第五章 Windows 实战-evtx 文件分析

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

服务器场景操作系统 None

点击下载附件获取附件

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师在收到设备告警后,在受到攻击的服务器保存了一份log 请你协助分析 LOG 文件提交对应的 FLAG

开放题目

漏洞修复

1.

将黑客成功登录系统所使用的IP地址作为Flag值提交

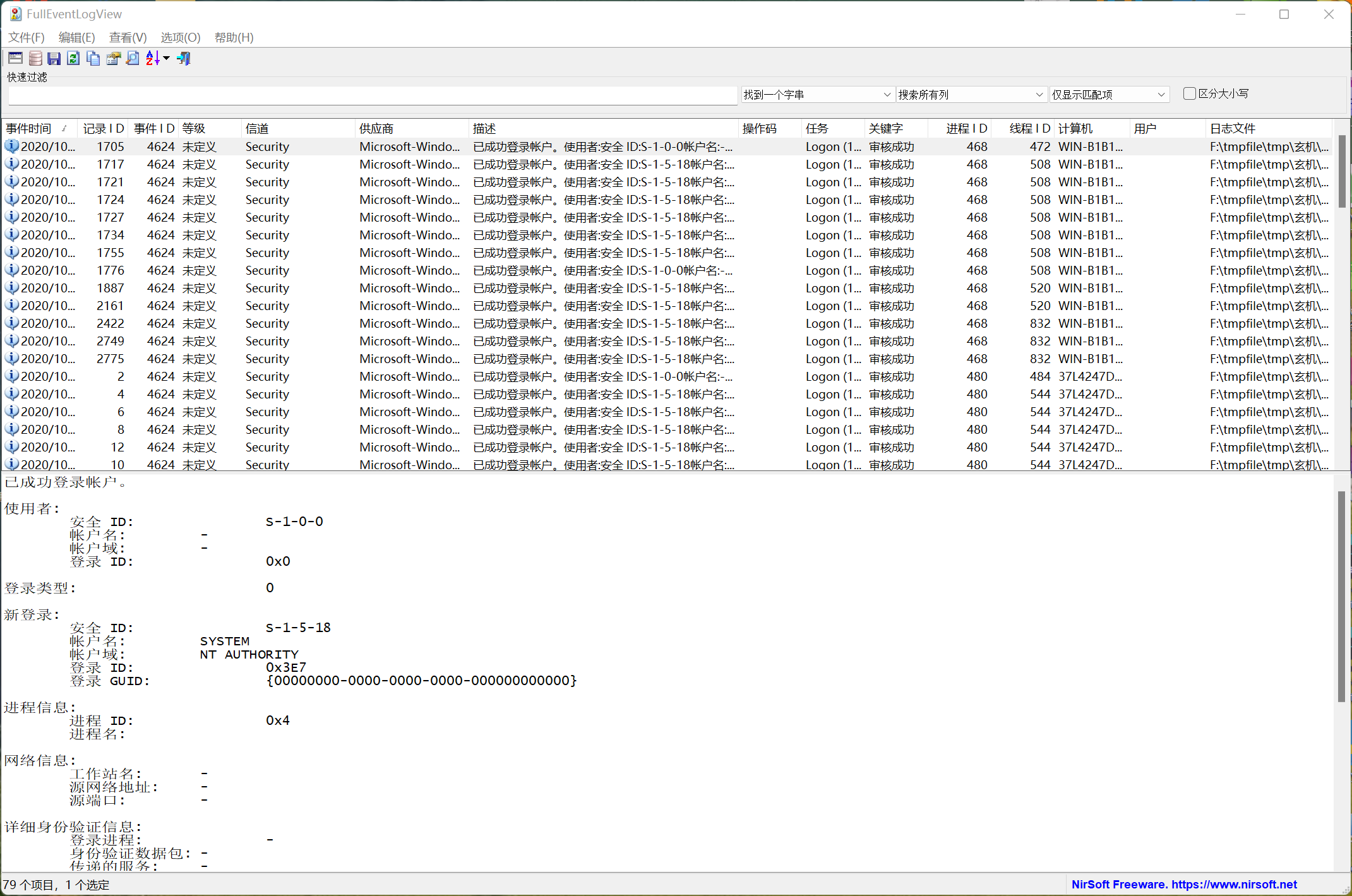

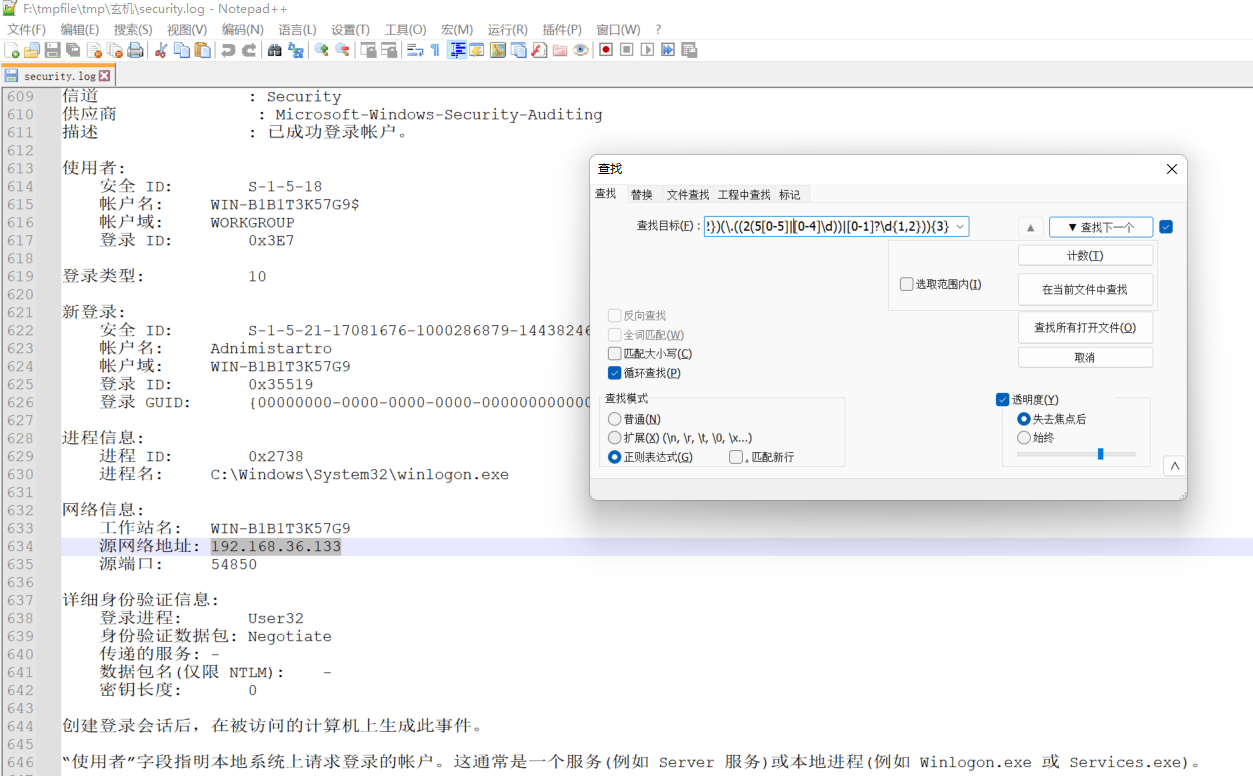

下载附件,是windows的evtx日志文件,我们用FullEventLogView查看(事件查看器太难用了),过滤事件ID 4624(登录成功ID)后仍然有很多记录,我们还是导出用notepad++分析吧

我们用正则搜索IP地址,发现除了127.0.0.1,就只有192.168.36.133,故 flag{192.168.36.133}

2.

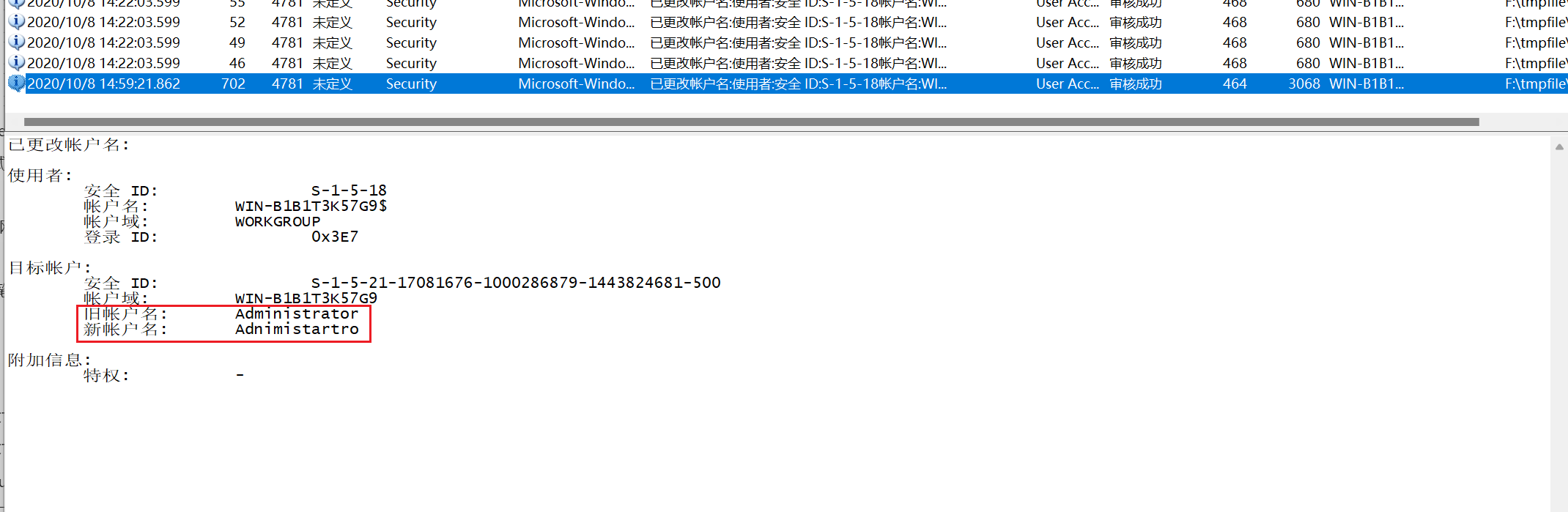

黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交

过滤事件ID 4781(更改帐户名称的事件ID),即可定位到黑客修改的用户名,flag{Adnimistartro}

3.

黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交

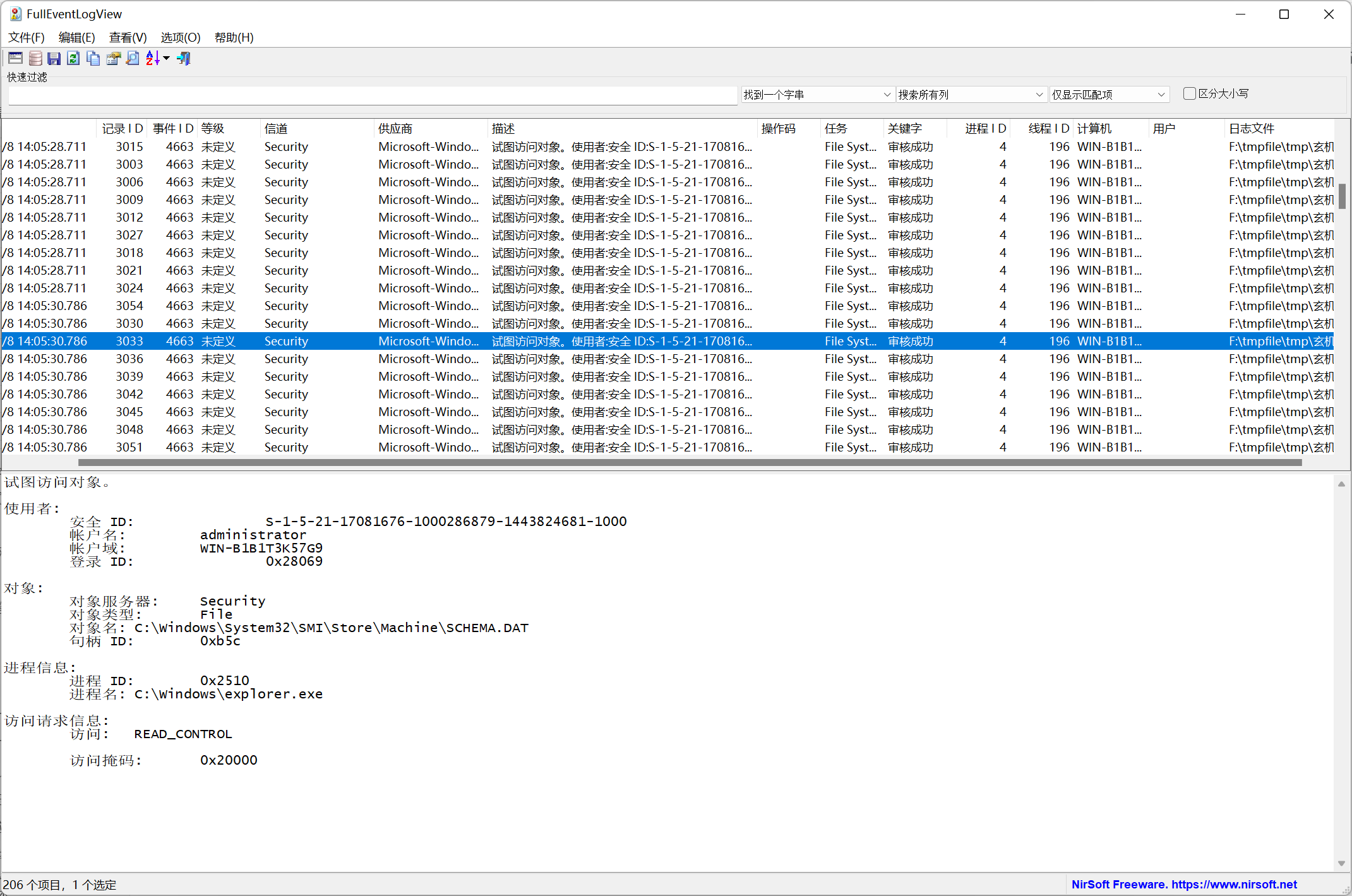

过滤事件ID 4663(尝试访问某个对象的ID),然后翻到如下事件,黑客用文件资源管理器打开了 C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT 这个文件,搜了下好像是Windows 操作系统中的一个重要系统文件,flag{SCHEMA}

4.

黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交

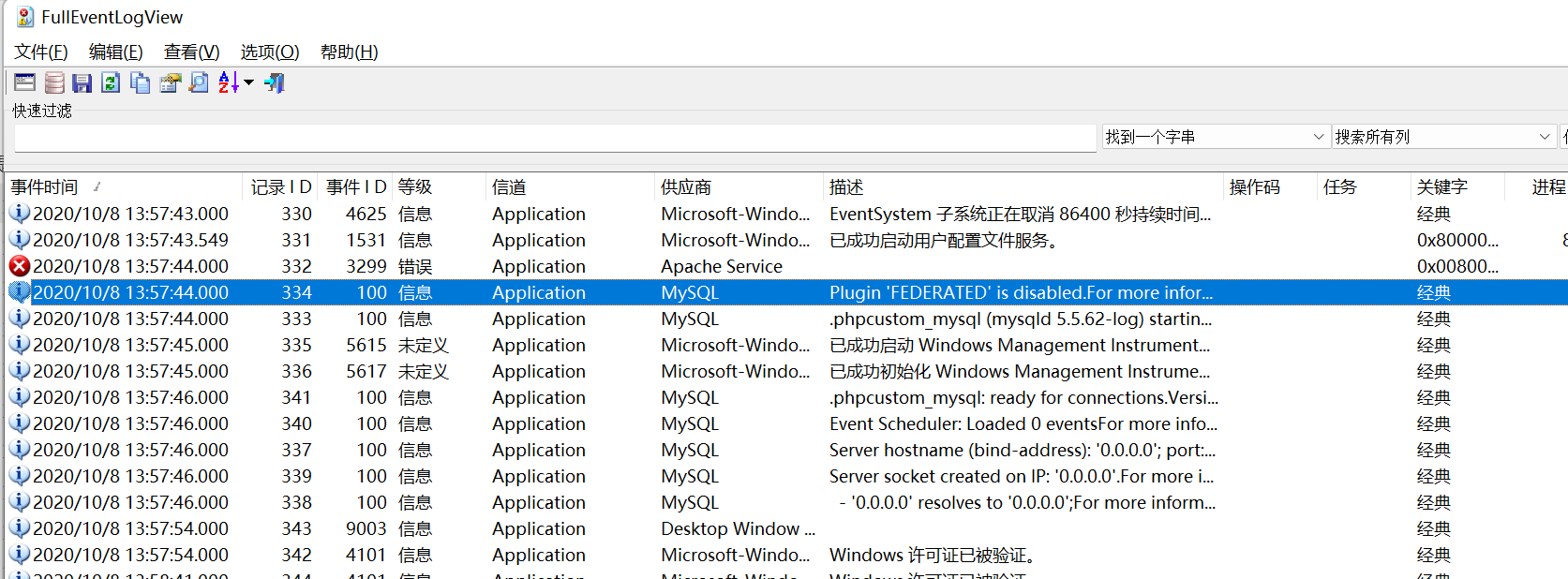

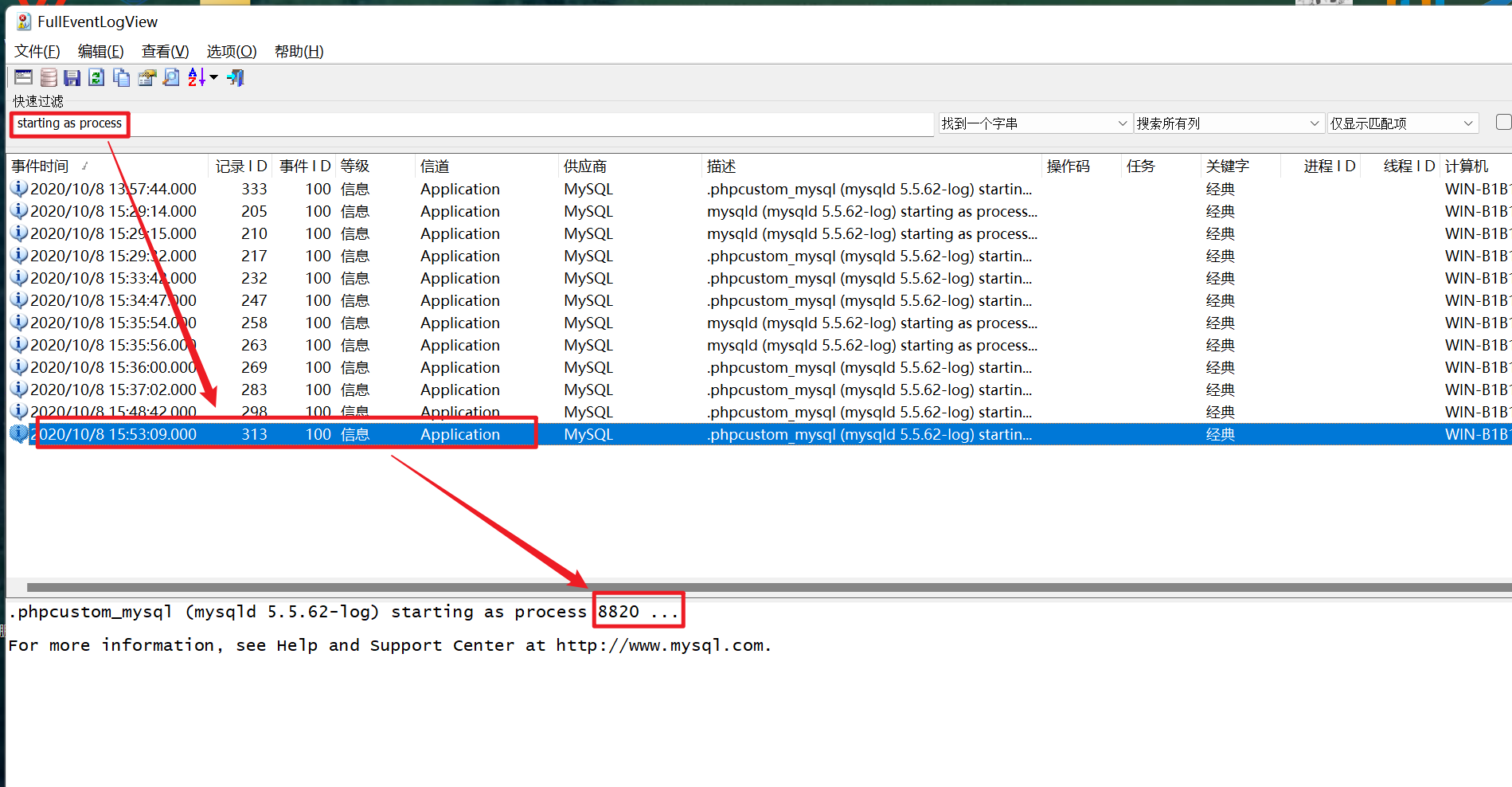

查看 应用程序.evtx 这个日志,可以发现MySQL的事件ID为100,我们筛选这个ID

过滤关键字符串 starting as process ,最后一个便是最后一次重启的记录,flag{8820}

5.

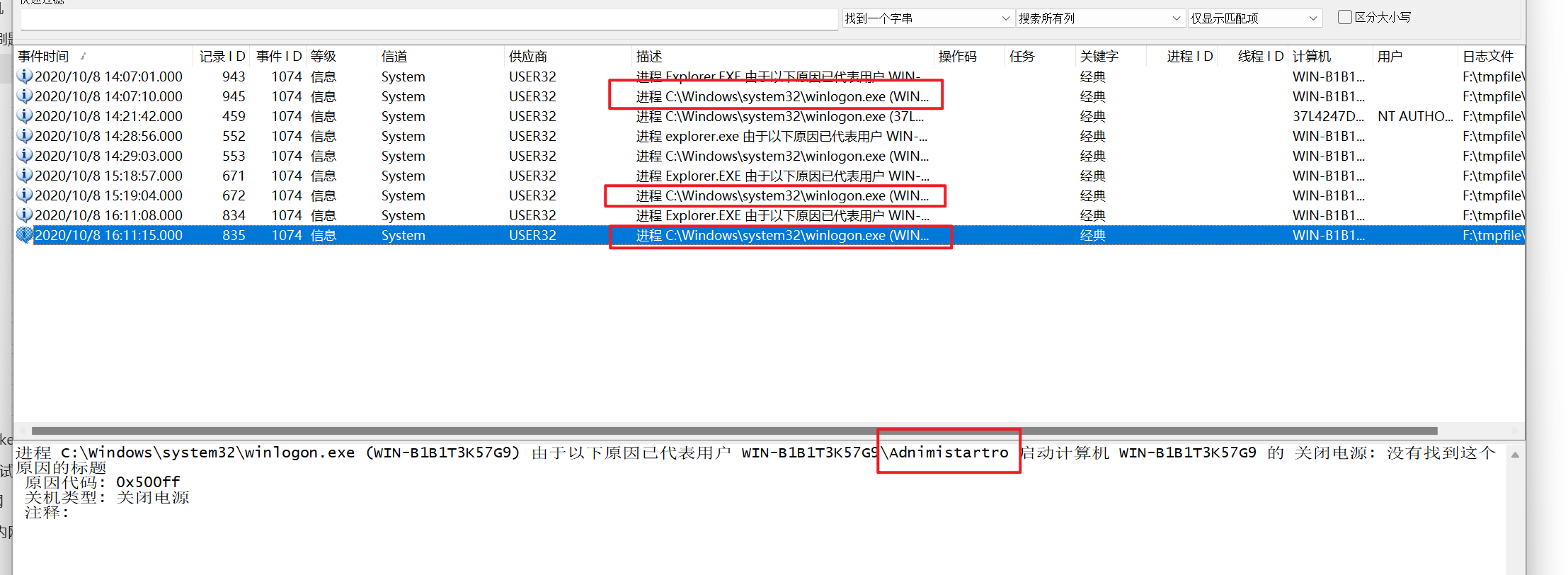

黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交

一开始找的一脸懵,看到巨魔师傅贴了这个:How to check shutdown and reboot logs in Windows servers? 。我们筛选事件ID 1074,直接数一下就好,三次,flag{3}